Alternativas a VPN para acceso remoto

Las redes privadas virtuales (VPN) son muy utilizadas por las empresas para acceder a distancia a aplicaciones y datos internos. Sin embargo, a pesar de su popularidad, esta tecnología tiene sus inconvenientes. Las VPN han sido criticadas por su vulnerabilidad, bajo rendimiento e inseguridad, lo que ha llevado a muchas organizaciones a explorar otras opciones para el acceso remoto seguro. Este artículo pretende explorar soluciones alternativas que aborden estos problemas de forma eficaz.

Cómo funciona una VPN

Una Red Privada Virtual (VPN) permite a los usuarios enviar y recibir datos por Internet a través de redes privadas. Cuando accedes a Internet o a otros recursos online, tus datos viajan a través de un túnel virtual encriptado creado por la VPN. Este túnel conduce a un servidor remoto operado por el proveedor de la VPN, situado en una ubicación geográfica diferente. Como resultado, su dirección IP real queda enmascarada y parece como si estuviera navegando por Internet desde la ubicación del servidor VPN.

¿Cuáles son los riesgos de utilizar una VPN?

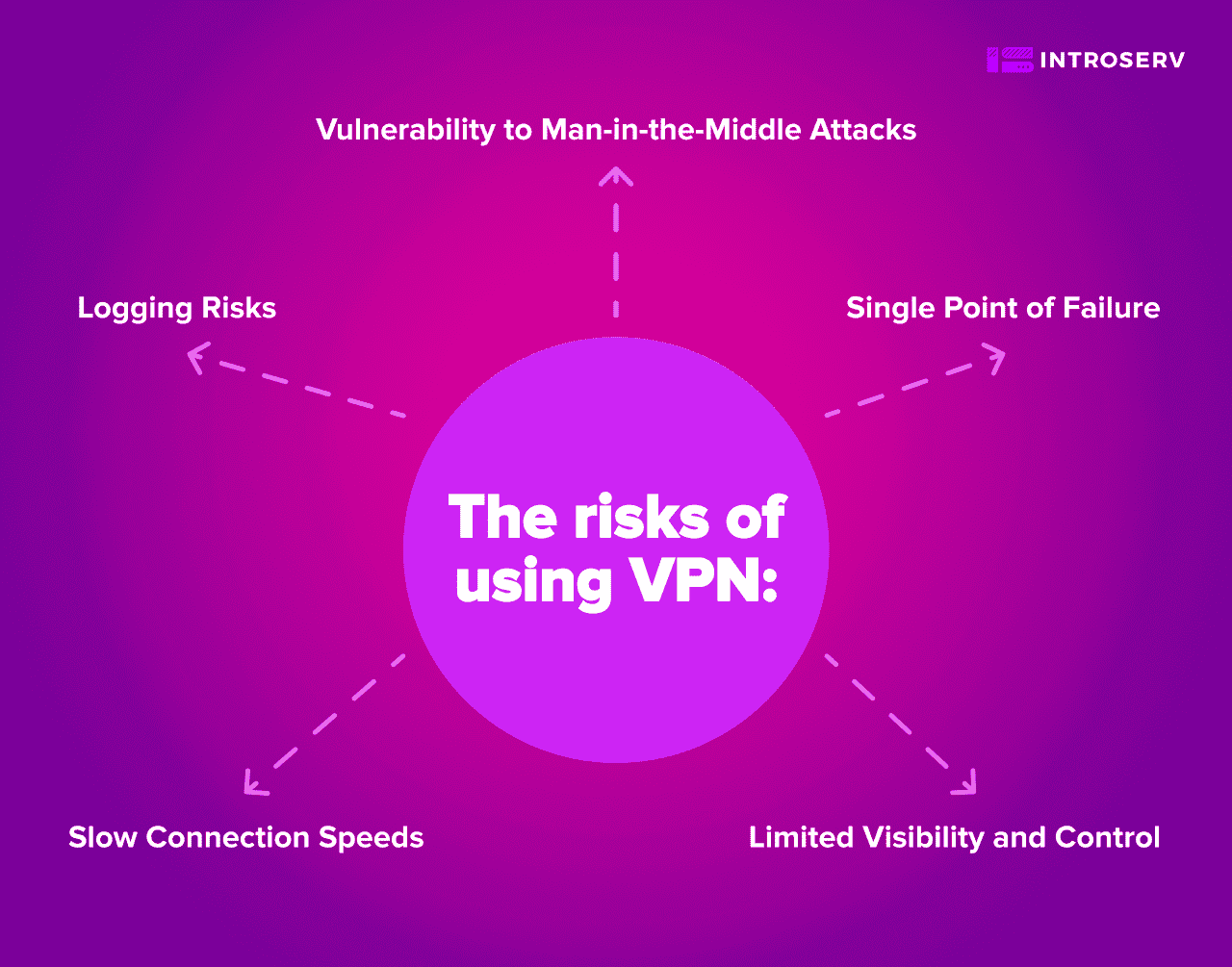

Aunque las VPN son una opción popular para el acceso remoto, tienen ciertos riesgos y limitaciones:

- Vulnerabilidad a los ataques Man-in-the-Middle: Los hackers pueden interceptar y manipular los datos transmitidos a través de una VPN, comprometiendo su seguridad.

- Visibilidad y control limitados: La falta de visibilidad en tiempo real de las actividades de los usuarios y del tráfico de red dificulta la detección de amenazas.

- Velocidades de conexión lentas: El proceso de cifrado puede ralentizar la transmisión de datos y el rendimiento de las aplicaciones.

- Riesgos de registro: Algunas VPN pueden registrar sus actividades en línea, comprometiendo su privacidad y anonimato.

- Punto único de fallo: El servidor VPN central se convierte en un único punto de fallo, por lo que cualquier interrupción afecta a todos los usuarios.

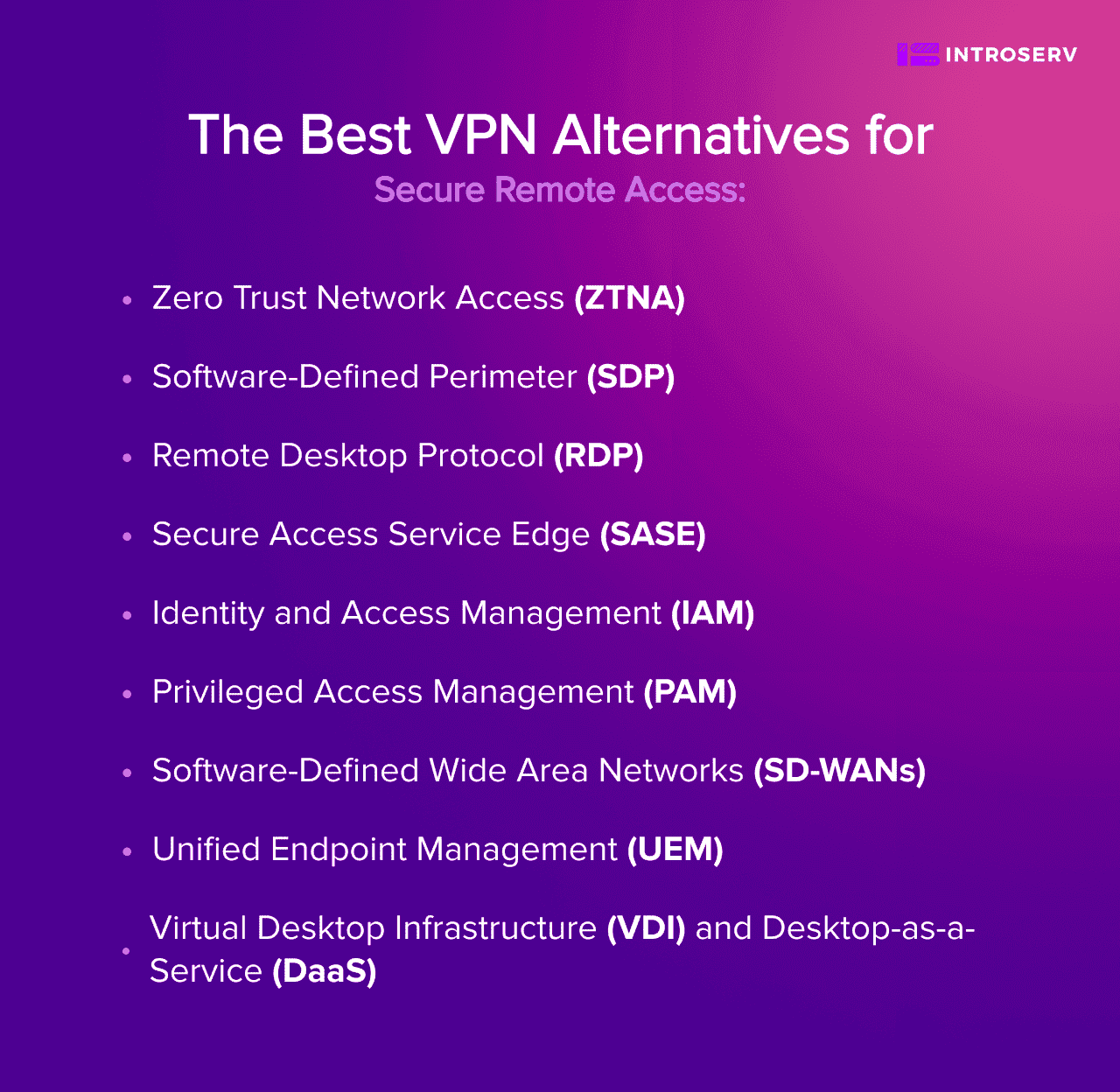

Las mejores alternativas VPN para un acceso remoto seguro:

1) Acceso a Red de Confianza Cero (ZTNA):

Zero Trust Network Access (ZTNA) es un enfoque de seguridad moderno que garantiza que sólo los usuarios y dispositivos autorizados pueden acceder a recursos específicos. A diferencia de las VPN tradicionales que conceden un amplio acceso a la red, ZTNA sigue el principio de "nunca confíes, siempre verifica". Significa que no se confía automáticamente en ningún usuario o dispositivo, a pesar de su ubicación o acceso previo. Este enfoque reduce las posibilidades de entrada no autorizada y dificulta la violación del sistema.

ZTNA supervisa continuamente el comportamiento de los usuarios en tiempo real y ajusta los privilegios de acceso en función de las actividades. Ayuda a detectar y abordar rápidamente cualquier acción sospechosa, protegiendo aún más la red y sus recursos.

Ventajas:

- Reduce la superficie de ataque limitando la exposición de la red y los recursos sólo a los usuarios y dispositivos autorizados.

- Mejora el rendimiento optimizando el tráfico de red y reduciendo la latencia.

- Simplifica la gestión al eliminar la necesidad de complejas configuraciones y actualizaciones de VPN.

Casos de uso:

- Proporcionar acceso seguro a aplicaciones empresariales críticas para empleados remotos.

- Salvaguardar los datos confidenciales y la propiedad intelectual de accesos no autorizados.

- Permitir el acceso seguro de contratistas y socios comerciales, manteniendo la seguridad de los datos.

Veredicto: ZTNA sustituye eficazmente a las VPN adoptando un enfoque que da prioridad a la seguridad, con acceso de mínimo privilegio y supervisión continua. Su enfoque en medidas de seguridad proactivas la convierte en una opción superior para empresas y particulares que trabajan a distancia.

2) Perímetro definido por software (SDP):

El perímetro definido por software (SDP) es un modelo de seguridad que sigue el principio de "confianza cero" para garantizar que el acceso a la red sólo se concede a usuarios y dispositivos verificados. En lugar de exponer toda la superficie de la red como una VPN, el SDP adopta un enfoque más específico creando microperímetros alrededor de aplicaciones individuales. Esto significa que los usuarios sólo pueden acceder a las aplicaciones específicas que están autorizados a utilizar, lo que reduce en gran medida el riesgo de acceso no autorizado. Con una política de "denegación de todos", SDP empieza bloqueando todos los accesos y luego concede permisos de forma selectiva en función de la identidad del usuario y otros factores.

Ventajas:

- Minimiza la exposición al ocultar la red y los recursos de usuarios y dispositivos no autorizados o no autenticados.

- Aumenta el control al permitir a las organizaciones definir y aplicar políticas de acceso granulares para cada recurso.

- Reduce la complejidad al eliminar la necesidad de clientes, servidores o túneles VPN.

Casos prácticos:

- Proporcionar acceso remoto seguro a empleados, contratistas y proveedores externos.

- Proteger aplicaciones y datos críticos frente a posibles infracciones.

- Facilitar el acceso seguro a recursos basados en la nube y aplicaciones SaaS.

Veredicto: SDP es una excelente alternativa a las VPN, ya que ofrece una mayor seguridad gracias al control de acceso granular y a la reducción de la exposición de la superficie de la red. Su enfoque en permisos de acceso precisos lo hace ideal para empresas y trabajadores remotos.

3) Protocolo de Escritorio Remoto (RDP):

Con el Protocolo de Escritorio Remoto (RDP), los usuarios pueden acceder de forma segura a su ordenador de trabajo o máquina virtual desde cualquier ubicación remota. Mientras que las VPN proporcionan un amplio acceso a la red y el SDP restringe a los usuarios a las aplicaciones autorizadas, el RDP crea una conexión directa y focalizada a la máquina remota específica que se necesita. Esta conexión limita el riesgo de entrada no autorizada, ya que los usuarios sólo interactúan con la máquina designada y no con toda la red.

RDP permite ver e interactuar con el escritorio del servidor como si se estuviera sentado frente a él. Además, ofrece una gestión y supervisión sencillas de las sesiones de usuario para una experiencia de acceso remoto al escritorio segura y sin problemas.

Ventajas:

- Ahorra ancho de banda al transmitir sólo los cambios gráficos de la pantalla, en lugar de todo el flujo de datos.

- Posibilita la multitarea al permitir al usuario ejecutar varias aplicaciones en el ordenador remoto sin afectar al ordenador local.

- Soporta múltiples plataformas al permitir al usuario conectarse a un ordenador remoto con Windows, Linux o Mac OS desde cualquier dispositivo.

Casos de uso:

- Posibilitar escenarios de trabajo remoto en los que los empleados necesitan acceder a sus escritorios de trabajo.

- Proporcionar asistencia técnica y solución de problemas a usuarios remotos.

- Permitir el acceso seguro a recursos específicos en máquinas individuales sin conceder acceso completo a la red.

Veredicto: RDP es una gran solución para el acceso y la gestión seguros de escritorios remotos. Aunque puede que no sustituya completamente a las VPN para todas las necesidades de acceso a toda la red, ofrece una mayor seguridad y eficiencia para los trabajadores remotos.

4) Secure Access Service Edge (SASE):

Secure Access Service Edge (SASE) representa un enfoque integral que combina funciones de red y seguridad en la nube. En lugar de depender de hardware local y configuraciones complejas como las VPN tradicionales, SASE aprovecha los servicios basados en la nube para proporcionar acceso directo y seguro a aplicaciones y recursos.

SASE simplifica la gestión de la red centralizando las políticas y controles de seguridad, reduciendo la necesidad de hardware físico y configuraciones manuales. Este método garantiza conexiones seguras y protección de datos para usuarios remotos, independientemente de su ubicación.

Ventajas:

- Mejora la escalabilidad al permitir a las organizaciones añadir o eliminar usuarios o dispositivos sin afectar al rendimiento o la seguridad de la red.

- Mejora la visibilidad al proporcionar supervisión centralizada e informes de la actividad de la red y los eventos de seguridad.

- Aumenta la eficiencia al reducir los costes operativos y la complejidad de gestionar múltiples soluciones de red y seguridad.

Casos prácticos:

- Proporcionar acceso seguro a aplicaciones y recursos basados en la nube para empleados remotos.

- Mejora de la seguridad para sucursales remotas y trabajadores móviles.

- Facilitar el acceso seguro a aplicaciones SaaS y herramientas de colaboración.

Veredicto: SASE es una solución sólida que puede sustituir eficazmente a las VPN tradicionales para los recursos basados en la nube, ofreciendo un rendimiento de red y una seguridad mejorados para los trabajadores remotos y las empresas.

5) Gestión de identidades y accesos (IAM):

La Gestión de Identidades y Accesos (IAM) es un marco integral que se centra en centralizar la gestión de identidades y la autenticación de usuarios. El principal objetivo de la IAM es garantizar que sólo los usuarios autorizados puedan acceder a recursos específicos en función de sus funciones y privilegios. Para lograrlo, IAM emplea mecanismos de autenticación robustos, como la autenticación multifactor. Esta medida mejora la seguridad al verificar las identidades de los usuarios antes de concederles acceso.

IAM facilita el control de acceso gestionando las identidades de los usuarios en un único lugar. Esto simplifica la concesión y revocación de permisos de acceso, la gestión de cuentas de usuario y sus privilegios.

Ventajas:

- Refuerza la seguridad impidiendo que usuarios o dispositivos no autorizados o comprometidos accedan a recursos sensibles o críticos.

- Mejora el cumplimiento al garantizar que los derechos de acceso de usuarios y dispositivos se ajustan a las políticas y normativas de la organización.

- Aumenta la productividad permitiendo a los usuarios y dispositivos acceder a los recursos que necesitan de forma rápida y sencilla.

Casos prácticos:

- Asegurar el acceso a aplicaciones críticas, bases de datos y servicios en la nube.

- Gestionar eficientemente el acceso de usuarios para empleados remotos y proveedores externos.

- Garantizar el cumplimiento de los requisitos normativos manteniendo estrictos controles de acceso.

Veredicto: IAM complementa las alternativas VPN proporcionando una gestión de identidades centralizada y una autenticación sólida. Aunque aborda el control de acceso, no sustituye directamente la necesidad de conectividad segura al servidor que proporcionan las VPN.

6) Gestión de Acceso Privilegiado (PAM):

La Gestión de Acceso Privilegiado (PAM) se dedica a proteger las cuentas que tienen acceso elevado a sistemas y datos críticos. Las soluciones PAM controlan y supervisan los accesos privilegiados para evitar que usuarios no autorizados accedan a ellos. La estrategia utiliza controles de acceso de grano fino y acceso justo a tiempo para limitar la exposición a datos sensibles.

La supervisión en tiempo real y la grabación de sesiones proporcionan visibilidad de las actividades de los usuarios con privilegios, lo que ayuda a los administradores de TI a detectar y abordar rápidamente las actividades sospechosas. Al implantar PAM, las organizaciones protegen servidores, bases de datos y dispositivos de red importantes de accesos no autorizados y filtraciones de datos.

Ventajas:

- Reduce el riesgo de filtraciones de datos y errores humanos al limitar la exposición y el uso indebido de las cuentas y credenciales privilegiadas.

- Mejora el cumplimiento al garantizar que los derechos de acceso privilegiado están alineados con el principio de mínimo privilegio y las políticas y normativas de la organización.

- Aumenta la productividad al permitir que los usuarios o aplicaciones con privilegios accedan a los recursos que necesitan de forma segura y eficiente.

Casos prácticos:

- Asegurar el acceso administrativo a servidores, bases de datos y dispositivos de red.

- Garantizar la conformidad con las normativas del sector y las normas de protección de datos.

- Proteger contra las filtraciones de datos y el acceso no autorizado a activos críticos.

Veredicto: PAM es una valiosa adición a las alternativas VPN, ya que refuerza la seguridad de las cuentas privilegiadas y los sistemas críticos. Sin embargo, no ofrece el acceso directo a la red necesario para conectarse a servidores sin una VPN.

7) Redes de área extensa definidas por software (SD-WAN):

Las redes de área extensa definidas por software (SD-WAN) optimizan el rendimiento de la red mediante el enrutamiento inteligente del tráfico a través de varias conexiones de red, como MPLS, banda ancha y LTE. A diferencia de las VPN tradicionales, que dirigen todo el tráfico a través de una pasarela central, las SD-WAN dirigen dinámicamente el tráfico en función de la prioridad de la aplicación, las condiciones de la red y los requisitos del usuario.

Este enrutamiento dinámico del tráfico proporciona un rendimiento óptimo para las aplicaciones, incluso en ubicaciones remotas. Las SD-WAN también utilizan de forma económica varias conexiones de red, lo que permite a los grupos acceder a redes públicas y privadas sin lagunas de seguridad.

Ventajas:

- Mejorar la fiabilidad proporcionando mecanismos de redundancia y conmutación por error para cada enlace WAN.

- Mejorar el rendimiento priorizando y acelerando las aplicaciones y el tráfico críticos.

- Reducir costes aprovechando enlaces WAN más baratos y disponibles, como Internet de banda ancha.

Casos prácticos:

- Optimizar el rendimiento de la red para oficinas remotas y sucursales.

- Facilitar el acceso seguro y de alta calidad a aplicaciones basadas en la nube.

- Mantener una conectividad perfecta para los trabajadores remotos.

Veredicto: Las SD-WAN mejoran el rendimiento de la red y ofrecen una alternativa rentable a las VPN tradicionales. Sin embargo, no proporcionan el mismo nivel de conectividad segura al servidor que las alternativas VPN.

8) Gestión unificada de puntos finales (UEM):

Unified Endpoint Management (UEM) es como un centro de control para las empresas. Les ayuda a gestionar y mantener seguros todo tipo de dispositivos, como portátiles, teléfonos y tabletas. Piense en ello como un sistema súper organizado que trabaja con soluciones de gestión de dispositivos móviles (MDM) y gestión de aplicaciones móviles (MAM) para asegurarse de que todo está seguro y funciona bien.

Los administradores pueden aplicar reglas y ajustes de seguridad en todos los dispositivos desde un único centro de control, garantizando medidas de seguridad coherentes tanto para los dispositivos remotos como para los de la oficina. UEM también ofrece funciones como el borrado remoto y el cifrado para proteger los datos confidenciales de los dispositivos, incluso en caso de pérdida o robo.

Ventajas:

- Admite BYOD (traiga su propio dispositivo) al permitir a los usuarios utilizar sus dispositivos personales para fines laborales sin comprometer la seguridad ni la privacidad.

- Mejora la experiencia del usuario proporcionando un acceso coherente y sin fisuras a los recursos a través de diferentes dispositivos y plataformas.

- Simplifica la administración al reducir la complejidad y el coste de gestionar múltiples tipos de dispositivos y soluciones.

Casos prácticos:

- Gestión y protección de dispositivos remotos utilizados por trabajadores a distancia.

- Aplicación de políticas de seguridad para entornos "traiga su propio dispositivo" (BYOD).

- Proteger los datos y aplicaciones confidenciales a los que se accede desde varios puntos finales.

Veredicto: UEM garantiza la seguridad de los puntos finales, pero no aborda directamente el acceso de red a los servidores ni proporciona un sustituto completo de VPN.

9) Infraestructura de escritorio virtual (VDI) y escritorio como servicio (DaaS):

La infraestructura de escritorio virtual (VDI) y el escritorio como servicio (DaaS) proporcionan acceso remoto seguro a escritorios virtualizados alojados en servidores. Cada usuario recibe un espacio de escritorio virtual único y aislado. Esto mantiene sus datos y aplicaciones seguros en el servidor y reduce la posibilidad de pérdida de datos o acceso no autorizado.

VDI significa configurar y gestionar escritorios virtuales en los sistemas de tu propia organización, mientras que DaaS es como una opción en la nube en la que otra empresa se encarga de alojar y gestionar los escritorios virtuales por ti.

VDI y DaaS facilitan el ajuste del número de escritorios virtuales para el trabajo remoto. Pueden añadirse o eliminarse según sea necesario. La gestión centralizada simplifica las actualizaciones de software y los parches de seguridad. Como resultado, las medidas de seguridad son coherentes en todos los escritorios virtuales.

Ventajas:

- Aumenta la seguridad al almacenar y procesar todos los datos en el servidor en lugar de en el dispositivo local.

- Mejora el rendimiento al ofrecer gráficos y audio de alta calidad a los usuarios, independientemente del ancho de banda de la red o de la capacidad del dispositivo.

- Mejora la escalabilidad al permitir a las organizaciones añadir o eliminar escritorios virtuales según sea necesario sin afectar a la capacidad o el rendimiento del servidor.

Casos de uso:

- Proporcionar acceso seguro a escritorios corporativos para trabajadores remotos y móviles.

- Mejorar la seguridad de los datos manteniendo la información confidencial dentro del entorno del servidor.

- Facilitar el aprovisionamiento rápido y eficaz de escritorios para trabajadores temporales y contratistas.

Veredicto:

VDI/DaaS es una herramienta valiosa para el acceso seguro a escritorios y el aislamiento de datos en escenarios de trabajo remoto. Pero no sustituye la necesidad de un acceso seguro a la red y la conectividad con el servidor que proporcionan las VPN.

Así, las deficiencias de las VPN han provocado una oleada de alternativas, cada una de ellas una llave o complemento único para desbloquear una conexión más segura y rápida. Estas soluciones mantienen tus datos seguros, tu conexión rápida y tu trabajo flexible estés donde estés.

Content

- Cómo funciona una VPN

- ¿Cuáles son los riesgos de utilizar una VPN?

- Las mejores alternativas VPN para un acceso remoto seguro:

- 1) Acceso a Red de Confianza Cero (ZTNA):

- 2) Perímetro definido por software (SDP):

- 3) Protocolo de Escritorio Remoto (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Gestión de identidades y accesos (IAM):

- 6) Gestión de Acceso Privilegiado (PAM):

- 7) Redes de área extensa definidas por software (SD-WAN):

- 8) Gestión unificada de puntos finales (UEM):

- 9) Infraestructura de escritorio virtual (VDI) y escritorio como servicio (DaaS):