Alternative alla VPN per l'accesso remoto

Le reti private virtuali (VPN) sono ampiamente utilizzate dalle aziende per l'accesso remoto alle applicazioni e ai dati interni. Tuttavia, nonostante la loro popolarità, questa tecnologia presenta degli svantaggi. Le VPN sono state criticate perché vulnerabili, poco performanti e poco sicure, il che ha spinto molte organizzazioni a esplorare altre opzioni per un accesso remoto sicuro. Questo articolo si propone di esplorare soluzioni alternative che affrontino efficacemente questi problemi.

Come funzionano le VPN

Una rete privata virtuale (VPN) consente agli utenti di inviare e ricevere dati su Internet attraverso reti private. Quando si accede a Internet o ad altre risorse online, i dati viaggiano attraverso un tunnel virtuale crittografato creato dalla VPN. Questo tunnel conduce a un server remoto gestito dal provider VPN, situato in una posizione geografica diversa. Di conseguenza, il vostro indirizzo IP reale viene mascherato e sembra che stiate navigando in Internet dalla posizione del server VPN.

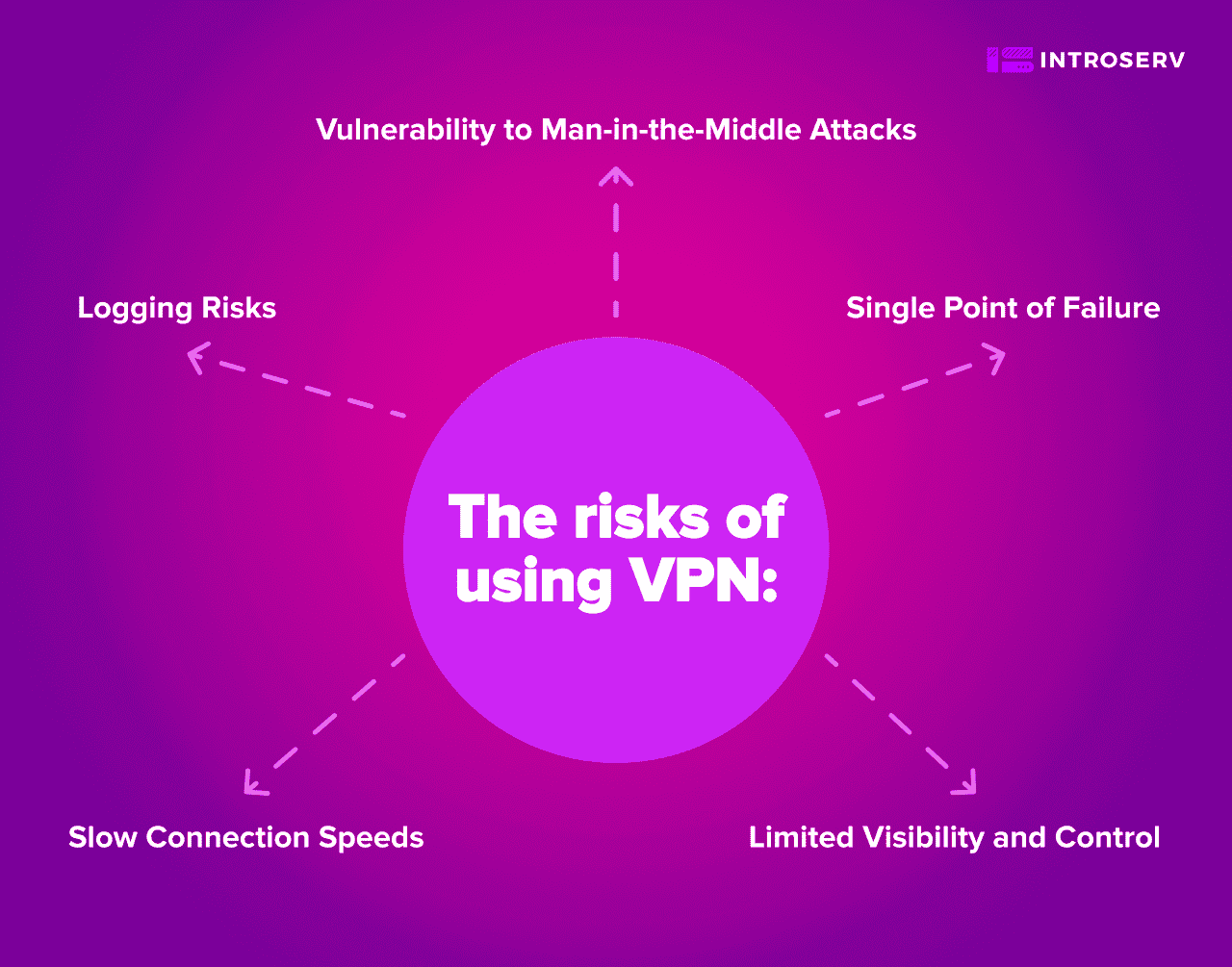

Quali sono i rischi dell'utilizzo di una VPN?

Pur essendo una scelta popolare per l'accesso remoto, le VPN presentano alcuni rischi e limitazioni:

- Vulnerabilità agli attacchi Man-in-the-Middle: Gli hacker possono intercettare e manipolare i dati trasmessi attraverso una VPN, compromettendone la sicurezza.

- Visibilità e controllo limitati: La mancanza di visibilità in tempo reale sulle attività degli utenti e sul traffico di rete ostacola il rilevamento delle minacce.

- Velocità di connessione ridotta: Il processo di crittografia può rallentare la trasmissione dei dati e le prestazioni delle applicazioni.

- Rischi di registrazione: Alcune VPN possono registrare le attività online dell'utente, compromettendone la privacy e l'anonimato.

- Singolo punto di guasto: Il server VPN centrale diventa un singolo punto di guasto, quindi qualsiasi interruzione riguarda tutti gli utenti.

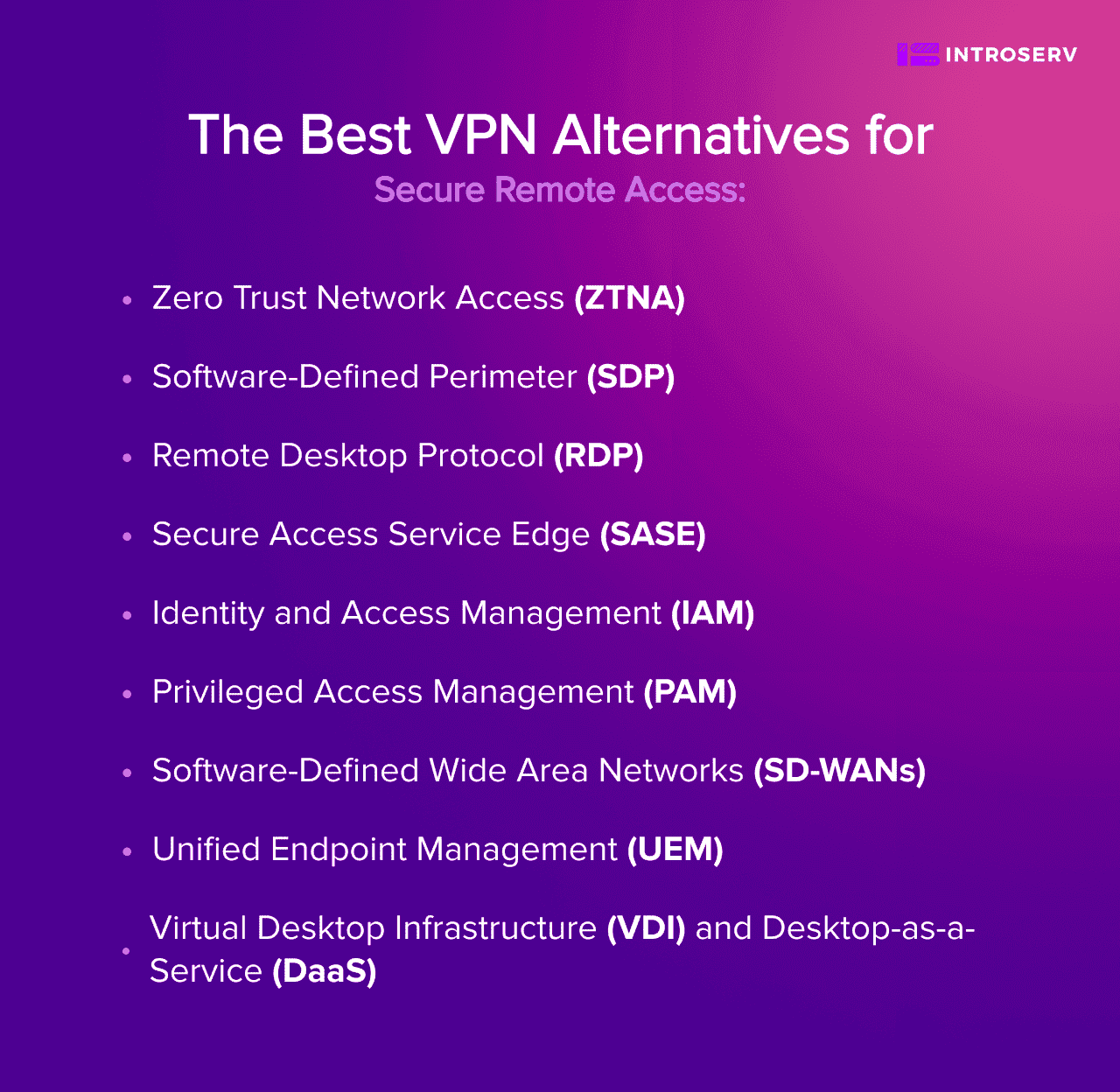

Le migliori alternative VPN per un accesso remoto sicuro:

1) Zero Trust Network Access (ZTNA):

Lo Zero Trust Network Access (ZTNA) è un approccio moderno alla sicurezza che garantisce che solo gli utenti e i dispositivi autorizzati possano accedere a risorse specifiche. A differenza delle VPN tradizionali che garantiscono un ampio accesso alla rete, ZTNA segue il principio "mai fidarsi, sempre verificare". Ciò significa che nessun utente o dispositivo è automaticamente attendibile, nonostante la sua posizione o i suoi precedenti accessi. Questo approccio riduce le possibilità di accesso non autorizzato e rende più difficile la violazione del sistema.

ZTNA monitora continuamente il comportamento degli utenti in tempo reale e regola i privilegi di accesso in base alle attività. Aiuta a rilevare e risolvere tempestivamente qualsiasi azione sospetta, proteggendo ulteriormente la rete e le sue risorse.

Vantaggi:

- Riduce la superficie di attacco limitando l'esposizione della rete e delle risorse ai soli utenti e dispositivi autorizzati.

- Migliora le prestazioni ottimizzando il traffico di rete e riducendo la latenza.

- Semplifica la gestione eliminando la necessità di configurazioni e aggiornamenti VPN complessi.

Casi d'uso:

- Accesso sicuro alle applicazioni aziendali critiche per i dipendenti remoti.

- Salvaguardia di dati sensibili e proprietà intellettuale da accessi non autorizzati.

- Consentire l'accesso sicuro agli appaltatori e ai partner commerciali, mantenendo la sicurezza dei dati.

Verdetto: ZTNA sostituisce efficacemente le VPN adottando un approccio incentrato sulla sicurezza, con un accesso a privilegi minimi e un monitoraggio continuo. La sua attenzione alle misure di sicurezza proattive lo rende una scelta superiore per le aziende e i privati che lavorano in remoto.

2) Perimetro definito dal software (SDP):

Il perimetro definito dal software (SDP) è un modello di sicurezza che segue il principio della "fiducia zero" per garantire che l'accesso alla rete sia concesso solo a utenti e dispositivi verificati. Invece di esporre l'intera superficie della rete come una VPN, SDP adotta un approccio più mirato creando micro-perimetri intorno alle singole applicazioni. Ciò significa che gli utenti possono accedere solo alle applicazioni specifiche che sono autorizzati a utilizzare, riducendo notevolmente il rischio di accesso non autorizzato. Con un criterio "deny-all", SDP inizia bloccando tutti gli accessi e poi concede selettivamente le autorizzazioni in base all'identità dell'utente e ad altri fattori.

Vantaggi:

- Riduce al minimo l'esposizione nascondendo la rete e le risorse da utenti e dispositivi non autorizzati o non autenticati.

- Aumenta il controllo consentendo alle organizzazioni di definire e applicare criteri di accesso granulari per ogni risorsa.

- Riduce la complessità eliminando la necessità di client, server o tunnel VPN.

Casi d'uso:

- Fornire un accesso remoto sicuro a dipendenti, appaltatori e fornitori terzi.

- Protezione di applicazioni e dati critici da potenziali violazioni.

- Facilitare l'accesso sicuro alle risorse basate sul cloud e alle applicazioni SaaS.

Verdetto: SDP è un'eccellente alternativa alle VPN, che offre una maggiore sicurezza grazie al controllo granulare degli accessi e alla ridotta esposizione della superficie di rete. L'attenzione alle autorizzazioni di accesso precise lo rende ideale per le aziende e i lavoratori remoti.

3) Protocollo desktop remoto (RDP):

Con il protocollo RDP (Remote Desktop Protocol), gli utenti possono accedere in modo sicuro al computer di lavoro o alla macchina virtuale da qualsiasi postazione remota. Mentre le VPN forniscono un ampio accesso alla rete e l'SDP limita gli utenti alle applicazioni autorizzate, RDP crea una connessione diretta e mirata allo specifico computer remoto necessario. Questa connessione limita il rischio di accesso non autorizzato, poiché gli utenti interagiscono solo con il computer designato e non con l'intera rete.

RDP consente di visualizzare e interagire con il desktop del server come se si fosse seduti di fronte ad esso. Inoltre, offre una facile gestione e monitoraggio delle sessioni utente per un'esperienza di accesso al desktop remoto fluida e sicura.

Vantaggi:

- Risparmia larghezza di banda trasmettendo solo le modifiche grafiche sullo schermo, anziché l'intero flusso di dati.

- Consente il multitasking permettendo all'utente di eseguire più applicazioni sul computer remoto senza influenzare il computer locale.

- Supporta più piattaforme, consentendo all'utente di connettersi a un computer remoto con sistema operativo Windows, Linux o Mac OS da qualsiasi dispositivo.

Casi d'uso:

- Consentire scenari di lavoro remoto in cui i dipendenti hanno bisogno di accedere ai loro desktop di lavoro.

- Fornire assistenza tecnica e risoluzione dei problemi agli utenti remoti.

- Consentire l'accesso sicuro a risorse specifiche su singoli computer senza concedere l'accesso completo alla rete.

Verdetto: RDP è un'ottima soluzione per l'accesso e la gestione sicuri dei desktop remoti. Anche se non può sostituire completamente le VPN per tutte le esigenze di accesso alla rete, offre una maggiore sicurezza ed efficienza per i lavoratori remoti.

4) Secure Access Service Edge (SASE):

Secure Access Service Edge (SASE) rappresenta un approccio completo che combina funzioni di rete e di sicurezza nel cloud. Invece di affidarsi all'hardware on-premise e a configurazioni complesse come le VPN tradizionali, SASE sfrutta i servizi basati sul cloud per fornire un accesso diretto e sicuro alle applicazioni e alle risorse.

SASE semplifica la gestione della rete centralizzando i criteri e i controlli di sicurezza, riducendo la necessità di hardware fisico e di configurazioni manuali. Questo metodo garantisce connessioni sicure e protezione dei dati per gli utenti remoti, indipendentemente dalla loro posizione.

Vantaggi:

- Migliora la scalabilità consentendo alle organizzazioni di aggiungere o rimuovere utenti o dispositivi senza influire sulle prestazioni o sulla sicurezza della rete.

- Migliora la visibilità fornendo un monitoraggio e un reporting centralizzati dell'attività di rete e degli eventi di sicurezza.

- Aumenta l'efficienza riducendo i costi operativi e la complessità della gestione di più soluzioni di rete e di sicurezza.

Casi d'uso:

- Accesso sicuro alle applicazioni e alle risorse basate sul cloud per i dipendenti remoti.

- Migliorare la sicurezza delle filiali remote e dei lavoratori mobili.

- Facilitare l'accesso sicuro alle applicazioni SaaS e agli strumenti di collaborazione.

Verdetto: SASE è una soluzione robusta che può sostituire efficacemente le VPN tradizionali per le risorse basate sul cloud, offrendo prestazioni di rete e sicurezza migliori per i lavoratori e le aziende in remoto.

5) Gestione dell'identità e dell'accesso (IAM):

L'Identity and Access Management (IAM) è un framework completo che si concentra sulla centralizzazione della gestione delle identità e dell'autenticazione degli utenti. L'obiettivo principale dell'IAM è garantire che solo gli utenti autorizzati possano accedere a risorse specifiche in base ai loro ruoli e privilegi. Per raggiungere questo obiettivo, lo IAM impiega meccanismi di autenticazione robusti, come l'autenticazione a più fattori. Questa misura migliora la sicurezza verificando l'identità degli utenti prima di concedere l'accesso.

IAM semplifica il controllo degli accessi gestendo le identità degli utenti in un unico luogo. Questo semplifica la concessione e la revoca delle autorizzazioni di accesso, la gestione degli account utente e dei loro privilegi.

Vantaggi:

- Rafforza la sicurezza impedendo a utenti o dispositivi non autorizzati o compromessi di accedere a risorse sensibili o critiche.

- Migliora la conformità assicurando che i diritti di accesso di utenti e dispositivi siano in linea con le politiche e le normative dell'organizzazione.

- Aumenta la produttività consentendo agli utenti e ai dispositivi di accedere alle risorse di cui hanno bisogno in modo rapido e semplice.

Casi d'uso:

- Protezione dell'accesso ad applicazioni, database e servizi cloud critici.

- Gestione efficiente dell'accesso degli utenti per i dipendenti remoti e i fornitori terzi.

- Garantire la conformità ai requisiti normativi mantenendo controlli di accesso rigorosi.

Verdetto: l'IAM integra le alternative VPN fornendo una gestione centralizzata delle identità e un'autenticazione forte. Sebbene si occupi del controllo degli accessi, non sostituisce direttamente la necessità di una connettività server sicura fornita dalle VPN.

6) Gestione degli accessi privilegiati (PAM):

La gestione degli accessi privilegiati (PAM) è dedicata alla protezione degli account che hanno un accesso elevato a sistemi e dati critici. Le soluzioni PAM controllano e monitorano gli accessi privilegiati per impedire l'accesso agli utenti non autorizzati. La strategia utilizza controlli di accesso a grana fine e accesso just-in-time per limitare l'esposizione ai dati sensibili.

Il monitoraggio in tempo reale e la registrazione delle sessioni forniscono visibilità sulle attività degli utenti privilegiati, aiutando gli amministratori IT a rilevare e risolvere tempestivamente le attività sospette. Implementando il PAM, le organizzazioni proteggono server, database e dispositivi di rete importanti da accessi non autorizzati e violazioni dei dati.

Vantaggi:

- Riduce il rischio di violazioni dei dati e di errori umani limitando l'esposizione e l'uso improprio degli account privilegiati e delle credenziali.

- Migliora la conformità assicurando che i diritti di accesso privilegiato siano allineati al principio del minimo privilegio e alle politiche e normative dell'organizzazione.

- Aumenta la produttività consentendo agli utenti o alle applicazioni privilegiate di accedere alle risorse di cui hanno bisogno in modo sicuro ed efficiente.

Casi d'uso:

- Protezione dell'accesso amministrativo a server, database e dispositivi di rete.

- Garantire la conformità alle normative di settore e agli standard di protezione dei dati.

- Salvaguardia dalle violazioni dei dati e dagli accessi non autorizzati alle risorse critiche.

Verdetto: PAM è un'aggiunta preziosa alle alternative VPN, in quanto rafforza la sicurezza degli account privilegiati e dei sistemi critici. Tuttavia, non offre l'accesso diretto alla rete necessario per connettersi ai server senza una VPN.

7) Reti geografiche definite dal software (SD-WAN):

Le reti geografiche definite dal software (SD-WAN) ottimizzano le prestazioni della rete instradando in modo intelligente il traffico su diverse connessioni di rete, come MPLS, banda larga e LTE. A differenza delle VPN tradizionali, che instradano tutto il traffico attraverso un gateway centrale, le SD-WAN indirizzano dinamicamente il traffico in base alla priorità delle applicazioni, alle condizioni della rete e alle esigenze degli utenti.

Questo instradamento dinamico del traffico garantisce prestazioni ottimali per le applicazioni, anche in luoghi remoti. Inoltre, le SD-WAN utilizzano in modo economico più connessioni di rete, consentendo ai gruppi di accedere a reti pubbliche e private senza lacune nella sicurezza.

Vantaggi:

- Migliorare l'affidabilità fornendo meccanismi di ridondanza e failover per ogni collegamento WAN.

- Migliorare le prestazioni dando priorità e accelerando le applicazioni e il traffico critici.

- Ridurre i costi sfruttando collegamenti WAN più economici e disponibili, come Internet a banda larga.

Casi d'uso:

- Ottimizzazione delle prestazioni di rete per uffici remoti e filiali.

- Facilitare l'accesso sicuro e di alta qualità alle applicazioni basate su cloud.

- Mantenere una connettività continua per i lavoratori remoti.

Verdetto: le SD-WAN migliorano le prestazioni della rete e rappresentano un'alternativa economica alle VPN tradizionali. Tuttavia, non forniscono lo stesso livello di connettività server sicura delle alternative VPN.

8) Gestione unificata degli endpoint (UEM):

La gestione unificata degli endpoint (UEM) è come un centro di controllo per le aziende. Aiuta a gestire e a tenere al sicuro tutti i tipi di dispositivi, come computer portatili, telefoni e tablet. È un sistema super organizzato che funziona con le soluzioni di gestione dei dispositivi mobili (MDM) e delle applicazioni mobili (MAM) per garantire che tutto sia sicuro e funzioni correttamente.

Gli amministratori possono applicare le regole e le impostazioni di sicurezza su tutti i dispositivi da un unico centro di controllo, garantendo misure di sicurezza coerenti sia per i dispositivi remoti che per quelli in ufficio. L'UEM offre anche funzioni come la cancellazione e la crittografia da remoto per salvaguardare i dati sensibili sui dispositivi, anche in caso di smarrimento o furto.

Vantaggi:

- Supporta il BYOD (bring your own device) consentendo agli utenti di utilizzare i propri dispositivi personali per scopi lavorativi senza compromettere la sicurezza o la privacy.

- Migliora l'esperienza dell'utente fornendo un accesso coerente e continuo alle risorse su diversi dispositivi e piattaforme.

- Semplifica l'amministrazione riducendo la complessità e i costi di gestione di più tipi di dispositivi e soluzioni.

Casi d'uso:

- Gestione e protezione dei dispositivi remoti utilizzati dai lavoratori remoti.

- Applicazione dei criteri di sicurezza per gli ambienti "Bring Your Own Device" (BYOD).

- Protezione dei dati e delle applicazioni sensibili a cui si accede da vari endpoint.

Verdetto: L'UEM garantisce la sicurezza degli endpoint, ma non affronta direttamente la questione dell'accesso di rete ai server né fornisce una sostituzione completa delle VPN.

9) Infrastruttura desktop virtuale (VDI) e Desktop-as-a-Service (DaaS):

L'infrastruttura desktop virtuale(VDI) e il Desktop-as-a-Service (DaaS) forniscono un accesso remoto sicuro ai desktop virtualizzati ospitati sui server. Ogni utente riceve uno spazio desktop virtuale unico e isolato. In questo modo i dati e le applicazioni rimangono al sicuro sul server e si riduce la possibilità di perdita di dati o di accesso non autorizzato.

VDI significa impostare e gestire i desktop virtuali sui sistemi della propria organizzazione, mentre DaaS è un'opzione cloud in cui un'altra azienda si occupa di ospitare e gestire i desktop virtuali per voi.

VDI e DaaS consentono di regolare facilmente il numero di desktop virtuali per il lavoro remoto. Possono essere aggiunti o rimossi a seconda delle necessità. La gestione centralizzata semplifica gli aggiornamenti software e le patch di sicurezza. Di conseguenza, le misure di sicurezza sono uniformi per tutti i desktop virtuali.

Vantaggi:

- Aumenta la sicurezza grazie all'archiviazione e all'elaborazione di tutti i dati sul server anziché sul dispositivo locale.

- Migliora le prestazioni offrendo agli utenti grafica e audio di alta qualità, indipendentemente dalla larghezza di banda della rete o dalla capacità del dispositivo.

- Migliora la scalabilità, consentendo alle organizzazioni di aggiungere o rimuovere desktop virtuali in base alle necessità senza influire sulla capacità o sulle prestazioni del server.

Casi d'uso:

- Accesso sicuro ai desktop aziendali per i lavoratori remoti e mobili.

- Migliorare la sicurezza dei dati mantenendo le informazioni sensibili all'interno dell'ambiente server.

- Facilitare il provisioning rapido ed efficiente dei desktop per i lavoratori temporanei e gli appaltatori.

Verdetto:

VDI/DaaS è uno strumento prezioso per l'accesso sicuro ai desktop e l'isolamento dei dati negli scenari di lavoro remoto. Tuttavia, non sostituisce la necessità di un accesso sicuro alla rete e alla connettività dei server fornita dalle VPN.

Pertanto, le carenze delle VPN hanno dato vita a un'ondata di alternative, ognuna delle quali rappresenta una chiave o un complemento unico per sbloccare una connessione più sicura e veloce. Queste soluzioni consentono di mantenere i dati al sicuro, la connessione veloce e il lavoro flessibile ovunque ci si trovi.

Content

- Come funzionano le VPN

- Quali sono i rischi dell'utilizzo di una VPN?

- Le migliori alternative VPN per un accesso remoto sicuro:

- 1) Zero Trust Network Access (ZTNA):

- 2) Perimetro definito dal software (SDP):

- 3) Protocollo desktop remoto (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Gestione dell'identità e dell'accesso (IAM):

- 6) Gestione degli accessi privilegiati (PAM):

- 7) Reti geografiche definite dal software (SD-WAN):

- 8) Gestione unificata degli endpoint (UEM):

- 9) Infrastruttura desktop virtuale (VDI) e Desktop-as-a-Service (DaaS):