Альтернативы VPN для удаленного доступа

Виртуальные частные сети (VPN) широко используются компаниями для удаленного доступа к внутренним приложениям и данным. Впрочем, несмотря на популярность, эта технология имеет свои недостатки. VPN критикуют за уязвимость, низкую производительность и небезопасность, что заставляет многие организации искать другие варианты безопасного удаленного доступа. В данной статье мы рассмотрим альтернативные решения, которые эффективно решают эти проблемы.

Как работает VPN?

Виртуальная частная сеть позволяет пользователям отправлять и получать данные через интернет с помощью частных сетей. Когда вы получаете доступ к интернету или другим онлайн-ресурсам, ваши данные проходят через зашифрованный виртуальный туннель, созданный VPN. Этот туннель ведет к удаленному серверу VPN-провайдера, расположенному в другом географическом месте. В результате ваш реальный IP-адрес маскируется, и создается впечатление, что вы выходите в Интернет из места расположения VPN-сервера.

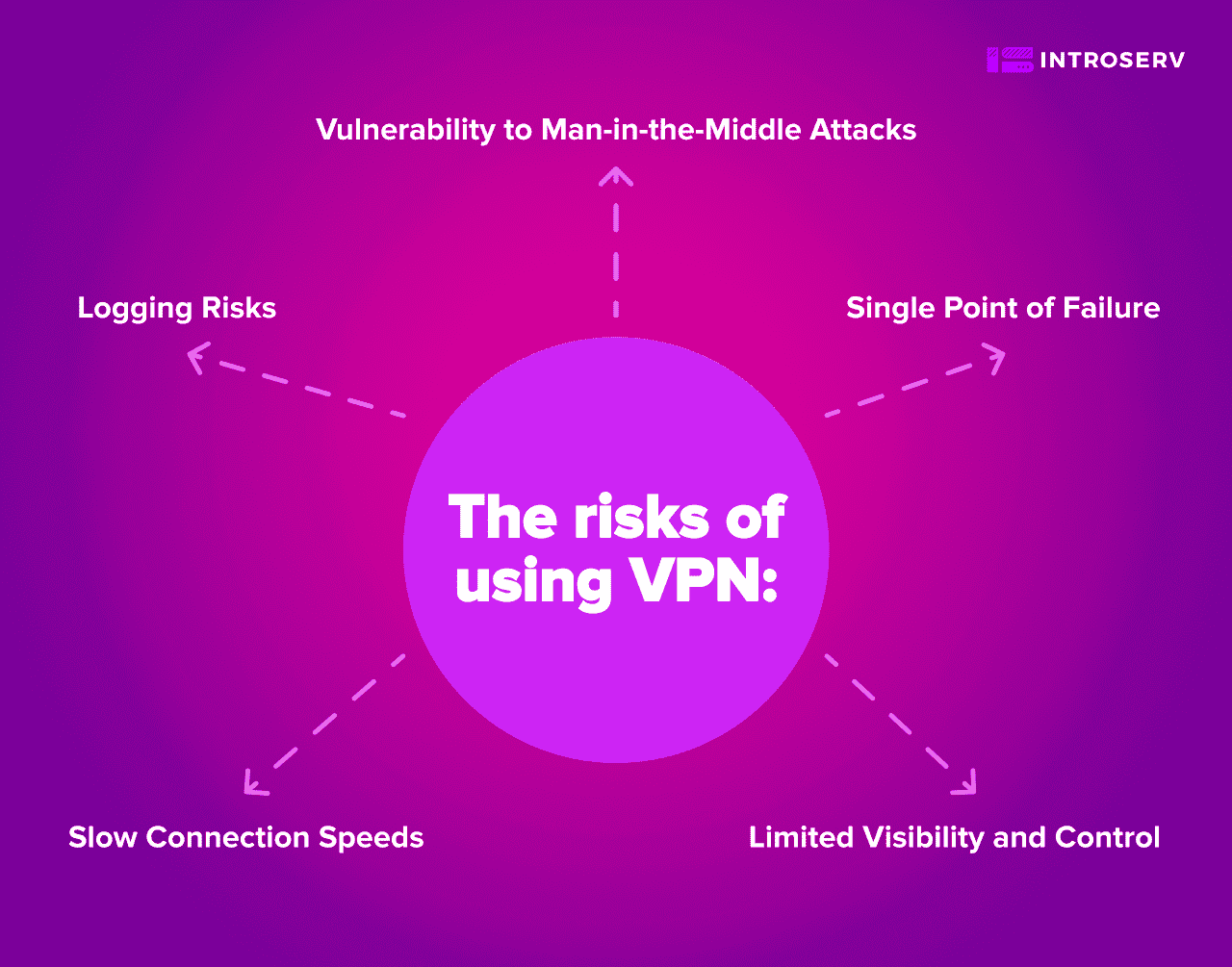

Каковы риски использования VPN?

Хотя VPN является популярным выбором для удаленного доступа, он имеет ряд рисков и ограничений:

- Уязвимость к атакам типа "человек посередине": Хакеры могут перехватывать и манипулировать данными, передаваемыми через VPN, что ставит под угрозу их безопасность.

- Ограниченная видимость и контроль: Отсутствие возможности отслеживать действия пользователей и сетевой трафик в режиме реального времени затрудняет распознавание угроз.

- Низкая скорость соединения: Процесс шифрования может замедлить передачу данных и работу приложений.

- Регистрационные риски: Некоторые VPN могут записывать ваши действия в Интернете, что ставит под угрозу вашу конфиденциальность и анонимность.

- Единая точка отказа: Центральный VPN-сервер становится единой точкой отказа, поэтому любое нарушение работы сказывается на всех пользователях.

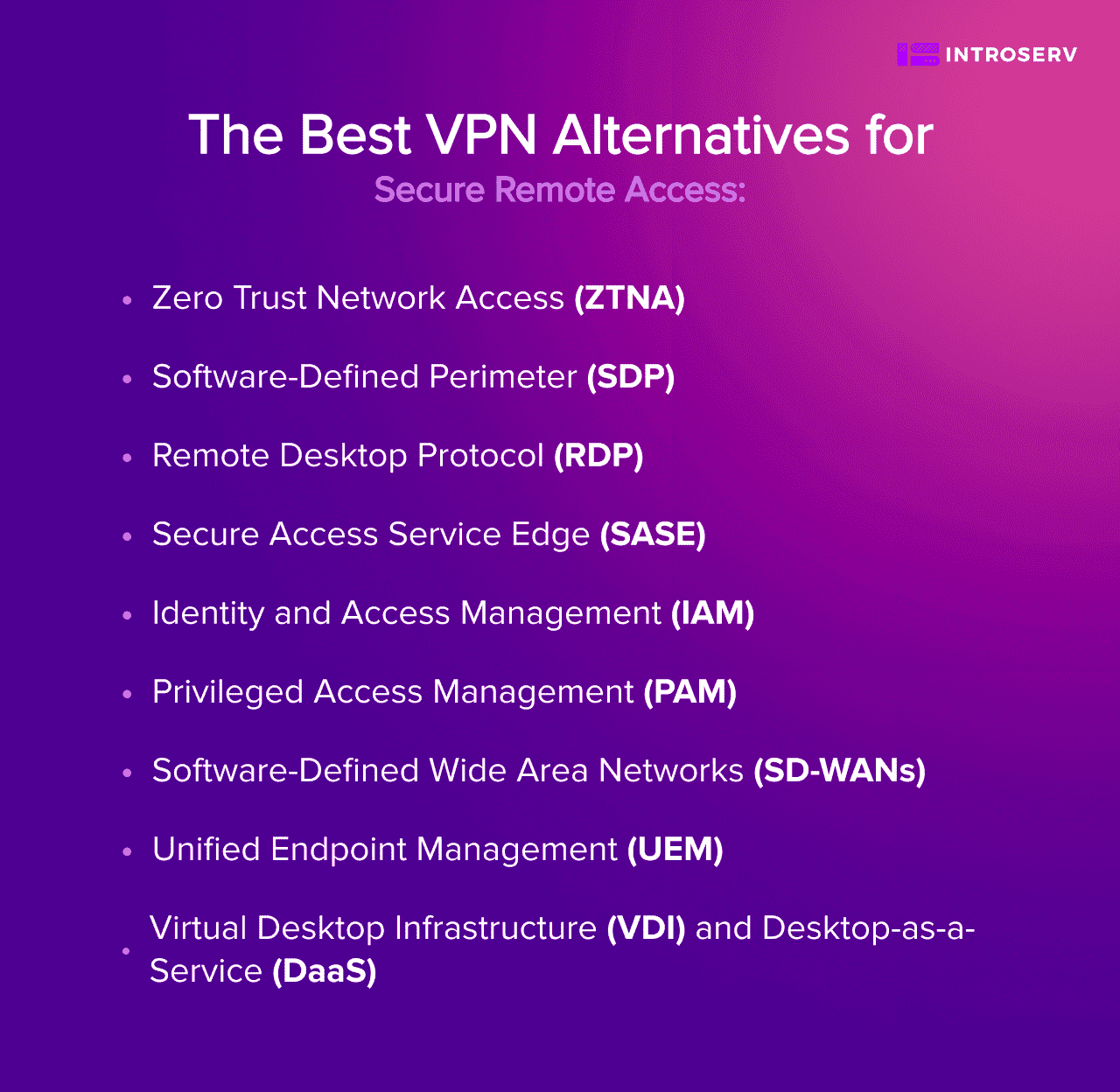

Лучшие альтернативы VPN для безопасного удаленного доступа:

1) Zero Trust Network Access (ZTNA):

Zero Trust Network Access (ZTNA) — это современный подход к обеспечению безопасности, гарантирующий доступ к определенным ресурсам только авторизованным пользователям и устройствам. В отличие от традиционных VPN, предоставляющих широкий доступ к сети, ZTNA следует принципу "никогда не доверяй, всегда проверяй". Это означает, что ни одному пользователю или устройству не доверяется автоматически, вне зависимости от его адреса или предыдущего доступа. Такой подход снижает вероятность неавторизованного входа и существенно усложняет взлом системы.

ZTNA непрерывно отслеживает поведение пользователей в режиме реального времени и корректирует привилегии доступа в зависимости от их действий. Это позволяет оперативно обнаруживать и устранять любые подозрительные действия, обеспечивая дополнительную защиту сети и ее ресурсов.

Преимущества:

- Уменьшает площадь атаки, ограничивая доступ к сети и ресурсам только авторизованным пользователям и устройствам

- Повышает производительность за счет оптимизации сетевого трафика и снижения задержек

- Упрощает управление за счет отсутствия необходимости в сложных настройках и обновлениях VPN.

Примеры использования:

- Обеспечение безопасного доступа к критическим бизнес-приложениям для удаленных сотрудников.

- Защита конфиденциальных данных и интеллектуальной собственности от несанкционированного доступа.

- Создание защищенного доступа для подрядчиков и деловых партнеров с сохранением безопасности данных.

Вывод: ZTNA эффективно заменяет VPN за счет применения концепции безопасности с минимальными привилегиями и непрерывным мониторингом. Ориентация на проактивные меры безопасности делает его превосходным выбором для компаний и частных лиц, работающих в удаленном режиме.

2) Программно-определяемый периметр (SDP):

Программно-определяемый периметр — это модель безопасности, которая также следует принципу "нулевого доверия" и обеспечивает доступ к сети только проверенным пользователям и устройствам. Вместо того чтобы открывать всю площадь сети, как в случае с VPN, SDP использует более целенаправленный подход, создавая микропериметры вокруг отдельных приложений. Это означает, что пользователи могут получить доступ только к тем приложениям, на которые они имеют соответствующие разрешения, что значительно снижает риск несанкционированного доступа. При использовании политики "запретить все" SDP сначала блокирует весь доступ, а затем выборочно выдает разрешения на основе идентификации пользователя и других факторов.

Преимущества:

- Минимизирует воздействие, скрывая сеть и ресурсы от неавторизованных или не прошедших аутентификацию пользователей и устройств.

- Повышает уровень контроля, позволяя организациям определять и применять гранулированные политики доступа к каждому ресурсу.

- Снижает сложность за счет отсутствия необходимости в VPN-клиентах, серверах и туннелях.

Примеры использования:

- Создание безопасного удаленного доступа для сотрудников, подрядчиков и сторонних поставщиков.

- Защита критически важных приложений и данных от возможных утечек.Обеспечение безопасного доступа к облачным ресурсам и SaaS-приложениям.

Вывод: SDP — это отличная альтернатива VPN, обеспечивающая повышенную безопасность за счет гранулярного управления доступом и уменьшения площади рабочей области сети. Ориентированность на точные разрешения доступа делает её идеальным решением для предприятий и удаленных сотрудников.

3) Протокол удаленного рабочего стола (RDP):

С помощью протокола удаленного рабочего стола пользователи могут получить безопасный доступ к рабочему компьютеру или виртуальной машине из любого местоположения. В то время как VPN обеспечивает широкий доступ к сети, а SDP ограничивает пользователей авторизованными приложениями, RDP создает прямое, целенаправленное соединение с конкретной удаленной машиной. Такое подключение снижает риск несанкционированного проникновения, поскольку пользователи взаимодействуют только с указанной системой, а не со всей сетью.

RDP позволяет просматривать рабочий стол сервера и взаимодействовать с ним так, как будто вы находитесь перед ним. Кроме того, он обеспечивает удобное управление и мониторинг сеансов пользователей, что позволяет обеспечить надежную и безопасную работу с удаленными рабочими столами

Преимущества:

- Экономит пропускную способность, передавая только графические изменения на экране, а не весь поток данных.

- Обеспечивает многозадачность, позволяя пользователю запускать на удаленном компьютере несколько приложений без ущерба для локального компьютера.

- Поддерживает различные платформы, позволяя пользователю подключаться к удаленному компьютеру под управлением ОС Windows, Linux или Mac OS с любого устройства.

Примеры использования:

- Обеспечение сценариев удаленной работы, когда сотрудникам необходим доступ к рабочим столам.

- Техническая поддержка и устранение неисправностей для удаленных пользователей.

- Создание безопасного доступа к определенным ресурсам на отдельных машинах без предоставления полного доступа к сети.

Вывод: RDP — это отличное решение для защищенного удаленного доступа к рабочим ПК и управления ими. Хотя он не может полностью заменить VPN для всех потребностей доступа к сети, он обеспечивает повышенную безопасность и эффективность работы удаленных сотрудников.

4) Secure Access Service Edge (SASE):

Secure Access Service Edge (SASE) представляет собой комплексный подход, объединяющий сетевые функции и функции безопасности в облаке. Вместо того чтобы полагаться на локальное оборудование и сложные конфигурации, как в традиционных VPN, SASE использует облачные сервисы для обеспечения прямого и безопасного доступа к приложениям и ресурсам.

SASE упрощает управление сетью за счет централизации политик и контроля безопасности, снижая потребность в физическом оборудовании и ручных настройках. Этот метод обеспечивает безопасные соединения и защиту данных для удаленных пользователей независимо от их местонахождения.

Преимущества:

- Повышает масштабируемость, позволяя организациям добавлять или удалять пользователей и устройства без ущерба для производительности и безопасности сети.

- Улучшает видимость, обеспечивая централизованный мониторинг и отчетность о сетевой активности и событиях безопасности.

- Повышает эффективность за счет снижения эксплуатационных расходов и сложности управления несколькими сетевыми решениями и системами безопасности.

Примеры использования:

- Упрощение управления сетью и снижение требований к аппаратному оборудованию.

- Комплексные средства защиты, включая предотвращение потери данных и обнаружение угроз.

- Повышение производительности сети для удаленных пользователей.

Вывод: SASE — это надежное решение, которое может эффективно заменить VPN для облачных ресурсов, улучшая производительность и безопасность сети для удаленных сотрудников и предприятий.

5) Управление идентификацией и доступом (IAM):

Управление идентификацией и доступом (IAM) — это комплексная система, ориентированная на централизованное управление идентификацией и аутентификацией пользователей. Основная цель IAM — обеспечить доступ к определенным ресурсам только авторизованным пользователям в соответствии с их ролями и привилегиями. Для реализации этой задачи IAM использует надежные механизмы аутентификации, такие как многофакторная аутентификация. Данные меры повышают безопасность за счет проверки личности пользователя перед предоставлением доступа.

IAM значительно облегчает управление доступом, поскольку позволяет управлять данными пользователей в одном месте. В свою очередь, это упрощает предоставление и отмену разрешений на доступ, организацию учетных данных и их привилегий.

Преимущества:

- Усиливает безопасность, предотвращая доступ неавторизованных и скомпрометированных пользователей или устройств к важным или критическим ресурсам.

- Обеспечивает соответствие прав доступа пользователей и устройств нормативным требованиям организации.

- Улучшает производительность, позволяя пользователям и устройствам быстро и легко получать доступ к необходимым ресурсам.

Примеры использования:

- Защита доступа к критически важным приложениям, базам данных и облачным сервисам.

- Эффективное управление доступом удаленных сотрудников и сторонних поставщиков.

- Обеспечение соответствия нормативным требованиям за счет строгого контроля доступа.

Вывод: IAM дополняет альтернативы VPN, обеспечивая централизованное управление идентификацией и строгую аутентификацию. Хотя IAM и решает задачи контроля доступа, он не может напрямую заменить необходимость безопасного подключения к серверу, обеспечиваемого VPN.

6) Контроль привилегированных пользователей (PAM):

Система управления привилегированным доступом (PAM) предназначена для защиты учетных записей, имеющих расширенный доступ к критическим системам и данным. Решения PAM осуществляют контроль и мониторинг привилегированного доступа с целью предотвращения доступа неавторизованных пользователей. Для ограничения доступа к конфиденциальным данным в рамках этой стратегии используется тонкий контроль доступа и доступ "точно в срок".

Мониторинг в реальном времени и запись сеансов позволяют отслеживать действия привилегированных пользователей, что помогает IT-администраторам оперативно обнаруживать и устранять подозрительные действия. Внедрение PAM позволяет организациям защитить важные серверы, базы данных и сетевые устройства от несанкционированного доступа и утечки данных.

Преимущества:

- Снижает риск утечки данных и человеческих ошибок за счет ограничения доступа к привилегированным аккаунтам и учетным данным.

- Обеспечивает соблюдение нормативным требованиям за счет соответствия принципу наименьших привилегий, а также политикам и нормативным документам организации.

- Улучшает производительность путем предоставления привилегированным пользователям или приложениям безопасного и эффективного доступа к необходимым им ресурсам.

Примеры использования:

- Обеспечение административного доступа к серверам, базам данных и сетевым устройствам.

- Повышение соответствия отраслевым нормам и стандартам защиты информации.

- Защита от утечки данных и несанкционированного доступа к критическим активам.

Вывод: PAM является ценным дополнением к альтернативам VPN, поскольку усиливает защиту привилегированных учетных записей и критически важных систем. В то же время он не обеспечивает прямого доступа к сети, необходимого для подключения к серверам без VPN.

7) Программно-определяемые глобальные сети (SD-WAN):

Программно-определяемые глобальные сети (SD-WAN) оптимизируют производительность сети за счет интеллектуальной маршрутизации трафика по различным сетевым соединениям, таким как MPLS, широкополосные сети и LTE. В отличие от традиционных VPN, в которых весь трафик направляется через центральный шлюз, SD-WAN динамически направляют трафик в зависимости от приоритета приложений, состояния сети и требований пользователей.

Такая динамическая маршрутизация трафика обеспечивает оптимальную производительность приложений даже в удаленных точках. Кроме того, SD-WAN экономично используют несколько сетевых подключений, позволяя группам подключаться к публичным и частным сетям без пробелов в безопасности.

Преимущества:

- Повышает надежность за счет обеспечения резервирования и отказоустойчивости каждого канала WAN.

- Улучшает производительность за счет приоритезации и ускорения критически важных приложений и трафика.

- Сокращает затраты за счет использования более дешевых и доступных WAN-каналов, таких как широкополосный Интернет.

Примеры использования:

- Оптимизация производительности сети для удаленных и филиальных офисов.

- Обеспечение безопасного и качественного доступа к облачным приложениям.

- Поддержание бесперебойной связи для удаленных сотрудников.

Вывод: SD-WAN повышают производительность сети и представляют собой экономически эффективную замену VPN. Однако они не обеспечивают такого же уровня безопасности подключения серверов, как другие альтернативы VPN.

8) Унифицированное управление конечными точками (UEM):

Unified Endpoint Management (UEM) — это своего рода центр управления для компаний. Он помогает управлять и обеспечивать безопасность всех видов устройств, таких как ноутбуки, телефоны и планшеты. Представьте себе суперорганизованную систему, которая работает с решениями для управления мобильными устройствами (MDM) и мобильными приложениями (MAM), обеспечивая безопасность и работоспособность всех элементов.

Администраторы могут применять правила и настройки безопасности для всех устройств из единого центра управления, обеспечивая согласованные меры безопасности для удаленных и офисных устройств. UEM также предлагает такие функции, как удаленное стирание и шифрование для защиты конфиденциальных данных на девайсах даже в случае их потери или кражи.

Преимущества:

- Поддержка BYOD (bring your own device) позволяет пользователям использовать свои личные устройства в рабочих целях без ущерба для безопасности и конфиденциальности.

- Повышает удобство работы пользователей, обеспечивая последовательный и беспрепятственный доступ к ресурсам на различных устройствах и платформах.

- Упрощает администрирование за счет снижения сложности и стоимости управления несколькими типами устройств и решений.

Примеры использования:

- Управление и защита удаленных устройств, используемых удаленными сотрудниками.

- Обеспечение соблюдения политик безопасности в средах "принеси своё собственное устройство" (BYOD).

- Защита конфиденциальных данных и приложений, доступ к которым осуществляется с различных конечных устройств.

Вывод: UEM гарантирует безопасность конечных устройств, но не решает напрямую проблему сетевого доступа к серверам и не является полноценной заменой VPN.

9) Инфраструктура виртуальных рабочих столов (VDI) и Рабочий стол как услуга (DaaS):

VDI и DaaS предоставляют безопасный удаленный доступ к виртуальным рабочим столам, размещенным на серверах. Каждый пользователь получает уникальное изолированное виртуальное рабочее место. Это обеспечивает сохранность данных и приложений на сервере и снижает вероятность потери данных или несанкционированного доступа.

VDI означает настройку и работу с виртуальными рабочими столами в системах вашей организации, в то время как DaaS представляет собой вариант "облака", где хостинг и управление виртуальными рабочими станциями на себя берет другая компания.

VDI и DaaS позволяют легко регулировать количество виртуальных рабочих станций для удаленной работы. Их можно добавлять или удалять по мере необходимости. При этом централизованное управление упрощает обновление программного обеспечения и исправление проблем безопасности. В результате все виртуальные компьютеры имеют единые меры безопасности.

Преимущества:

- Усиливает безопасность, поскольку все данные хранятся и обрабатываются на сервере, а не на локальном устройстве.

- Улучшает производительность за счет передачи высококачественной графики и звука пользователям независимо от пропускной способности сети и возможностей устройства.

- Повышает масштабируемость, позволяя организациям добавлять или удалять виртуальные рабочие столы по мере необходимости без ущерба для мощности и производительности сервера.

Примеры использования:

- Предоставление безопасного доступа к корпоративным рабочим станциям для удаленных и мобильных сотрудников.

- Повышение безопасности данных за счет сохранения конфиденциальной информации в серверной среде.

- Обеспечение быстрого и эффективного доступа к рабочим станциям для временных сотрудников и подрядчиков.

Вывод:

VDI/DaaS — это ценный инструмент для обеспечения безопасного доступа к рабочим станциям а также изоляции данных в сценариях удаленной работы. При этом он не заменяет потребности в защищенном сетевом доступе и подключении к серверу, обеспечиваемом VPN.

Таким образом, недостатки VPN привели к появлению множества альтернативных решений, каждое из которых является уникальным ключом или дополнением к более безопасному и быстрому соединению. Эти технологии обеспечивают безопасность данных, скорость соединения и гибкость работы независимо от местонахождения пользователя.

Content

- Как работает VPN?

- Каковы риски использования VPN?

- Лучшие альтернативы VPN для безопасного удаленного доступа:

- 1) Zero Trust Network Access (ZTNA):

- 2) Программно-определяемый периметр (SDP):

- 3) Протокол удаленного рабочего стола (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Управление идентификацией и доступом (IAM):

- 6) Контроль привилегированных пользователей (PAM):

- 7) Программно-определяемые глобальные сети (SD-WAN):

- 8) Унифицированное управление конечными точками (UEM):

- 9) Инфраструктура виртуальных рабочих столов (VDI) и Рабочий стол как услуга (DaaS):