Las 10 principales amenazas a la ciberseguridad a las que se enfrentan hoy las pequeñas empresas

Proteger su empresa de las ciberamenazas es increíblemente importante. A medida que la tecnología se convierte en un elemento central de nuestras operaciones y los datos crecen rápidamente, aumenta el peligro de ser víctima de los ciberdelincuentes. Este artículo explorará las 10 principales amenazas a la ciberseguridad a las que se enfrentan habitualmente las empresas y ofrecerá recomendaciones sobre cómo defender su negocio frente a ellas.

La ciberseguridad no es sólo una cuestión de TI: es una seria preocupación empresarial con consecuencias de largo alcance. Un ciberataque exitoso puede provocar pérdidas financieras, dañar su reputación e incluso problemas legales. Puede interrumpir su trabajo, revelar información importante y hacer que los clientes pierdan la confianza en usted. Por eso, invertir en ciberseguridad no es sólo una buena idea, sino una necesidad para salvaguardar su negocio y a todos los implicados.

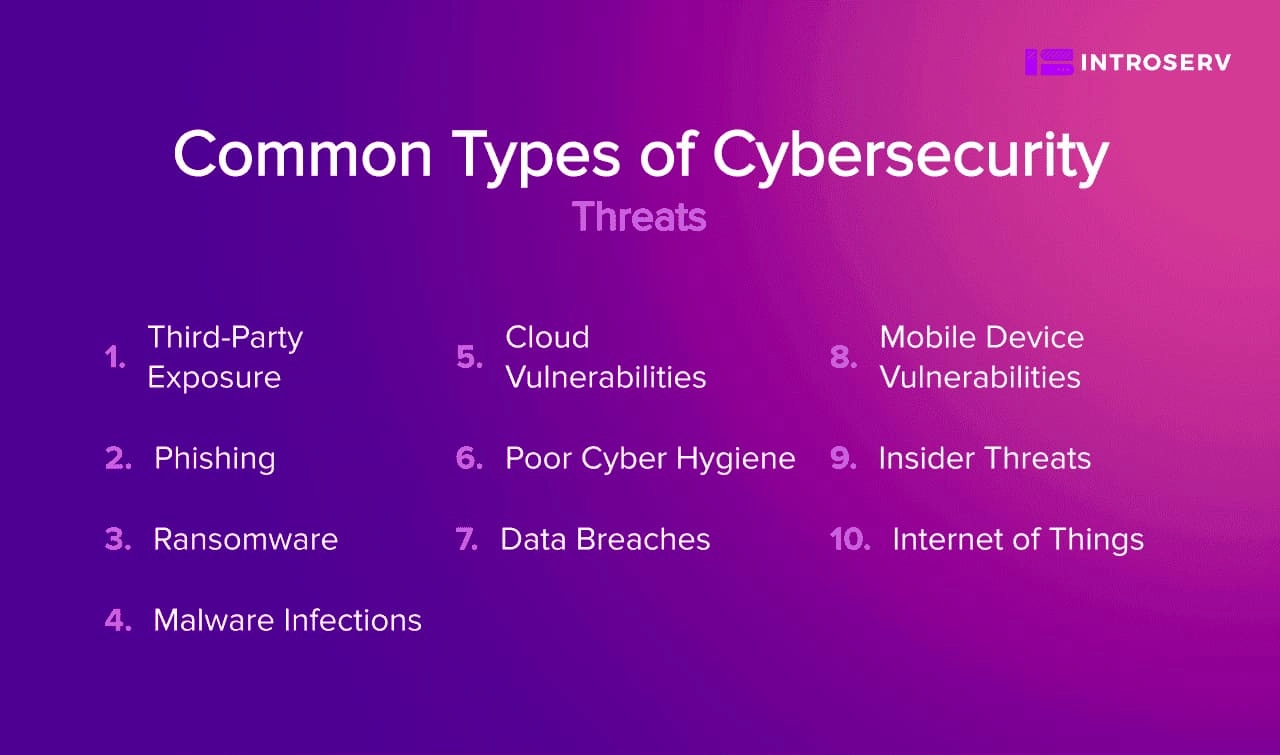

Tipos comunes de amenazas a la ciberseguridad

1. Phishing

El phishing sigue siendo una amenaza generalizada y furtiva para las empresas. Utiliza la psicología para engañar a las personas para que compartan información confidencial, como contraseñas y datos de tarjetas de crédito. El phishing suele consistir en correos electrónicos, mensajes o sitios web que simulan ser fuentes fiables, como bancos o agencias gubernamentales.

Los atacantes intentan crear una sensación de urgencia, empujando a los destinatarios a actuar con rapidez. Crean mensajes que solicitan información personal, cambios de contraseña o transacciones financieras. Estos correos electrónicos engañosos copian la comunicación oficial, haciendo que los destinatarios bajen la guardia. La promesa de recompensas incita a la gente a hacer clic en enlaces o descargar archivos apresuradamente.

Para proteger su empresa del phishing, siga estos pasos clave:

- Enseñe a sus empleados a detectar correos electrónicos de phishing y enlaces sospechosos.

- Utilice filtros de correo electrónico potentes y software que detecte el spam.

- Aumente la seguridad utilizando la autenticación de dos factores en todas las cuentas.

- Mantén tu software actualizado y soluciona cualquier problema para evitar que los ciberdelincuentes se aprovechen de los puntos débiles.

2. Ransomware

El ransomware es un software malicioso diseñado para violar un sistema, bloquear datos vitales y exigir un pago para liberarlos. Normalmente, estos ataques se inician de forma inocua a través de adjuntos de correo electrónico, enlaces sospechosos o sitios comprometidos. Una vez puesto en marcha, el malware recorre las redes, encriptando archivos y denegando el acceso a los usuarios. A continuación, los ciberdelincuentes exigen un pago, a menudo en criptomoneda, para proporcionar la clave de descifrado necesaria para recuperar el acceso a los datos. La urgencia de la situación obliga a las víctimas a pagar, con la esperanza de restablecer el flujo de negocio.

Las consecuencias de un ataque de ransomware pueden ser nefastas. Las empresas pueden sufrir tiempos de inactividad prolongados, con la consiguiente pérdida de ingresos y productividad. Además, la posible exposición de datos confidenciales de clientes podría tener repercusiones legales y minar la confianza de clientes y socios. Sin embargo, pagar el rescate no es una solución garantizada; algunos atacantes podrían no cumplir su parte, dejando a las empresas vulnerables a las ciberamenazas.

Para defenderse de los ataques de ransomware, aplique las siguientes buenas prácticas:

- Haga copias de seguridad de los datos esenciales y almacénelos en una nube segura o fuera de línea.

- Mantener el software y los sistemas operativos actualizados para hacer frente a posibles vulnerabilidades.

- Educar a los empleados para que tengan cuidado al manipular archivos adjuntos de correo electrónico dudosos o enlaces desconocidos.

- Implantar firewalls y sistemas de detección de intrusos potentes para detectar y frustrar ataques de ransomware.

3. Infecciones por malware

El malware representa una amenaza importante para las empresas. Malware es la abreviatura de software malicioso, e incluye todo tipo de código malicioso destinado a infiltrarse, perturbar u obtener acceso no autorizado a los sistemas informáticos.

El malware se presenta en diversas formas, como virus, gusanos, troyanos y programas espía, cada uno con sus propias características y capacidades. Estos hilos suelen aprovecharse de los puntos débiles del software o de la forma en que las personas actúan con los ordenadores. Es posible que las personas ni siquiera sepan que están descargando y utilizando programas maliciosos cuando hacen clic en enlaces o reciben lo que parecen archivos inofensivos.

Las infecciones por malware pueden surgir por diversas vías, desde archivos adjuntos infectados a correos electrónicos hasta sitios web comprometidos. Una vez dentro, el malware puede alterar los datos, interrumpir las operaciones y conceder acceso no autorizado a los ciberdelincuentes.

Para proteger su empresa de los ataques de malware, tenga en cuenta las siguientes medidas:

- Instale soluciones antivirus y antimalware de confianza en todos los dispositivos.

- Realice análisis frecuentes del sistema en busca de software malicioso y asegúrese de que se actualiza oportunamente.

- Evite descargar contenidos o aplicaciones de orígenes poco fiables.

- Promueva la vigilancia de los empleados al interactuar con enlaces o archivos adjuntos desconocidos.

4. Mala ciberhigiene

Descuidar las prácticas básicas de seguridad puede conducir a una higiene cibernética deficiente, lo que facilita a los ciberdelincuentes explotar las vulnerabilidades y violar las defensas digitales. Esto incluye una variedad de prácticas que pueden no parecer dañinas individualmente, pero que cuando se combinan, debilitan la seguridad de su sistema informático. No actualizar el software con regularidad, ignorar las directrices sobre contraseñas y subestimar la importancia de la formación en ciberseguridad pueden crear un entorno ideal para los ciberataques.

Para promover una buena ciberhigiene en su organización, tenga en cuenta las siguientes recomendaciones:

- Aplique normas estrictas sobre contraseñas, que impliquen actualizaciones frecuentes de las mismas y el uso de contraseñas únicas y complejas.

- Organice sesiones rutinarias de ciberseguridad para educar a los empleados sobre las mejores prácticas y la importancia de mantener una buena ciberhigiene.

- Asegúrese de que todo el software y los sistemas están al día con las correcciones y actualizaciones de seguridad más recientes.

- Realice periódicamente evaluaciones de seguridad y análisis de vulnerabilidades para detectar y rectificar cualquier fallo en su configuración de seguridad en línea.

5. Filtraciones de datos

Ningún tema representa una amenaza mayor para las empresas y sus clientes que las filtraciones de datos. Estas violaciones, a menudo el resultado de complejos ciberataques, no sólo pueden exponer información privada, sino también corroer los cimientos de la confianza de los clientes de los que dependen las empresas.

Las consecuencias de una violación de datos pueden afectar a una empresa de muchas maneras, causando daños duraderos:

- Dañoa la reputación: La pérdida de datos de clientes debido a una filtración puede manchar la reputación de una empresa. La salvaguarda de la información personal tiene una importancia inmensa para los clientes, y una filtración puede minar la confianza, causando posiblemente la pérdida de clientes.

- Consecuencias legales: En una época de estrictas normas de privacidad de datos como el Reglamento General de Protección de Datos (RGPD), las empresas pueden enfrentarse a graves acciones legales y sanciones económicas por no proteger adecuadamente los datos de los clientes.

Para proteger su empresa de las violaciones de datos, adopte estas medidas con visión de futuro:

- Establezca fuertes controles de acceso y métodos de cifrado para proteger los datos sensibles.

- Supervise y rastree periódicamente las acciones de los usuarios para detectar cualquier intento de acceso sospechoso o no autorizado.

- Cree planes de respuesta a incidentes para garantizar una reacción rápida y eficaz si se produce una violación de datos.

- Realice comprobaciones y pruebas de seguridad rutinarias para detectar y corregir cualquier punto débil de sus sistemas.

6. Exposición a terceros

La creciente dependencia de socios y proveedores externos se ha vuelto vital para el progreso y la eficacia. Sin embargo, esta dependencia también conlleva una posible vulnerabilidad: la exposición a través de terceros.

Los socios y proveedores externos pueden abrir involuntariamente una brecha para las ciberamenazas. Si sus sistemas y procedimientos no están debidamente protegidos, podrían servir de puntos de entrada para los atacantes. Este problema no es sólo una vulnerabilidad teórica; tiene consecuencias tangibles:

- Cascada de debilidades: Al igual que una cadena es tan fuerte como su eslabón más débil, la ciberseguridad de una empresa es tan fuerte como las medidas de seguridad de sus terceros colaboradores. Una vulnerabilidad en cualquiera de estos colaboradores puede propagar las debilidades por toda la red.

- Impacto en las operaciones continuas: Una brecha de seguridad originada por un proveedor externo puede interrumpir sus actividades, provocando tiempos de inactividad, daños a la reputación y contratiempos financieros.

Para reducir los riesgos ligados a la exposición de terceros, considere estas acciones:

- Investigue a fondo a la hora de elegir proveedores externos, evaluando sus métodos y normas de ciberseguridad.

- Establezca acuerdos claros por escrito que detallen las responsabilidades y expectativas relacionadas con la ciberseguridad.

- Evalúe periódicamente la postura de ciberseguridad de los proveedores externos mediante auditorías y evaluaciones de vulnerabilidades.

- Supervise la entrada y las acciones de terceros en sus sistemas para identificar cualquier conducta sospechosa.

7. Amenazas internas

Aunque los peligros externos suelen acaparar la atención, las amenazas internas pueden ser igualmente dañinas para las empresas. Una amenaza interna se refiere a un empleado, contratista o aliado comercial actual o pasado que pone en peligro la seguridad de su organización de forma deliberada o accidental.

Las amenazas internas adoptan diferentes formas y plantean diversas dificultades a las empresas:

- Intención dañina: En ocasiones, un trabajador con intenciones dañinas puede actuar como saboteador encubierto. Los trabajadores descontentos o los que persiguen beneficios económicos pueden aprovechar su familiaridad con los sistemas de la organización para vulnerar la seguridad.

- Infracciones involuntarias: No todas las amenazas internas son fruto de la mala voluntad. Errores inocentes, como hacer clic en un enlace dañino o manejar incorrectamente información sensible, pueden exponer por error a una organización a los ciberpeligros.

Para hacer frente con eficacia a las amenazas internas, aplique estos planteamientos:

- Aplique estrictos controles de acceso y permisos basados en funciones para restringir el acceso a información sensible.

- Fomente una cultura de concienciación sobre la ciberseguridad y ofrezca formación periódica al personal sobre la protección de datos y los peligros de las amenazas internas.

- Rastree y audite regularmente las acciones de los usuarios para identificar cualquier comportamiento extraño o intento de entrada no autorizada.

- Anime al personal a informar rápidamente sobre cualquier conducta dudosa o posibles amenazas internas.

8. Internet de las cosas

IoT, abreviatura de Internet de las Cosas, describe la red de dispositivos, objetos y sistemas equipados con sensores, software y conectividad para recopilar e intercambiar datos. Desde termostatos inteligentes y wearables hasta maquinaria industrial, IoT se ha integrado en diversas facetas de la vida moderna. La conexión generalizada conlleva nuevos retos. Cada dispositivo IoT puede ser un punto de entrada potencial para los piratas informáticos que buscan acceso no autorizado a redes corporativas o datos confidenciales.

El auge de los dispositivos IoT suele ir acompañado de una seguridad poco estricta, lo que aumenta el riesgo de explotación:

- Estándares de seguridad débiles: Muchos dispositivos IoT carecen de funciones de seguridad robustas. Las contraseñas predeterminadas, el cifrado débil y las actualizaciones de software insuficientes proporcionan un terreno fértil para los ciberdelincuentes.

- Ecosistema diverso: El entorno IoT abarca varios dispositivos, cada uno con diferentes niveles de seguridad. Esta diversidad dificulta el establecimiento de protocolos de seguridad coherentes.

Para reforzar la seguridad del IoT en su empresa, tenga en cuenta estas sugerencias:

- Cambie los nombres de usuario y contraseñas predeterminados de los dispositivos IoT y utilice credenciales sólidas y distintas.

- Actualice regularmente el software de los dispositivos IoT para corregir cualquier vulnerabilidad reconocida.

- Divida su red para separar los dispositivos IoT de los sistemas empresariales vitales.

- Implemente la supervisión de la red y la detección de anomalías para detectar cualquier comportamiento sospechoso relacionado con los dispositivos IoT.

9. Vulnerabilidades de los dispositivos móviles

Los teléfonos inteligentes y las tabletas desempeñan un papel fundamental en las tareas empresariales, ayudando a los empleados a mantenerse productivos sobre la marcha. Sin embargo, las vulnerabilidades de los dispositivos móviles podrían poner en peligro la seguridad y los datos privados de una organización.

Los atacantes aprovechan los puntos débiles característicos de los dispositivos móviles para infiltrarse en las redes y robar datos valiosos:

- Puntos débiles del sistema operativo: Los sistemas operativos obsoletos suelen presentar vulnerabilidades de seguridad sin parches que los atacantes pueden aprovechar.

- Campañas de phishing: Las tácticas de phishing van más allá del correo electrónico. Los atacantes pueden enviar enlaces maliciosos a través de mensajes de texto o aplicaciones de redes sociales, engañando a los usuarios para que divulguen información confidencial.

- Conexiones Wi-Fi no seguras: Las redes Wi-Fi públicas son famosas por su falta de seguridad, lo que expone a los dispositivos a posibles escuchas e interceptación de datos.

- Aplicaciones maliciosas: Los atacantes pueden crear aplicaciones móviles aparentemente auténticas con malware. Una vez instaladas, estas aplicaciones pueden acceder ilícitamente a datos confidenciales.

Para proteger su empresa de las vulnerabilidades de los dispositivos móviles, siga estos pasos eficaces:

- Aplique métodos de autenticación sólidos, como la autenticación biométrica o multifactorial, para fortificar los dispositivos móviles.

- Cifre todos los datos confidenciales almacenados en dispositivos móviles para bloquear el acceso no autorizado.

- Actualizar periódicamente los sistemas operativos y las aplicaciones de los dispositivos móviles para subsanar las deficiencias de seguridad conocidas.

- Educar a los trabajadores sobre los riesgos vinculados a la descarga de apps de fuentes poco fiables y a hacer clic en enlaces dudosos.

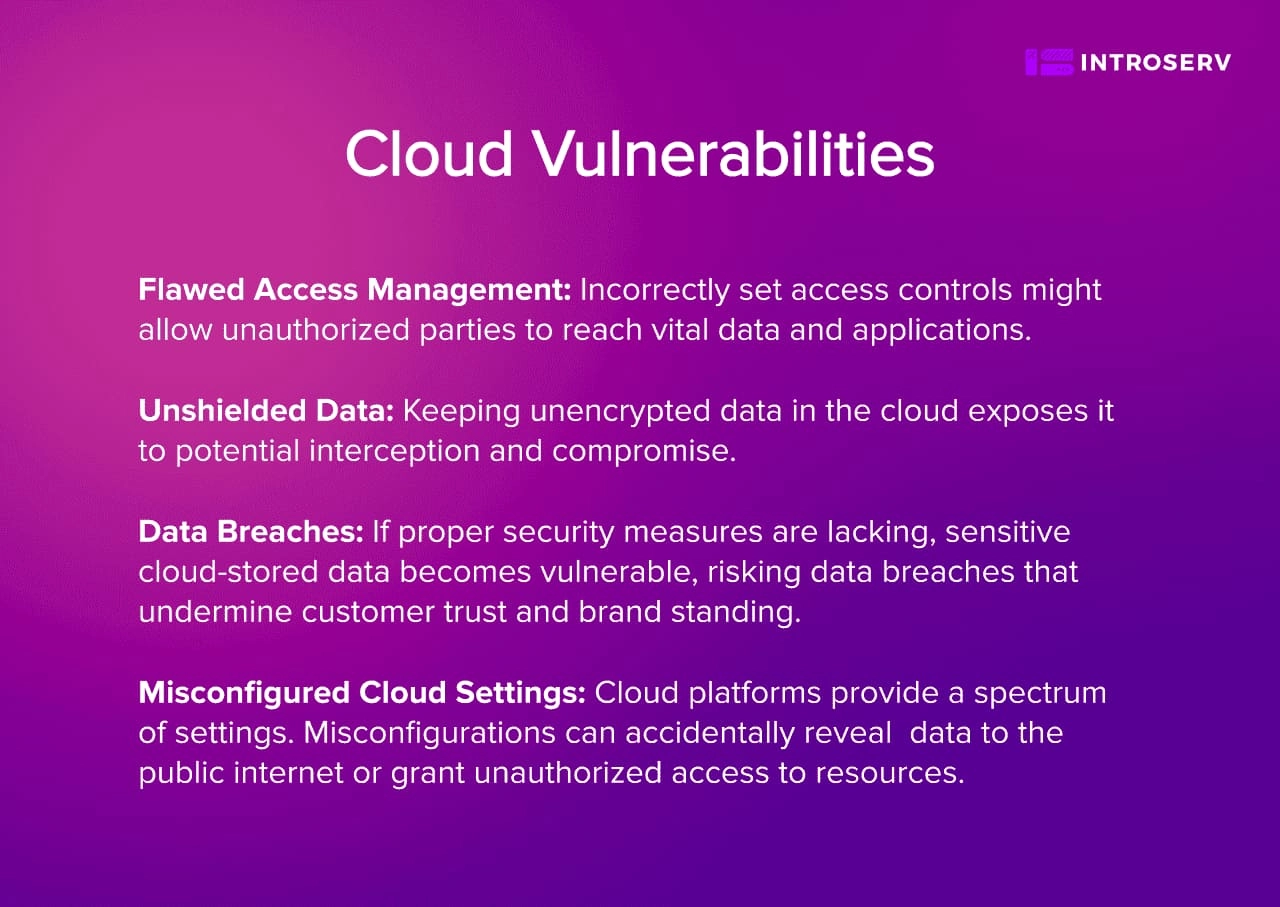

10. Vulnerabilidades de la nube

La adopción de la computación en nube conlleva una gran cantidad de ventajas, como la escalabilidad, la accesibilidad en todo el mundo y la rentabilidad. Sin embargo, estas ventajas van acompañadas de riesgos potenciales para la seguridad:

- Gestión de acceso defectuosa: Los controles de acceso mal configurados pueden permitir que personas no autorizadas accedan a datos y aplicaciones vitales.

- Datos sin blindaje: Mantener los datos sin cifrar en la nube los expone a posibles intercepciones y riesgos.

- Fuga de datos: Si se carece de las medidas de seguridad adecuadas, los datos confidenciales almacenados en la nube se vuelven vulnerables, con el riesgo de que se produzcan filtraciones de datos que minen la confianza de los clientes y el prestigio de la marca.

- Configuraciónincorrecta de la nube: Las plataformas en la nube ofrecen una amplia gama de configuraciones. Los errores de configuración pueden revelar accidentalmente datos a la Internet pública o conceder acceso no autorizado a los recursos.

Para aumentar la seguridad de su nube, considere estas tácticas:

- Elige proveedores de servicios en la nube de confianza que ofrezcan sólidas medidas de seguridad y confirmaciones de cumplimiento.

- Implemente controles de acceso sólidos y protocolos de gestión de identidades para impedir la entrada no autorizada a los recursos de la nube.

- Supervise y audite periódicamente los entornos en la nube para descubrir actividades sospechosas o posibles puntos débiles.

- Cifrar los datos sensibles almacenados en la nube para garantizar su confidencialidad e integridad.

Conclusión

Proteger su empresa de las amenazas a la ciberseguridad requiere un planteamiento global y con visión de futuro. Al comprender los peligros particulares a los que se enfrentan las empresas, formar a su equipo y establecer medidas de seguridad sólidas, puede reducir significativamente las posibilidades de convertirse en víctima de los ciberdelincuentes.

Invertir en ciberseguridad no es sólo un gasto necesario; es una aportación a la viabilidad y el éxito a largo plazo de su empresa. Dando importancia a la ciberseguridad, puede salvaguardar datos privados, mantener la confianza de los clientes y proteger a su organización de daños financieros y de reputación.