Топ-10 кіберзагроз для малого бізнесу: Як захистити свою компанію у глобальній мережі

Захист бізнесу від кіберзагроз сьогодні важливий як ніколи. В умовах зростаючої залежності від технологій і стрімкого розширення обсягу даних організації постійно стикаються з ризиком стати жертвою кіберзлочинців. У цій статті ми розглянемо 10 основних загроз кібербезпеки, з якими стикаються компанії, і розповімо про те, як захистити свій бізнес від цих ризиків.

Кібербезпека — це не просто проблема ІТ, а найважливіше питання бізнесу з далекосяжними наслідками. Успішна кібератака може призвести до фінансових втрат, погіршення репутації та виникнення юридичних зобов'язань. Вона може призвести до порушення роботи, розкриття конфіденційних даних і підриву довіри клієнтів. Тому інвестиції в кібербезпеку — це не тільки проактивний, а й життєво необхідний крок для захисту бізнесу та його зацікавлених сторін.

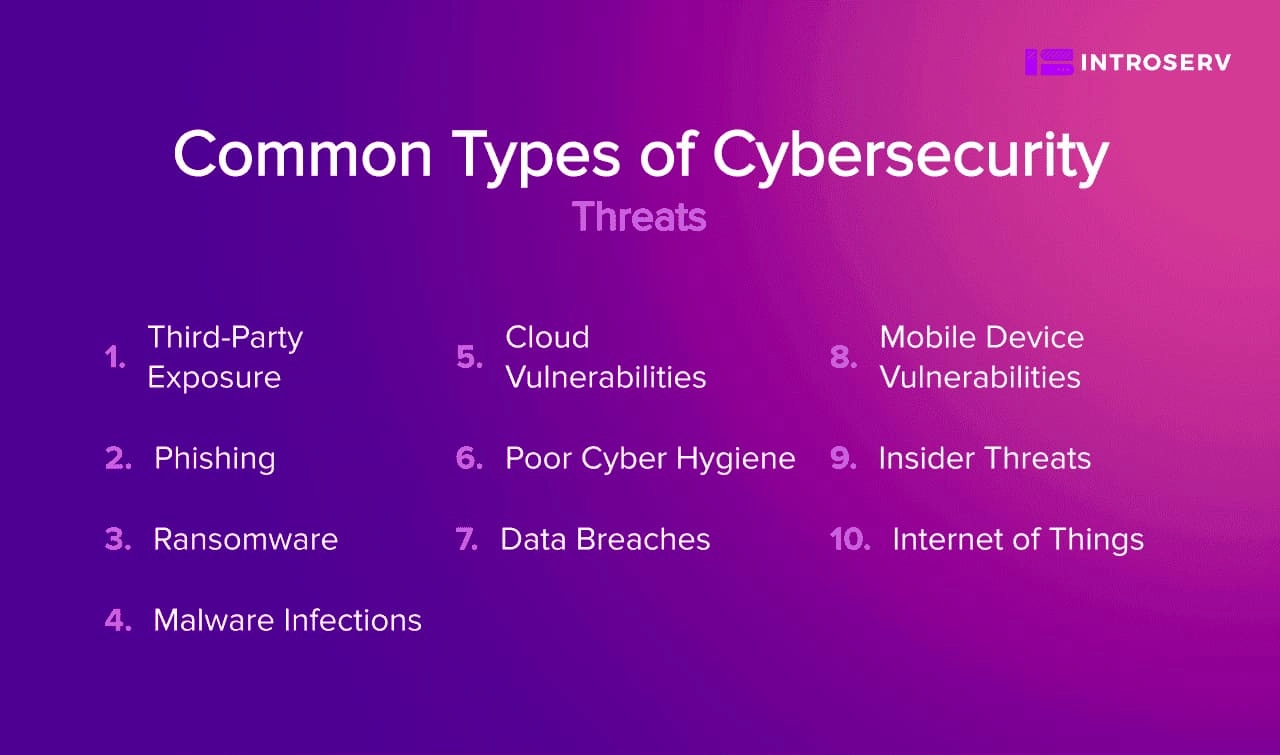

Найпоширеніші типи загроз кібербезпеки

1. Фішинг

Фішинг залишається поширеною і небезпечною загрозою для бізнесу. Він використовує психологію, щоб обманом змусити людину повідомити конфіденційні дані, такі як паролі та реквізити кредитних карт. Фішинг часто використовує електронні листи, повідомлення або сайти, які видають себе за надійні джерела, такі як банки або державні установи.

Зловмисники прагнуть викликати в одержувачів відчуття терміновості, спонукаючи їх до швидких дій. Вони створюють повідомлення з проханням надати особисту інформацію, змінити пароль або провести фінансові операції. Такі листи імітують офіційне листування, що дає змогу послабити пильність. А перспектива отримати винагороду змушує адресатів переходити за посиланнями або поспішно завантажувати файли.

Щоб захистити свій бізнес від фішингових атак, виконайте такі основні дії:

- Навчіть співробітників розпізнаванню фішингових листів і підозрілих посилань.

- Використовуйте надійні фільтри електронної пошти та програмне забезпечення, яке фільтрує спам.

- Увімкніть двофакторну аутентифікацію для всіх облікових записів, щоб забезпечити додатковий рівень безпеки.

- Регулярно оновлюйте програмне забезпечення та усувайте всі неполадки, щоб зловмисники не змогли скористатися вразливостями.

2. Програми-вимагачі

Програми-вимагачі — це шкідливі програми, призначені для проникнення в систему, шифрування цінних даних і висунення викупу за їх розблокування. Такі атаки часто починаються з невинного на перший погляд вкладення в електронний лист, шкідливого посилання або зламаного сайту. Після активації шкідлива програма швидко поширюється мережею, шифруючи файли і роблячи їх недоступними для користувачів. Потім зловмисники вимагають оплати, зазвичай у криптовалюті, за надання ключа дешифрування, необхідного для відновлення доступу до зашифрованих даних. Терміновість ситуації змушує жертву заплатити викуп у надії відновити працездатність бізнесу.

Наслідки атаки з використанням програм-вимагачів можуть бути дуже серйозними. Підприємство може зіткнутися з тривалим простоєм, що призведе до зниження доходів і продуктивності. Крім того, можливий витік конфіденційних даних клієнтів може призвести до юридичних наслідків і підірвати довіру клієнтів і партнерів до організації. Сама по собі сплата викупу не є гарантованим вирішенням проблеми: деякі зловмисники можуть не виконати свої обіцянки, що робить компанію вразливою перед кіберзагрозами.

Щоб захиститися від атак програм-вимагачів, використовуйте такі найкращі практики:

- Регулярно створюйте резервні копії критично важливих даних і зберігайте їх в автономному режимі або в захищеному "хмарному" середовищі.

- Оновлюйте програмне забезпечення та операційні системи для усунення можливих вразливостей.

- Навчайте співробітників з обережністю відкривати підозрілі вкладення в електронній пошті або переходити за незнайомими посиланнями.

- Розгорніть надійні міжмережеві екрани та системи виявлення вторгнень, щоб виявляти та запобігати атакам здирників.

3. Шкідливі програми

Шкідливе програмне забезпечення являє собою серйозну загрозу для організацій. Шкідливе ПЗ — це ціла низка шкідливих програм, призначених для проникнення в комп'ютерні системи, порушення їхньої роботи або отримання несанкціонованого доступу до них.

Шкідливі програми представлені в різних формах, включно з вірусами, хробаками, троянськими та шпигунськими програмами, кожна з яких має свої особливості та можливості. Для отримання доступу до систем ці загрози часто використовують уразливості в програмному забезпеченні або поведінці людини. Користувачі можуть неусвідомлено завантажувати і виконувати шкідливі програми, переходячи за посиланнями або завантажуючи нешкідливі на перший погляд файли.

Зараження шкідливим ПЗ може відбуватися різними каналами — від шкідливих вкладень в електронну пошту до зламаних сайтів. Якщо шкідливе програмне забезпечення потрапляє в систему, воно може порушити цілісність даних, порушити роботу і надати кіберзлочинцям несанкціонований доступ.

Щоб захистити свій бізнес від атак шкідливого ПЗ, прийміть такі заходи:

- Встановіть надійні антивіруси на всіх пристроях.

- Регулярно перевіряйте системи на наявність шкідливих програм і своєчасно оновлюйте їх.

- Уникайте завантаження файлів і програмного забезпечення з ненадійних джерел.

- Закликайте співробітників проявляти обережність при переході за незнайомими посиланнями або вкладеннями.

4. Недотримання правил кібергігієни

Нехтування базовими методами захисту може стати причиною слабкої кібергігієни, а це відкриває зловмисникам шлях до використання вразливостей і злому вашого цифрового захисту. До цих методів належать різні дії, які окремо можуть здатися не надто небезпечними, але в сукупності послаблюють захист вашої комп'ютерної системи. Відсутність регулярного оновлення програмного забезпечення, нехтування правилами використання паролів, недооцінка важливості навчання кібербезпеки - усе це створює ідеальні умови для кібератак.

Для забезпечення належної кібергігієни у вашій організації скористайтеся такими рекомендаціями:

- Дотримуйтесь суворої парольної політики, включно з регулярною зміною паролів і використанням унікальних складних паролів.

- Проводьте регулярні тренінги з кібербезпеки для ознайомлення співробітників з найкращими практиками і важливістю дотримання кібергігієни.

- Підтримуйте все програмне забезпечення і системи в актуальному стані за допомогою останніх виправлень і оновлень.

- Регулярно проводьте аудит безпеки й оцінювання вразливостей, щоб виявити та усунути всі слабкі місця в інфраструктурі кібербезпеки.

5. Витоки даних

Жодна загроза не становить більш серйозного ризику для компаній та їхніх клієнтів, ніж витік даних. Ці порушення, які часто є результатом складних кібератак, можуть не тільки скомпрометувати конфіденційну інформацію, а й підірвати основу довіри клієнтів, на якій тримається бізнес.

Наслідки витоку даних можуть позначитися на бізнесі дуже по-різному і завдати довгострокової шкоди:

- Репутаційний збиток: Втрата даних про клієнтів внаслідок витоку може зіпсувати репутацію компанії. Споживачі надають величезного значення безпеці своєї особистої інформації, а витік даних може підірвати довіру, що може призвести до відтоку клієнтів.

- Юридичні наслідки: В умовах жорстких правил захисту персональних даних, таких як "Загальне положення про захист даних" (GDPR), компанії можуть зіткнутися з серйозними судовими позовами та фінансовими штрафами за неналежний захист даних клієнтів.

Щоб захистити свій бізнес від витоку даних, запровадьте такі запобіжні заходи:

- Встановіть суворий контроль доступу та методи шифрування для захисту конфіденційних даних.

- Регулярно відстежуйте дії користувачів і виявляйте підозрілі або несанкціоновані спроби доступу.

- Розробіть плани реагування на інциденти, щоб забезпечити швидку й ефективну реакцію в разі витоку даних.

- Проводьте регулярні перевірки та тести безпеки, щоб виявити та усунути всі слабкі місця в системі.

6. Вплив третіх сторін

Зростаюча залежність від зовнішніх партнерів і постачальників стала життєво важливою для прогресу та ефективності. Однак така залежність несе в собі і можливу вразливість: вплив через третіх осіб.

Зовнішні партнери та постачальники можуть ненавмисно відкрити доступ до кіберзагроз. Якщо їхні системи і процедури не захищені належним чином, вони можуть стати точкою входу для зловмисників. Ця проблема не просто теоретична вразливість, вона має цілком реальні наслідки:

- Каскад слабких місць: Подібно до того, як ланцюг міцний лише настільки, наскільки міцною є його найслабша ланка, кібербезпека підприємства залежить тільки від заходів безпеки, яких вживають його сторонні партнери. Вразливість одного з таких партнерів може поширити загрозу на всю мережу.

- Вплив на безперервність операцій: Порушення безпеки, викликане діями стороннього постачальника, може порушити роботу вашої компанії, призвести до простою, підриву репутації та фінансових втрат.

Щоб знизити ризики, пов'язані з діяльністю сторонніх постачальників, необхідно вжити таких заходів:

- Проводити ретельну перевірку під час вибору сторонніх постачальників, оцінити їхні методи і правила кібербезпеки.

- Створити чіткі письмові угоди, в яких детально описано обов'язки та очікування, пов'язані з кібербезпекою.

- Регулярно оцінювати рівень кібербезпеки сторонніх постачальників шляхом проведення аудитів та оцінки вразливостей.

- Контролювати доступ і дії третіх осіб у своїх системах з метою виявлення підозрілих дій.

7. Інсайдерські загрози

Хоча зовнішні загрози часто привертають увагу, інсайдерські загрози можуть бути не менш небезпечними для бізнесу. Під інсайдерською загрозою розуміють чинного або колишнього співробітника, підрядника або ділового партнера, який навмисно або випадково ставить під загрозу безпеку вашої організації.

Інсайдерські загрози набувають різних форм і створюють різні труднощі для бізнесу:

- Злий намір: Іноді співробітник зі шкідливими намірами може діяти як прихований диверсант. Незадоволені працівники або ті, хто переслідує фінансову вигоду, можуть використовувати свої знання про системи організації для порушення безпеки.

- Ненавмисні порушення: Однак не всі внутрішні загрози виникають зі злого наміру. Безневинні помилки, як-от перехід за шкідливим посиланням або неправильне поводження з конфіденційною інформацією, можуть через необережність підставити організацію під удар.

Для ефективної протидії внутрішнім загрозам слід застосовувати такі підходи:

- Забезпечте суворий контроль доступу та дозволи на основі ролей для обмеження доступу до конфіденційної інформації.

- Створюйте культуру обізнаності про кібербезпеку і проводьте регулярні тренінги для співробітників щодо захисту даних і небезпек інсайдерських загроз.

- Регулярно відстежуйте і перевіряйте дії користувачів на предмет дивної поведінки або спроб несанкціонованого входу.

- Заохочуйте співробітників оперативно повідомляти про будь-які сумнівні дії або можливі інсайдерські загрози.

8. Інтернет речей

IoT (скорочення від Internet of Things) — це мережа пристроїв, об'єктів і систем, оснащених датчиками, програмним забезпеченням і можливостями під'єднання для збору та обміну даними. Від "розумних" термостатів і носимих пристроїв до промислового обладнання — IoT інтегрувався в різні аспекти сучасного життя. Широке поширення IoT створює нові проблеми. Кожен IoT-пристрій може стати потенційною точкою входу для хакерів, які прагнуть отримати несанкціонований доступ до корпоративних мереж або конфіденційних даних.

Зростання кількості IoT-пристроїв часто супроводжується слабким рівнем безпеки, що підвищує ризик їх експлуатації:

- Слабкі стандарти безпеки: Багато IoT-пристроїв не мають надійних засобів захисту. Паролі за замовчуванням, слабке шифрування, недостатнє оновлення програмного забезпечення — все це створює сприятливий ґрунт для кіберзлочинців.

- Різноманітна екосистема: Середовище IoT охоплює різні пристрої, кожен з яких має свій рівень безпеки. Така різноманітність ускладнює створення узгоджених протоколів безпеки.

Для підвищення рівня безпеки IoT на підприємстві слід розглянути такі рекомендації:

- Змініть стандартні імена користувачів і паролі на пристроях IoT і використовуйте надійні та чіткі облікові дані.

- Регулярно оновлюйте програмне забезпечення IoT-пристроїв для усунення виявлених вразливостей.

- Сегментуйте мережу, щоб відокремити IoT-гаджети від критично важливих бізнес-систем.

- Впровадьте моніторинг мережі та систему виявлення аномалій для виявлення підозрілої активності, пов'язаної з IoT-пристроями.

9. Вразливості мобільних пристроїв

Смартфони та планшети відіграють ключову роль у вирішенні бізнес-завдань, допомагаючи співробітникам залишатися продуктивними в дорозі. Однак уразливості в мобільних пристроях можуть поставити під загрозу безпеку організації та конфіденційні дані.

Зловмисники використовують характерні слабкості мобільних пристроїв для проникнення в мережі та крадіжки цінних даних:

- Слабкі місця операційної системи: Застарілі операційні системи часто містять непропатчені вразливості, якими можуть скористатися зловмисники.

- Фішингові кампанії: Тактика фішингу не обмежується електронною поштою. Зловмисники можуть розсилати шкідливі посилання через текстові повідомлення або додатки соціальних мереж, обманюючи користувачів і змушуючи їх розкривати конфіденційну інформацію.

- Незахищені з'єднання Wi-Fi: Громадські мережі Wi-Fi широко відомі своєю незахищеністю, через що пристрої можуть бути схильні до прослуховування і перехоплення даних.

- Шкідливі програми: Зловмисники можуть створювати на перший погляд справжні мобільні додатки, оснащені шкідливим ПЗ. Після встановлення ці додатки можуть отримати несанкціонований доступ до конфіденційних даних.

Щоб захистити свій бізнес від вразливостей мобільних пристроїв, виконайте наступні ефективні кроки:

- Застосовуйте надійні методи аутентифікації, такі як біометрична або багатофакторна аутентифікація, для захисту мобільних пристроїв.

- Шифруйте всі конфіденційні дані, що зберігаються на мобільних пристроях, для блокування несанкціонованого доступу.

- Регулярно оновлюйте операційні системи та додатки для мобільних пристроїв, щоб усунути відомі прогалини в системі безпеки.

- Інформуйте співробітників про ризики, пов'язані із завантаженням додатків з ненадійних джерел і переходом за сумнівними посиланнями.

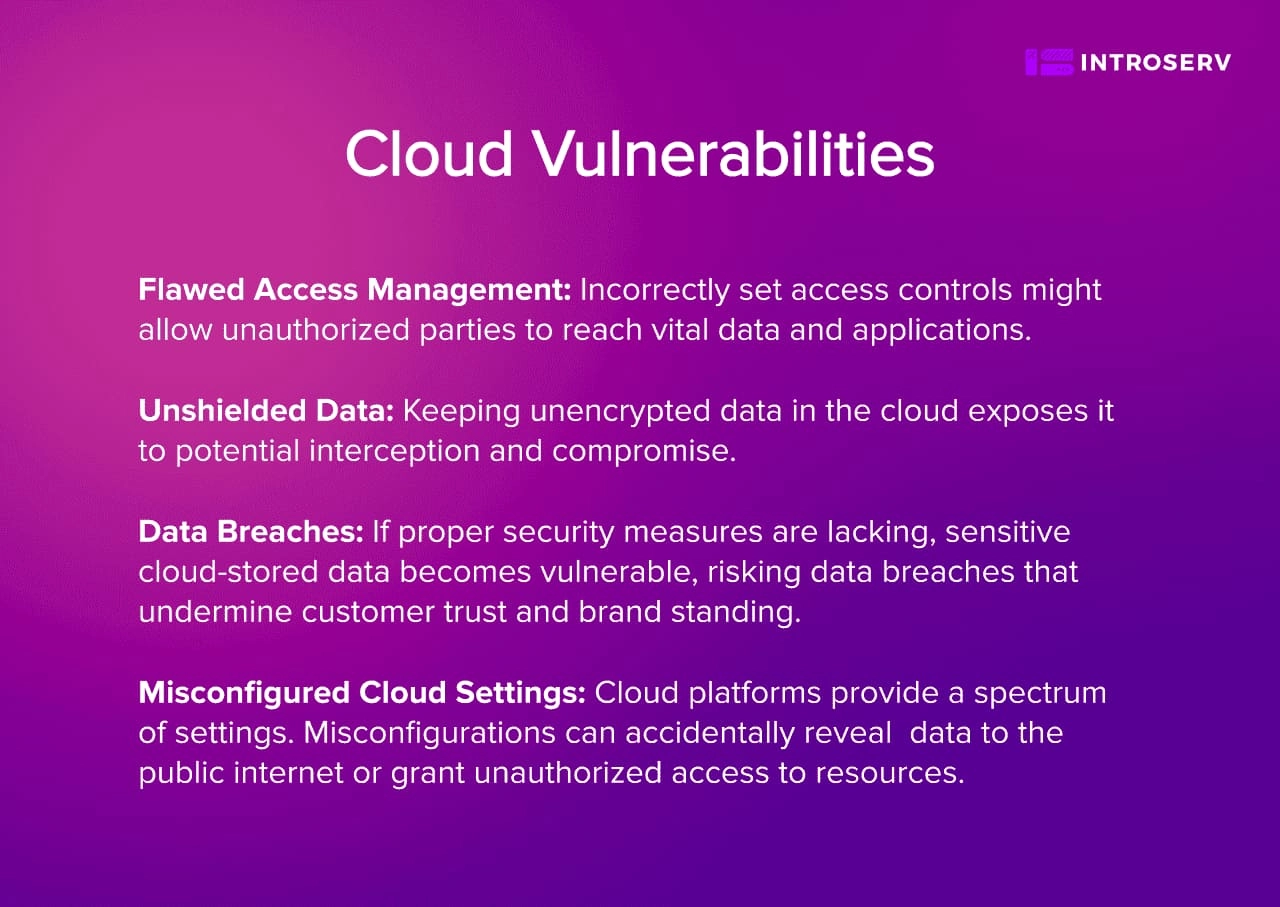

10. Хмарні вразливості

Використання хмарних обчислень дає масу переваг, таких як масштабованість, глобальна доступність і економічна ефективність. Однак ці переваги супроводжуються потенційними ризиками безпеки:

- Недоліки управління доступом: Неправильно налаштований контроль доступу може дозволити неавторизованим особам отримати доступ до важливих даних і додатків.

- Незахищені дані: Зберігання незашифрованих даних у хмарі може призвести до їх перехоплення та компрометації.

- Порушення цілісності даних: За відсутності належних заходів безпеки чутливі дані, що зберігаються в "хмарі", можуть стати вразливими, що призведе до витоку інформації, яка підриває довіру клієнтів і репутацію бренду.

- Неправильна конфігурація хмарних налаштувань: Хмарні платформи пропонують безліч варіантів конфігурації. Неправильне налаштування може призвести до несанкціонованого виведення даних у відкритий Інтернет або надання несанкціонованого доступу до ресурсів.

Для повышения уровня безопасности облачных вычислений следует использовать следующие стратегии:

- Обирайте надійних постачальників хмарних послуг, які забезпечують надійні заходи безпеки та мають сертифікати відповідності.

- Впровадьте надійні засоби контролю доступу та протоколи управління ідентифікацією для запобігання несанкціонованому доступу до хмарних ресурсів.

- Регулярно проводьте моніторинг та аудит хмарних середовищ для виявлення підозрілої активності та потенційних вразливостей.

- Шифруйте конфіденційні дані, що зберігаються в хмарі, щоб забезпечити їхню конфіденційність і цілісність.

Висновок

Захист бізнесу від загроз кібербезпеки потребує далекоглядного і комплексного підходу. Усвідомлення специфіки загроз, з якими зустрічаються підприємства, навчання співробітників і впровадження ефективних заходів безпеки дають змогу суттєво знизити ймовірність стати жертвою кіберзлочинців.

Інвестиції в кібербезпеку — це не просто необхідні витрати, це внесок у довгострокову життєздатність і успіх вашого бізнесу. Приділяючи особливу увагу кібербезпеці, ви зможете захистити конфіденційні дані, зберегти довіру клієнтів і вберегти свою організацію від фінансового та репутаційного збитку.