Günümüzde Küçük İşletmelerin Karşılaştığı En Önemli 10 Siber Güvenlik Tehdidi

İşletmenizi siber tehditlerden korumak son derece önemlidir. Teknoloji faaliyetlerimiz için daha merkezi hale geldikçe ve veriler hızla artmaya devam ettikçe, siber suçluların kurbanı olma tehlikesi de artıyor. Bu makale, işletmelerin yaygın olarak karşılaştığı en önemli 10 siber güvenlik tehdidini inceleyecek ve işletmenizi bunlara karşı nasıl koruyacağınıza dair öneriler sunacaktır.

Siber güvenlik sadece BT ile ilgili değildir - geniş kapsamlı sonuçları olan ciddi bir iş meselesidir. Başarılı bir siber saldırı finansal kayıplara, itibarınızın zedelenmesine ve hatta yasal sorunlara yol açabilir. İşinizi kesintiye uğratabilir, önemli bilgileri açığa çıkarabilir ve müşterilerin size olan güvenini kaybetmesine neden olabilir. Bu nedenle siber güvenliğe yatırım yapmak sadece iyi bir fikir değil, aynı zamanda işinizi ve ilgili herkesi korumak için gerekli bir fikirdir.

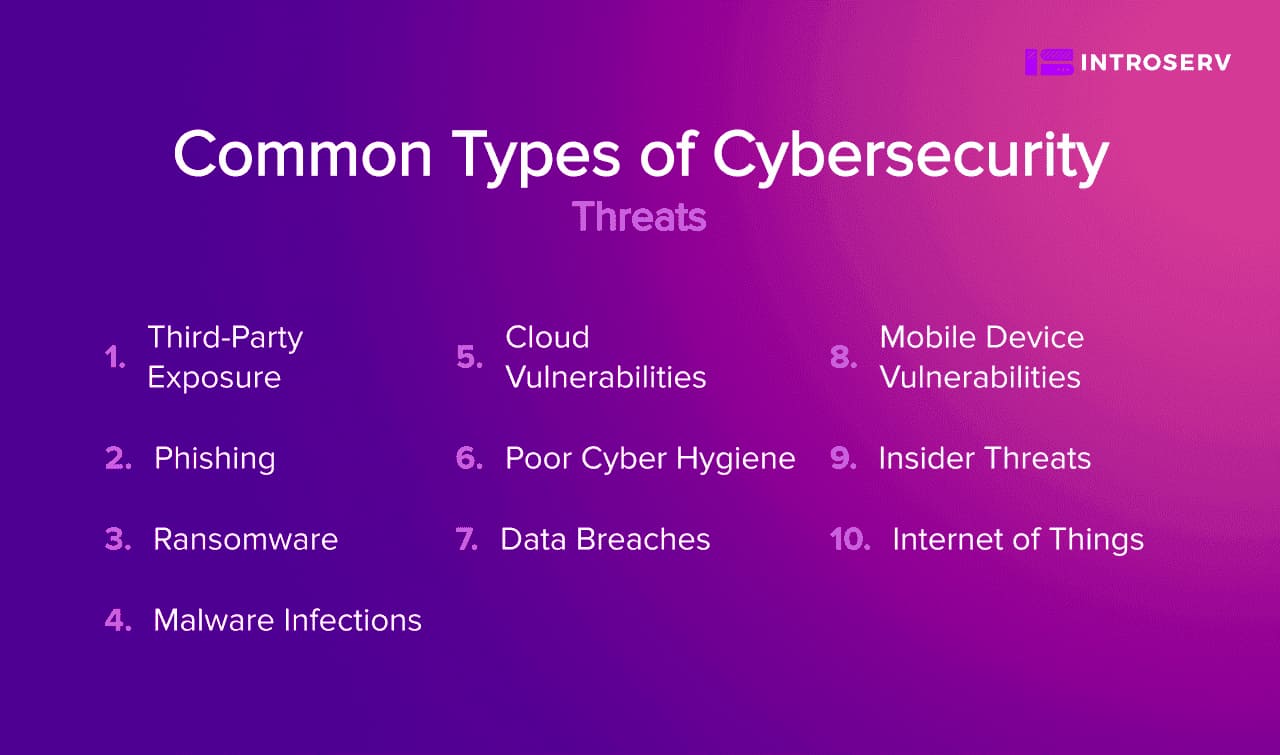

Yaygın Siber Güvenlik Tehdit Türleri

1. Kimlik Avı

Kimlik av ı, işletmeler için yaygın ve sinsi bir tehdit olmaya devam etmektedir. Bireyleri kandırarak parola ve kredi kartı bilgileri gibi hassas bilgileri paylaşmalarını sağlamak için psikolojiyi kullanır. Kimlik avı genellikle bankalar veya devlet kurumları gibi güvenilir kaynaklar gibi davranan e-postaları, mesajları veya web sitelerini içerir.

Saldırganlar aciliyet hissi yaratarak alıcıları hızlı hareket etmeye itmeyi amaçlar. Kişisel bilgiler, şifre değişiklikleri veya finansal işlemler isteyen mesajlar oluştururlar. Bu aldatıcı e-postalar resmi iletişimleri kopyalayarak alıcıların gardını düşürür. Ödül vaadi, insanları bağlantılara tıklamaya veya dosyaları aceleyle indirmeye teşvik eder.

İşletmenizi kimlik avından korumak için aşağıdaki temel adımları izleyin:

- Çalışanlarınıza oltalama e-postalarını ve şüpheli bağlantıları nasıl tespit edeceklerini öğretin.

- Güçlü e-posta filtreleri ve istenmeyen postaları tespit eden yazılımlar kullanın.

- Tüm hesaplar için iki faktörlü kimlik doğrulama kullanarak ekstra güvenlik sağlayın.

- Siber suçluların zayıflıklardan yararlanmasını engellemek için yazılımınızı güncel tutun ve sorunları giderin.

2. Fidye yazılımı

Fidye yazılımı, bir sistemi ihlal etmek, hayati verileri kilitlemek ve serbest bırakılması için ödeme talep etmek üzere hazırlanmış kötü amaçlı bir yazılım anlamına gelir. Bu saldırılar genellikle e-posta ekleri, şüpheli bağlantılar veya güvenliği ihlal edilmiş siteler aracılığıyla zararsız bir şekilde başlar. Kötü amaçlı yazılım bir kez harekete geçtikten sonra ağlarda dolaşarak dosyaları şifreler ve kullanıcı erişimini engeller. Siber suçlular daha sonra veri erişimini geri almak için gereken şifre çözme anahtarını sağlamak için genellikle kripto para birimi cinsinden ödeme talep ediyor. Durumun aciliyeti, iş akışını yeniden tesis etme umuduyla kurbanları ödeme yapmaya zorlar.

Bir fidye yazılımı saldırısının sonuçları korkunç olabilir. İşletmeler uzun süreli kesintilerle boğuşabilir, bu da gelir ve üretkenlik kayıplarına neden olabilir. Dahası, hassas müşteri verilerinin açığa çıkma olasılığı yasal yansımaları tetikleyebilir ve müşteriler ile ortaklar arasındaki güveni sarsabilir. Yine de fidyeyi ödemek garantili bir çözüm değildir; bazı saldırganlar üzerlerine düşeni yapmayarak işletmeleri siber tehditlere karşı savunmasız bırakabilir.

Fidye yazılımı saldırılarına karşı korunmak için aşağıdaki en iyi uygulamaları uygulayın:

- Önemli verileri sürekli olarak yedekleyin ve güvenli bir bulut ortamında veya çevrimdışı olarak saklayın.

- Olası güvenlik açıklarıyla mücadele etmek için yazılım ve işletim sistemlerini güncel tutun.

- Çalışanları şüpheli e-posta eklerini veya bilinmeyen bağlantıları kullanırken dikkatli olmaları konusunda eğitin.

- Fidye yazılımı saldırılarını tespit etmek ve engellemek için güçlü güvenlik duvarı ve saldırı tespit sistemleri uygulayın.

3. Kötü Amaçlı Yazılım Enfeksiyonları

Kötü amaçlı yazılımlar işletmeler için önemli bir tehdit oluşturmaktadır. Kötü amaçlı yazılım, kötü niyetli yazılımın kısaltmasıdır ve bilgisayar sistemlerine sızmayı, bozmayı veya yetkisiz erişim sağlamayı amaçlayan her türlü kötü niyetli kodu içerir.

Kötü amaçlı yazılımlar virüsler, solucanlar, truva atları ve casus yazılımlar gibi çeşitli şekillerde ortaya çıkar ve her biri kendine özgü özellikler ve yetenekler taşır. Bu iplikler genellikle yazılımdaki zayıf noktalardan veya insanların bilgisayarlarla nasıl hareket ettiğinden yararlanır. İnsanlar bağlantılara tıkladıklarında veya zararsız gibi görünen dosyaları aldıklarında kötü amaçlı yazılım indirdiklerini ve kullandıklarını bile bilmeyebilirler.

Kötü amaçlı yazılım bulaşmaları, virüslü e-posta eklerinden güvenliği ihlal edilmiş web sitelerine kadar uzanan bir dizi yolla ortaya çıkabilir. Kötü amaçlı yazılım içeri girdikten sonra verileri bozabilir, işlemleri kesintiye uğratabilir ve siber suçlulara yetkisiz erişim sağlayabilir.

İşletmenizi kötü amaçlı yazılım saldırılarından korumak için aşağıdaki önlemleri alın:

- Tüm cihazlara güvenilir antivirüs ve kötü amaçlı yazılımdan koruma çözümleri yükleyin.

- Kötü amaçlı yazılımlar için sık sık sistem taraması yapın ve güncellemelerin zamanında yapıldığından emin olun.

- Güvenilir olmayan kaynaklardan içerik veya uygulama indirmekten kaçının.

- Bilinmeyen bağlantılar veya eklerle etkileşime girerken çalışanların dikkatli olmasını teşvik edin.

4. Kötü Siber Hijyen

Temel güvenlik uygulamalarının ihmal edilmesi kötü siber hijyene yol açabilir, bu da siber suçluların güvenlik açıklarından yararlanmasını ve dijital savunmaları ihlal etmesini kolaylaştırır. Bu, tek başına zararlı görünmeyen ancak bir araya geldiğinde bilgisayar sisteminizin güvenliğini zayıflatan çeşitli uygulamaları içerir. Yazılımları düzenli olarak güncellememek, parola yönergelerini göz ardı etmek ve siber güvenlik eğitiminin önemini hafife almak siber saldırılar için ideal bir ortam yaratabilir.

Kuruluşunuzda iyi bir siber hijyeni teşvik etmek için aşağıdaki önerileri dikkate alın:

- Sık şifre güncellemeleri ve benzersiz, karmaşık şifrelerin kullanılmasını içeren katı şifre kuralları uygulayın.

- Çalışanları en iyi uygulamalar ve iyi bir siber hijyen sağlamanın önemi konusunda eğitmek için rutin siber güvenlik oturumları düzenleyin.

- Tüm yazılım ve sistemlerin en yeni güvenlik düzeltmeleri ve güncellemeleri ile güncel olduğundan emin olun.

- Çevrimiçi güvenlik kurulumunuzdaki kusurları tespit etmek ve düzeltmek için düzenli olarak güvenlik değerlendirmeleri ve güvenlik açığı değerlendirmeleri yapın.

5. Veri İhlalleri

Hiçbir konu, işletmeler ve müşterileri için veri ihlallerinden daha büyük bir tehdit oluşturmaz. Genellikle karmaşık siber saldırıların sonucu olan bu ihlaller, yalnızca özel bilgileri ifşa etmekle kalmaz, aynı zamanda işletmelerin bağlı olduğu müşteri güveninin temelini de aşındırabilir.

Bir veri ihlalinin sonuçları bir işletmeyi birçok yönden etkileyerek kalıcı zararlara neden olabilir:

- İtibara Zarar: Bir ihlal nedeniyle müşteri verilerinin kaybedilmesi, bir işletmenin itibarını lekeleyebilir. Kişisel bilgilerin korunması müşteriler için büyük önem taşır ve bir ihlal güveni zedeleyerek muhtemelen müşteri kaybına neden olabilir.

- Yasal Sonuçlar: Genel Veri Koruma Yönetmeliği (GDPR) gibi katı veri gizliliği kurallarının olduğu bir dönemde, işletmeler müşteri verilerini uygun şekilde güvence altına almadıkları için ciddi yasal işlemlerle ve mali cezalarla karşı karşıya kalabilir.

İşletmenizi veri ihlallerinden korumak için ileriye dönük bu önlemleri alın:

- Hassas verileri korumak için güçlü erişim kontrolleri ve şifreleme yöntemleri oluşturun.

- Şüpheli veya yetkisiz erişim girişimlerini bulmak için kullanıcı eylemlerini düzenli olarak izleyin ve takip edin.

- Bir veri ihlali meydana geldiğinde hızlı ve etkili bir tepki vermek için olaylara müdahale planları oluşturun.

- Sistemlerinizdeki zayıflıkları tespit etmek ve düzeltmek için rutin güvenlik kontrolleri ve testleri gerçekleştirin.

6. Üçüncü Taraf Maruziyeti

Dış ortaklara ve tedarikçilere artan bağımlılık, ilerleme ve etkinlik için hayati önem taşır hale gelmiştir. Ancak bu bağımlılık aynı zamanda olası bir zafiyeti de beraberinde getirmektedir: üçüncü taraflar aracılığıyla maruz kalma.

Harici ortaklar ve tedarikçiler istemeden de olsa siber tehditler için bir açık kapı sağlayabilir. Sistemleri ve prosedürleri uygun şekilde korunmuyorsa, saldırganlar için giriş noktaları olarak hizmet edebilirler. Bu sorun sadece teorik bir güvenlik açığı değildir; somut sonuçları vardır:

- Zayıflık Zinciri: Bir zincirin ancak en zayıf halkası kadar güçlü olması gibi, bir işletmenin siber güvenliği de ancak üçüncü taraf işbirlikçilerinin güvenlik önlemleri kadar güçlüdür. Bu işbirlikçilerden herhangi birindeki bir güvenlik açığı, zayıflıkları tüm ağa yayabilir.

- Sürekli Operasyonlar Üzerindeki Etkisi: Üçüncü taraf bir tedarikçiden kaynaklanan bir güvenlik ihlali faaliyetlerinizi kesintiye uğratabilir, kesinti sürelerine, itibarın zedelenmesine ve mali aksaklıklara yol açabilir.

Üçüncü taraf maruziyetine bağlı riskleri azaltmak için aşağıdaki eylemleri göz önünde bulundurun:

- Üçüncü taraf tedarikçileri seçerken kapsamlı bir araştırma yapın, siber güvenlik yöntemlerini ve kurallarını değerlendirin.

- Siber güvenlikle ilgili sorumlulukları ve beklentileri detaylandıran açık yazılı anlaşmalar oluşturun.

- Denetimler ve güvenlik açıklarının değerlendirilmesi yoluyla üçüncü taraf satıcıların siber güvenlik duruşunu düzenli olarak değerlendirin.

- Şüpheli davranışları tespit etmek için sistemlerinizdeki üçüncü taraf giriş ve eylemlerini denetleyin.

7. İçeriden Gelen Tehditler

Dışarıdan gelen tehlikeler genellikle dikkat çekse de, içeriden gelen tehditler de işletmeler için aynı derecede zararlı olabilir. İçeriden gelen bir tehdit, kuruluşunuzun güvenliğini bilerek veya kazara tehlikeye atan mevcut veya geçmiş bir çalışan, yüklenici veya iş ortağı anlamına gelir.

İçeriden gelen tehditler farklı şekillerde ortaya çıkar ve işletmeler için çeşitli zorluklar yaratır:

- Zararlı Niyet: Bazen, zararlı niyetleri olan bir çalışan gizli bir sabotajcı olarak hareket edebilir. Memnuniyetsiz çalışanlar veya maddi çıkar peşinde koşanlar, güvenliği ihlal etmek için kuruluşun sistemlerine olan aşinalıklarını kullanabilirler.

- İstenmeyen İhlaller: İçeriden gelen her tehdit kötü niyetten kaynaklanmaz. Zararlı bir bağlantıya tıklamak veya hassas bilgileri yanlış kullanmak gibi masum hatalar, bir kurumu yanlışlıkla siber tehlikelere maruz bırakabilir.

İçeriden gelen tehditlerle etkili bir şekilde mücadele etmek için bu yaklaşımları uygulayın:

- Hassas bilgilere erişimi kısıtlamak için sıkı erişim kontrolleri ve rollere dayalı izinler uygulayın.

- Siber güvenlik konusunda bir farkındalık kültürü geliştirin ve personele verilerin korunması ve içeriden gelen tehditlerin tehlikeleri hakkında düzenli eğitimler verin.

- Herhangi bir garip davranışı veya yetkisiz giriş girişimini belirlemek için kullanıcı eylemlerini düzenli olarak izleyin ve denetleyin.

- Personeli şüpheli davranışları veya olası içeriden tehditleri hızlı bir şekilde rapor etmeye teşvik edin.

8. Nesnelerin İnterneti

Nesnelerin İnterneti'nin kısaltması olan IoT, veri toplamak ve değiş tokuş etmek için sensörler, yazılım ve bağlantı ile donatılmış cihazlar, nesneler ve sistemler ağını tanımlar. Akıllı termostatlar ve giyilebilir cihazlardan endüstriyel makinelere kadar IoT, modern yaşamın çeşitli yönlerine entegre olmuştur. Bu yaygın bağlantı yeni zorlukları da beraberinde getirmektedir. Her IoT cihazı, kurumsal ağlara veya hassas verilere yetkisiz erişim arayan bilgisayar korsanları için potansiyel bir giriş noktası olabilir.

IoT cihazlarındaki artış genellikle gevşek güvenliği de beraberinde getirerek istismar riskini artırıyor:

- Zayıf Güvenlik Standartları: Birçok IoT cihazı sağlam güvenlik özelliklerinden yoksundur. Varsayılan parolalar, zayıf şifreleme ve yetersiz yazılım güncellemeleri siber suçlular için verimli bir zemin oluşturmaktadır.

- Çeşitli Ekosistem: IoT ortamı, her biri farklı güvenlik seviyelerine sahip çeşitli cihazları kapsar. Bu çeşitlilik, tutarlı güvenlik protokolleri oluşturmayı zorlaştırır.

Şirketinizdeki IoT güvenliğini güçlendirmek için bu önerileri dikkate alın:

- IoT cihazlarındaki varsayılan kullanıcı adlarını ve parolaları değiştirin ve güçlü, farklı kimlik bilgileri kullanın.

- Tanınan güvenlik açıklarını gidermek için IoT cihaz yazılımını düzenli olarak güncellemeye devam edin.

- IoT cihazlarını hayati iş sistemlerinden ayırmak için ağınızı bölün.

- IoT cihazlarıyla bağlantılı herhangi bir şüpheli davranışı fark etmek için ağ izleme ve anomali tespiti uygulayın.

9. Mobil Cihaz Güvenlik Açıkları

Akıllı telefonlar ve tabletler, çalışanların hareket halindeyken üretken kalmalarına yardımcı olarak iş görevlerinde çok önemli bir rol oynamaktadır. Bununla birlikte, mobil cihazlardaki güvenlik açıkları bir kuruluşun güvenliğini ve özel verilerini riske atabilir.

Saldırganlar, ağlara sızmak ve değerli verileri çalmak için mobil cihazların kendine özgü zayıflıklarından yararlanır:

- İşletim Sistemi Zayıf Noktaları: Eski işletim sistemleri genellikle saldırganların yararlanabileceği yamalanmamış güvenlik açıkları taşır.

- Kimlik AvıKampanyaları: Kimlik avı taktikleri e-postaların ötesine geçer. Saldırganlar kısa mesajlar veya sosyal medya uygulamaları aracılığıyla kötü niyetli bağlantılar göndererek kullanıcıları hassas bilgileri ifşa etmeleri için kandırabilir.

- Güvenli Olmayan Wi-Fi Bağlantıları: Halka açık Wi-Fi ağları, cihazları potansiyel gizli dinleme ve veri müdahalesine maruz bırakan güvenlik eksiklikleriyle ünlüdür.

- Kötü Amaçlı Uygulamalar: Saldırganlar, kötü amaçlı yazılımlarla gömülü, görünüşte gerçek mobil uygulamalar oluşturabilirler. Bu uygulamalar yüklendikten sonra hassas verilere yasadışı olarak erişebilir.

İşletmenizi mobil cihaz güvenlik açıklarından korumak için aşağıdaki etkili adımları uygulayın:

- Mobil cihazları güçlendirmek için biyometrik veya çok faktörlü kimlik doğrulama gibi sağlam kimlik doğrulama yöntemleri uygulayın.

- Yetkisiz erişimi engellemek için mobil cihazlarda depolanan tüm gizli verileri şifreleyin.

- Bilinen güvenlik açıklarını gidermek için mobil cihaz işletim sistemlerini ve uygulamalarını düzenli olarak güncelleyin.

- Çalışanları güvenilir olmayan kaynaklardan uygulama indirme ve şüpheli bağlantılara tıklama ile bağlantılı riskler konusunda eğitin.

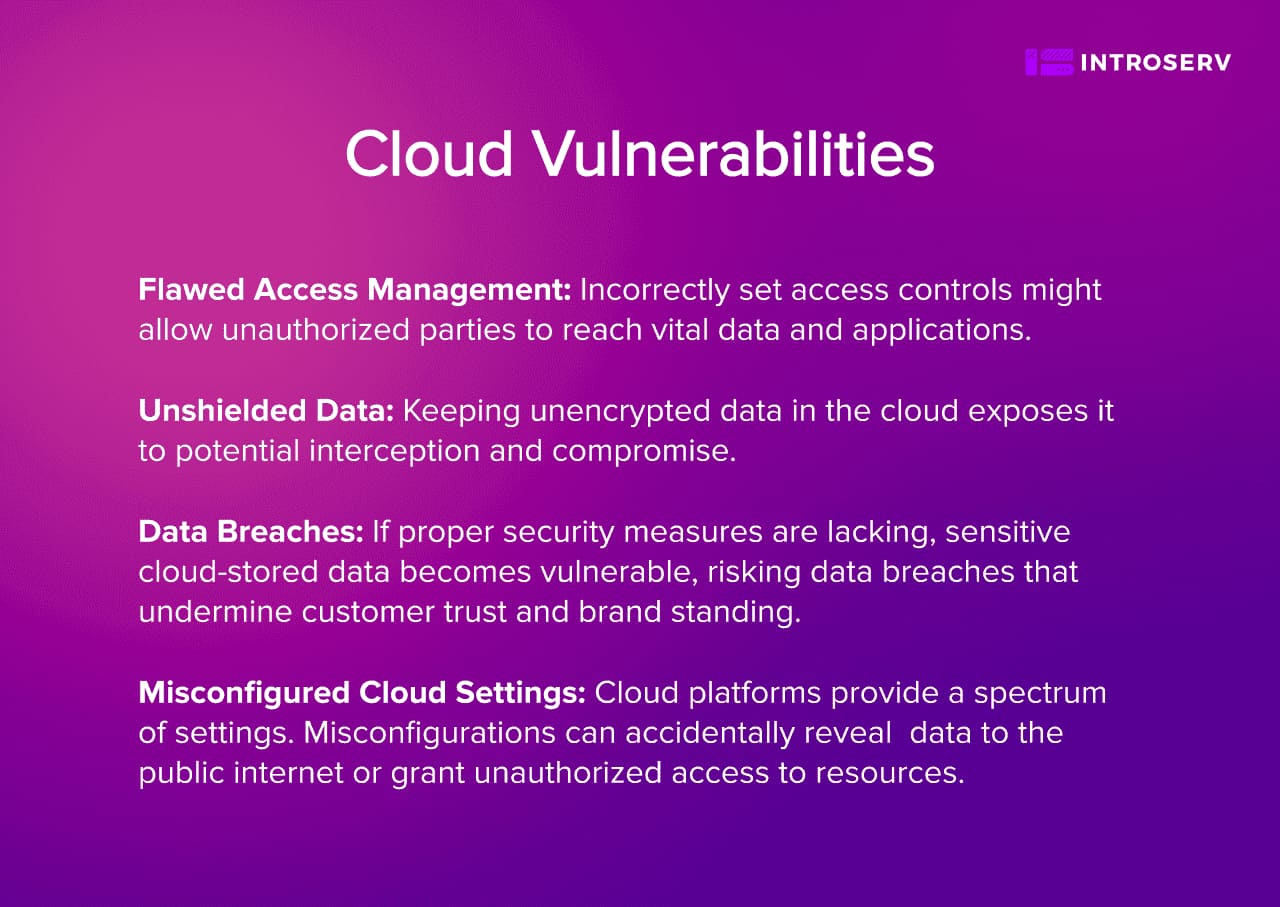

10. Bulut Güvenlik Açıkları

Bulut bilişimin benimsenmesi ölçeklenebilirlik, dünya çapında erişilebilirlik ve maliyet etkinliği gibi birçok avantajı beraberinde getirmektedir. Ancak bu avantajlar potansiyel güvenlik risklerini de beraberinde getirmektedir:

- Kusurlu Erişim Yönetimi: Yanlış ayarlanmış erişim kontrolleri, yetkisiz tarafların hayati veri ve uygulamalara ulaşmasına izin verebilir.

- Korumasız Veriler: Şifrelenmemiş verilerin bulutta tutulması, bu verilerin potansiyel olarak ele geçirilmesine ve tehlikeye atılmasına neden olur.

- Veri İhlalleri: Uygun güvenlik önlemleri alınmazsa, bulutta depolanan hassas veriler savunmasız hale gelir ve müşteri güvenini ve marka itibarını zedeleyen veri ihlalleri riski ortaya çıkar.

- Yanlış Yapılandırılmış Bulut Ayarları: Bulut platformları bir dizi ayar sunar. Yanlış yapılandırmalar verileri yanlışlıkla genel internete açabilir veya kaynaklara yetkisiz erişim sağlayabilir.

Bulut güvenliğinizi artırmak için bu taktikler üzerinde düşünün:

- Güçlü güvenlik önlemleri ve uyumluluk onayları sunan güvenilir bulut hizmeti sağlayıcılarını seçin.

- Bulut kaynaklarına yetkisiz girişleri önlemek için sağlam erişim kontrolleri ve kimlik yönetimi protokolleri uygulayın.

- Şüpheli faaliyetleri veya potansiyel zayıf noktaları ortaya çıkarmak için bulut ortamlarını düzenli olarak izleyin ve denetleyin.

- Gizliliğini ve bütünlüğünü sağlamak için bulutta depolanan hassas verileri şifreleyin.

Sonuç

İşletmenizi siber güvenlik tehditlerinden korumak, ileri görüşlü ve kapsamlı bir yaklaşım gerektirir. İşletmelerin karşılaştığı belirli tehlikeleri kavrayarak, ekibinizi eğiterek ve güçlü güvenlik önlemleri oluşturarak siber suçluların kurbanı olma olasılığını önemli ölçüde azaltabilirsiniz.

Siber güvenliğe yatırım yapmak sadece gerekli bir maliyet değildir; işletmenizin uzun vadeli yaşayabilirliği ve başarısı için bir girdidir. Siber güvenliğe önem vererek, özel verileri koruyabilir, müşteri güvenini sürdürebilir ve kuruluşunuzu finansal ve itibar hasarından koruyabilirsiniz.