10 największych zagrożeń dla cyberbezpieczeństwa, przed którymi stoją dziś małe firmy

Ochrona firmy przed cyberzagrożeniami jest niezwykle ważna. W miarę jak technologia staje się coraz ważniejszym elementem naszej działalności, a ilość danych szybko rośnie, rośnie ryzyko padnięcia ofiarą cyberprzestępców. W tym artykule przeanalizujemy 10 najważniejszych zagrożeń cyberbezpieczeństwa, z którymi często borykają się firmy, i przedstawimy zalecenia dotyczące tego, jak się przed nimi bronić.

Cyberbezpieczeństwo to nie tylko kwestia IT - to poważny problem biznesowy o daleko idących konsekwencjach. Udany cyberatak może skutkować stratami finansowymi, zniszczeniem reputacji, a nawet kwestiami prawnymi. Może przerwać pracę, ujawnić ważne informacje i sprawić, że klienci stracą do ciebie zaufanie. Właśnie dlatego inwestowanie w cyberbezpieczeństwo jest nie tylko dobrym pomysłem, ale wręcz koniecznością, aby chronić swoją firmę i wszystkich zaangażowanych w nią pracowników.

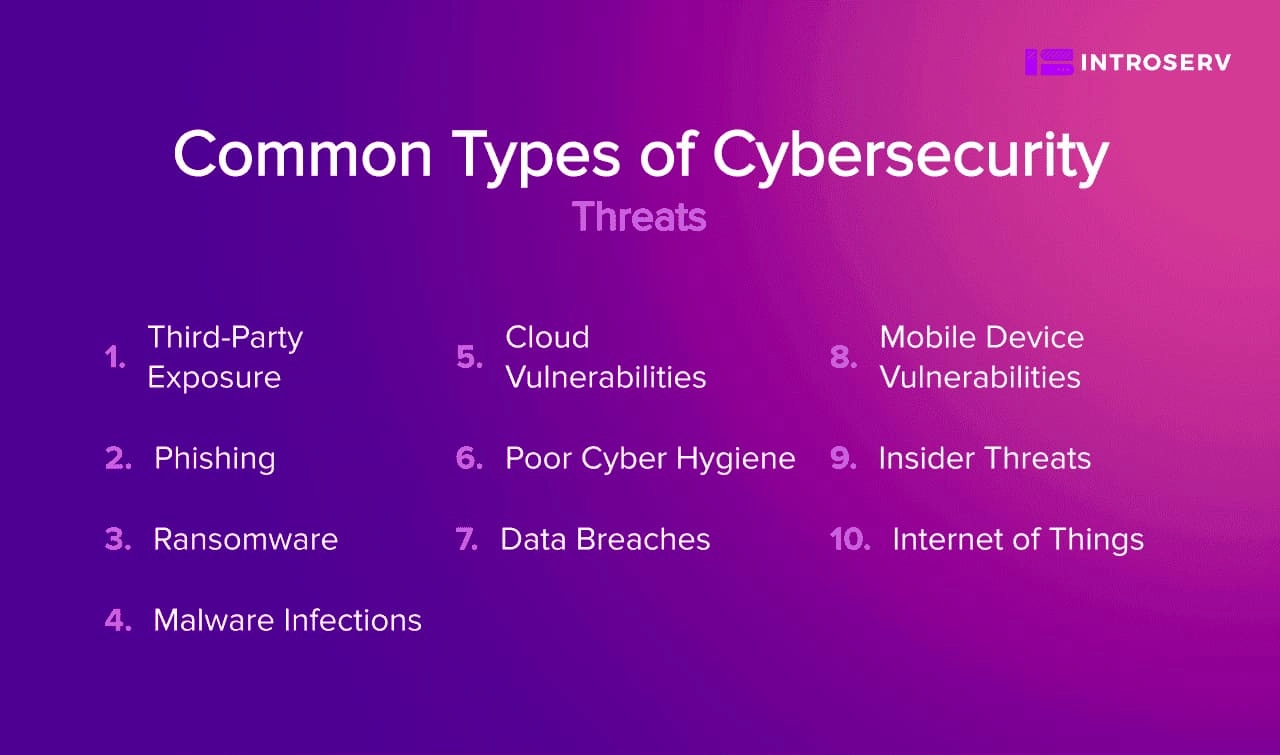

Najczęstsze rodzaje zagrożeń cybernetycznych

1. phishing

Phishing pozostaje powszechnym i podstępnym zagrożeniem dla firm. Wykorzystuje psychologię do nakłaniania osób fizycznych do udostępniania poufnych informacji, takich jak hasła i dane kart kredytowych. Phishing często obejmuje wiadomości e-mail, wiadomości lub strony internetowe, które udają wiarygodne źródła, takie jak banki lub agencje rządowe.

Atakujący dążą do stworzenia poczucia pilności, zmuszając odbiorców do szybkiego działania. Tworzą wiadomości z prośbą o podanie danych osobowych, zmianę hasła lub dokonanie transakcji finansowych. Te podstępne e-maile kopiują oficjalną komunikację, sprawiając, że odbiorcy tracą czujność. Obietnica nagrody zachęca ludzi do klikania w linki lub pospiesznego pobierania plików.

Aby uchronić swoją firmę przed phishingiem, wykonaj następujące kluczowe kroki:

- Naucz swoich pracowników, jak wykrywać wiadomości phishingowe i podejrzane linki.

- Używaj silnych filtrów poczty e-mail i oprogramowania wykrywającego spam.

- Zwiększ bezpieczeństwo, stosując uwierzytelnianie dwuskładnikowe dla wszystkich kont.

- Aktualizuj oprogramowanie i naprawiaj wszelkie błędy, aby uniemożliwić cyberprzestępcom wykorzystywanie słabych punktów.

2. Ransomware

Ransomware to złośliwe oprogramowanie stworzone w celu włamania się do systemu, zablokowania ważnych danych i zażądania zapłaty za ich uwolnienie. Zazwyczaj ataki te rozpoczynają się niewinnie poprzez załączniki do wiadomości e-mail, podejrzane linki lub zainfekowane witryny. Po uruchomieniu złośliwe oprogramowanie rozprzestrzenia się w sieci, szyfrując pliki i odmawiając użytkownikowi dostępu. Następnie cyberprzestępcy żądają zapłaty, często w kryptowalucie, w celu dostarczenia klucza deszyfrującego wymaganego do odzyskania dostępu do danych. Pilność sytuacji zmusza ofiary do zapłaty, mając nadzieję na przywrócenie przepływu biznesowego.

Następstwa ataku ransomware mogą być tragiczne. Firmy mogą zmagać się z przedłużającymi się przestojami, co skutkuje spadkiem przychodów i produktywności. Co więcej, potencjalne ujawnienie wrażliwych danych klientów może wywołać reperkusje prawne i podważyć zaufanie wśród klientów i partnerów. Jednak zapłacenie okupu nie jest gwarantowanym rozwiązaniem; niektórzy atakujący mogą nie dotrzymać swoich zobowiązań, pozostawiając firmy podatne na zagrożenia cybernetyczne.

Aby bronić się przed atakami ransomware, należy wdrożyć następujące najlepsze praktyki:

- Konsekwentne tworzenie kopii zapasowych istotnych danych i przechowywanie ich w bezpiecznej chmurze lub w trybie offline.

- Aktualizowanie oprogramowania i systemów operacyjnych w celu wyeliminowania potencjalnych luk w zabezpieczeniach.

- Poinstruuj pracowników, aby zachowywali ostrożność podczas korzystania z podejrzanych załączników do wiadomości e-mail lub nieznanych linków.

- Wdrożenie silnej zapory sieciowej i systemów wykrywania włamań w celu wykrywania i udaremniania ataków ransomware.

3. Infekcje złośliwym oprogramowaniem

Złośliwe oprogramowanie stanowi poważne zagrożenie dla firm. Złośliwe oprogramowanie to skrót od malicious software i obejmuje wszelkiego rodzaju złośliwy kod mający na celu infiltrację, zakłócenie lub uzyskanie nieautoryzowanego dostępu do systemów komputerowych.

Złośliwe oprogramowanie występuje w różnych formach, w tym wirusów, robaków, trojanów i programów szpiegujących, z których każdy ma swoje własne cechy i możliwości. Te wątki często wykorzystują słabe punkty oprogramowania lub sposób, w jaki ludzie działają z komputerami. Ludzie mogą nawet nie wiedzieć, że pobierają i używają złośliwego oprogramowania, gdy klikają na linki lub pobierają pozornie nieszkodliwe pliki.

Infekcje złośliwym oprogramowaniem mogą odbywać się różnymi drogami, od zainfekowanych załączników do wiadomości e-mail po zainfekowane strony internetowe. Gdy złośliwe oprogramowanie znajdzie się w środku, może zepsuć dane, zakłócić operacje i zapewnić nieautoryzowany dostęp cyberprzestępcom.

Aby chronić swoją firmę przed atakami złośliwego oprogramowania, należy rozważyć następujące środki:

- Zainstaluj zaufane rozwiązania antywirusowe i chroniące przed złośliwym oprogramowaniem na wszystkich urządzeniach.

- Wykonuj częste skanowanie systemu w poszukiwaniu złośliwego oprogramowania i zapewnij terminowe aktualizacje.

- Unikaj pobierania treści lub aplikacji z niewiarygodnych źródeł.

- Promowanie czujności pracowników podczas interakcji z nieznanymi linkami lub załącznikami.

4. Słaba cyberhigiena

Zaniedbanie podstawowych praktyk bezpieczeństwa może prowadzić do niewłaściwej higieny cybernetycznej, co ułatwia cyberprzestępcom wykorzystywanie luk w zabezpieczeniach i łamanie zabezpieczeń cyfrowych. Obejmuje to szereg praktyk, które pojedynczo mogą nie wydawać się szkodliwe, ale w połączeniu osłabiają bezpieczeństwo systemu komputerowego. Brak regularnych aktualizacji oprogramowania, ignorowanie wytycznych dotyczących haseł i niedocenianie znaczenia szkoleń z zakresu cyberbezpieczeństwa może stworzyć idealne środowisko do cyberataków.

Aby promować dobrą higienę cybernetyczną w swojej organizacji, należy rozważyć następujące zalecenia:

- Wdrożenie ścisłych zasad dotyczących haseł, które obejmują częste aktualizacje haseł i stosowanie unikalnych, złożonych haseł.

- Organizuj rutynowe sesje dotyczące cyberbezpieczeństwa, aby edukować pracowników w zakresie najlepszych praktyk i znaczenia utrzymania dobrej higieny cybernetycznej.

- Upewnij się, że całe oprogramowanie i systemy są na bieżąco z najnowszymi poprawkami i aktualizacjami zabezpieczeń.

- Regularnie przeprowadzaj oceny bezpieczeństwa i oceny podatności na zagrożenia, aby zidentyfikować i naprawić wszelkie błędy w konfiguracji zabezpieczeń online.

5. Naruszenia danych

Żaden wątek nie stanowi większego zagrożenia dla firm i ich klientów niż naruszenia danych. Naruszenia te, często będące wynikiem złożonych cyberataków, mogą nie tylko ujawnić prywatne informacje, ale także podważyć fundament zaufania klientów, od którego zależą firmy.

Konsekwencje naruszenia danych mogą mieć wpływ na firmę na wiele sposobów, powodując trwałe szkody:

- Utratareputacji: Utrata danych klientów w wyniku naruszenia może zaszkodzić reputacji firmy. Ochrona danych osobowych ma ogromne znaczenie dla klientów, a naruszenie może podważyć zaufanie, potencjalnie powodując utratę klientów.

- Konsekwencje prawne: W czasach surowych przepisów dotyczących prywatności danych, takich jak ogólne rozporządzenie o ochronie danych (RODO), firmy mogą stanąć w obliczu poważnych działań prawnych i kar finansowych za niewłaściwe zabezpieczenie danych klientów.

Aby uchronić swoją firmę przed naruszeniami danych, podejmij te przyszłościowe środki:

- Skonfiguruj silne kontrole dostępu i metody szyfrowania w celu ochrony wrażliwych danych.

- Regularne monitorowanie i śledzenie działań użytkowników w celu wykrycia wszelkich podejrzanych lub nieautoryzowanych prób dostępu.

- Stwórz plany reagowania na incydenty, aby zapewnić szybką i skuteczną reakcję w przypadku naruszenia danych.

- Przeprowadzanie rutynowych kontroli i testów bezpieczeństwa w celu zidentyfikowania i naprawienia wszelkich słabych punktów w systemach.

6 Narażenie na działania osób trzecich

Rosnąca zależność od zewnętrznych partnerów i dostawców stała się kluczowa dla postępu i skuteczności. Jednak zależność ta niesie ze sobą również potencjalną podatność na zagrożenia: narażenie przez strony trzecie.

Zewnętrzni partnerzy i dostawcy mogą w sposób niezamierzony otworzyć się na cyberzagrożenia. Jeśli ich systemy i procedury nie są odpowiednio chronione, mogą służyć jako punkty wejścia dla atakujących. Kwestia ta nie jest tylko teoretyczną podatnością; ma ona namacalne konsekwencje:

- Kaskada słabości: Podobnie jak łańcuch jest tylko tak silny, jak jego najsłabsze ogniwo, cyberbezpieczeństwo firmy jest tylko tak silne, jak środki bezpieczeństwa jej zewnętrznych współpracowników. Luka w zabezpieczeniach jednego z tych podmiotów może rozprzestrzenić słabości na całą sieć.

- Wpływ na ciągłość działania: Naruszenie bezpieczeństwa pochodzące od zewnętrznego dostawcy może przerwać działalność, prowadząc do przestojów, uszczerbku na reputacji i niepowodzeń finansowych.

Aby zmniejszyć ryzyko związane z narażeniem na ataki ze strony podmiotów zewnętrznych, należy rozważyć następujące działania:

- Przeprowadzić dokładne badania przy wyborze zewnętrznych dostawców, oceniając ich metody i zasady cyberbezpieczeństwa.

- Tworzenie jasnych pisemnych umów, które szczegółowo określają obowiązki i oczekiwania związane z cyberbezpieczeństwem.

- Regularnie oceniaj cyberbezpieczeństwo dostawców zewnętrznych poprzez audyty i oceny luk w zabezpieczeniach.

- Nadzoruj wejścia i działania stron trzecich w swoich systemach, aby zidentyfikować wszelkie podejrzane zachowania.

7. Zagrożenia wewnętrzne

Chociaż zagrożenia zewnętrzne często znajdują się w centrum uwagi, zagrożenia wewnętrzne mogą być równie szkodliwe dla firm. Zagrożenie wewnętrzne odnosi się do obecnego lub byłego pracownika, kontrahenta lub sojusznika biznesowego, który celowo lub przypadkowo zagraża bezpieczeństwu organizacji.

Zagrożenia wewnętrzne przybierają różne formy, stwarzając różne trudności dla firm:

- Szkodliwe zamiary: Czasami pracownik o szkodliwych zamiarach może działać jako ukryty sabotażysta. Niezadowoleni pracownicy lub osoby goniące za korzyściami finansowymi mogą wykorzystać swoją znajomość systemów organizacji do naruszenia bezpieczeństwa.

- Niezamierzone naruszenia: Nie każde zagrożenie wewnętrzne wynika ze złej woli. Niewinne błędy, takie jak kliknięcie w szkodliwy link lub niewłaściwe obchodzenie się z poufnymi informacjami, mogą omyłkowo narazić organizację na cyberzagrożenia.

Aby skutecznie przeciwdziałać zagrożeniom wewnętrznym, należy wdrożyć następujące podejścia:

- Egzekwowanie rygorystycznej kontroli dostępu i uprawnień opartych na rolach w celu ograniczenia dostępu do poufnych informacji.

- Pielęgnowanie kultury świadomości w zakresie cyberbezpieczeństwa i oferowanie pracownikom regularnych szkoleń na temat ochrony danych i niebezpieczeństw związanych z zagrożeniami wewnętrznymi.

- Regularne śledzenie i audytowanie działań użytkowników w celu identyfikacji wszelkich dziwnych zachowań lub nieautoryzowanych prób wejścia.

- Zachęcanie pracowników do szybkiego zgłaszania wszelkich podejrzanych zachowań lub możliwych zagrożeń wewnętrznych.

8. Internet rzeczy

IoT, skrót od Internet of Things, opisuje sieć urządzeń, obiektów i systemów wyposażonych w czujniki, oprogramowanie i łączność w celu gromadzenia i wymiany danych. Od inteligentnych termostatów i urządzeń do noszenia po maszyny przemysłowe, IoT zintegrował się z różnymi aspektami współczesnego życia. Powszechne połączenie niesie ze sobą nowe wyzwania. Każde urządzenie IoT może być potencjalnym punktem wejścia dla hakerów szukających nieautoryzowanego dostępu do sieci korporacyjnych lub wrażliwych danych.

Wzrost liczby urządzeń IoT często pociąga za sobą luźne zabezpieczenia, zwiększając ryzyko ich wykorzystania:

- Słabe standardy bezpieczeństwa: Wiele urządzeń IoT nie posiada solidnych zabezpieczeń. Domyślne hasła, słabe szyfrowanie i niewystarczające aktualizacje oprogramowania stanowią podatny grunt dla cyberprzestępców.

- Zróżnicowany ekosystem: Środowisko IoT obejmuje różne urządzenia, z których każde ma inny poziom bezpieczeństwa. Ta różnorodność utrudnia ustanowienie spójnych protokołów bezpieczeństwa.

Aby wzmocnić bezpieczeństwo IoT w swojej firmie, rozważ poniższe sugestie:

- Zmień domyślne nazwy użytkownika i hasła na urządzeniach IoT i używaj silnych, odrębnych danych uwierzytelniających.

- Regularnie aktualizuj oprogramowanie urządzeń IoT, aby naprawić wszelkie rozpoznane luki w zabezpieczeniach.

- Podziel swoją sieć, aby oddzielić gadżety IoT od ważnych systemów biznesowych.

- Wdrożenie monitorowania sieci i wykrywania anomalii w celu zauważenia wszelkich podejrzanych zachowań związanych z urządzeniami IoT.

9. Luki w zabezpieczeniach urządzeń mobilnych

Smartfony i tablety odgrywają kluczową rolę w zadaniach biznesowych, pomagając pracownikom zachować produktywność w podróży. Jednak luki w zabezpieczeniach urządzeń mobilnych mogą potencjalnie zagrażać bezpieczeństwu organizacji i prywatnym danym.

Atakujący wykorzystują charakterystyczne słabości urządzeń mobilnych do infiltracji sieci i kradzieży cennych danych:

- Słabe punkty systemu operacyjnego: Przestarzałe systemy operacyjne często zawierają niezałatane luki w zabezpieczeniach, które atakujący mogą wykorzystać.

- Kampanie phishingowe: Taktyka phishingu wykracza poza e-maile. Atakujący mogą wysyłać złośliwe linki za pośrednictwem wiadomości tekstowych lub aplikacji społecznościowych, nakłaniając użytkowników do ujawnienia poufnych informacji.

- Niezabezpieczone połączenia Wi-Fi: Publiczne sieci Wi-Fi słyną z braku zabezpieczeń, narażając urządzenia na potencjalne podsłuchiwanie i przechwytywanie danych.

- Złośliwe aplikacje: Atakujący mogą tworzyć pozornie autentyczne aplikacje mobilne zawierające złośliwe oprogramowanie. Po zainstalowaniu aplikacje te mogą nielegalnie uzyskać dostęp do poufnych danych.

Aby zabezpieczyć swoją firmę przed lukami w zabezpieczeniach urządzeń mobilnych, należy podjąć następujące skuteczne kroki:

- Egzekwuj solidne metody uwierzytelniania, takie jak uwierzytelnianie biometryczne lub wieloskładnikowe, aby wzmocnić urządzenia mobilne.

- Szyfrowanie wszystkich poufnych danych przechowywanych na urządzeniach mobilnych w celu zablokowania nieautoryzowanego dostępu.

- Regularne aktualizowanie systemów operacyjnych i aplikacji na urządzenia mobilne w celu usunięcia znanych luk w zabezpieczeniach.

- Informowanie pracowników o zagrożeniach związanych z pobieraniem aplikacji z niewiarygodnych źródeł i klikaniem w podejrzane linki.

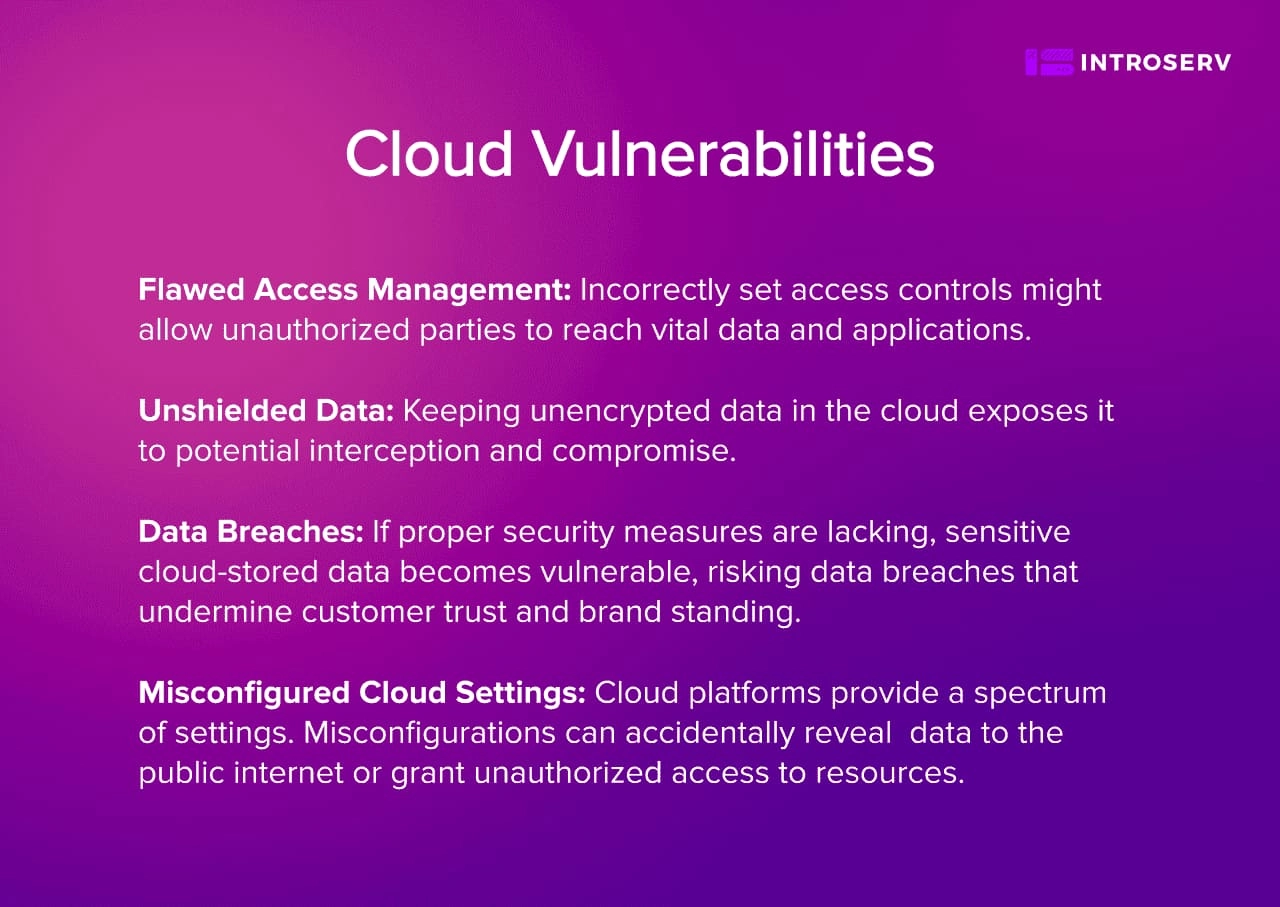

10. Luki w zabezpieczeniach chmury

Chmura obliczeniowa przynosi wiele korzyści, takich jak skalowalność, dostępność na całym świecie i opłacalność. Korzyści te idą jednak w parze z potencjalnymi zagrożeniami dla bezpieczeństwa:

- Wadliwe zarządzanie dostępem: Nieprawidłowo ustawiona kontrola dostępu może pozwolić nieupoważnionym stronom na dostęp do ważnych danych i aplikacji.

- Nieosłonięte dane: Przechowywanie niezaszyfrowanych danych w chmurze naraża je na potencjalne przechwycenie i kompromitację.

- Naruszenia danych: Jeśli brakuje odpowiednich środków bezpieczeństwa, wrażliwe dane przechowywane w chmurze stają się podatne na ataki, ryzykując naruszenie danych, które podważają zaufanie klientów i pozycję marki.

- Błędnie skonfigurowane ustawienia chmury: Platformy chmurowe oferują szereg ustawień. Błędne konfiguracje mogą przypadkowo ujawnić dane w publicznym Internecie lub przyznać nieautoryzowany dostęp do zasobów.

Aby zwiększyć swoje bezpieczeństwo w chmurze, rozważ następujące taktyki:

- Wybierz godnych zaufania dostawców usług w chmurze, którzy oferują silne środki bezpieczeństwa i potwierdzenia zgodności.

- Wdrożyć solidne mechanizmy kontroli dostępu i protokoły zarządzania tożsamością, aby zapobiec nieautoryzowanemu dostępowi do zasobów w chmurze.

- Regularne monitorowanie i audytowanie środowisk chmurowych w celu wykrycia podejrzanych działań lub potencjalnych słabych punktów.

- Szyfrowanie wrażliwych danych przechowywanych w chmurze w celu zapewnienia ich poufności i integralności.

Podsumowanie

Ochrona firmy przed zagrożeniami cyberbezpieczeństwa wymaga perspektywicznego i kompleksowego podejścia. Rozumiejąc szczególne niebezpieczeństwa, z jakimi borykają się firmy, szkoląc swój zespół i ustanawiając silne środki bezpieczeństwa, można znacznie zmniejszyć ryzyko stania się ofiarą cyberprzestępców.

Inwestowanie w cyberbezpieczeństwo to nie tylko niezbędny koszt; to wkład w długoterminową rentowność i sukces firmy. Przywiązując dużą wagę do cyberbezpieczeństwa, możesz chronić prywatne dane, utrzymać zaufanie klientów i chronić swoją organizację przed szkodami finansowymi i reputacyjnymi.