Content

Konfiguracja WireGuard Windows

Przed wykonaniem opisanych poleceń upewnij się, że korzystasz z najnowszej wersji WireGuard i masz prawa administratora na swoim urządzeniu.

Konfiguracja

1) Pobierz aktualną wersję dla systemu Windows: https://www.wireguard.com/install/ i zainstaluj.

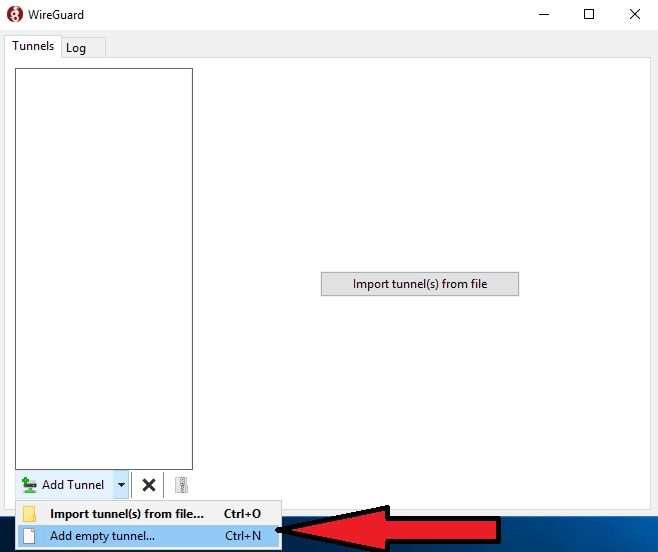

2) Uruchom C:\Program Files\WireGuard\wireguard.exe i dodaj pusty tunel (skonfigurujemy go po stronie serwera):

Dodaj tunel → Dodaj pusty tunel ....

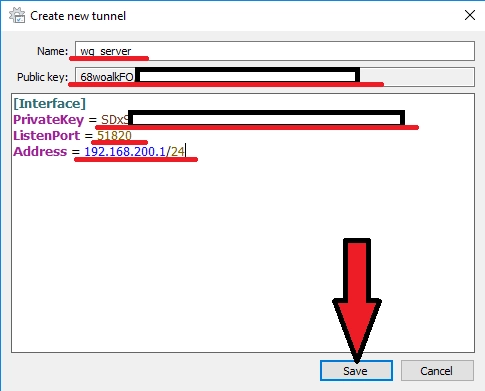

Rejestrujemy ustawienia:

Name - nazwa połączenia sieciowego

Public key - klucz publiczny serwera WireGuard (potrzebny do konfiguracji po stronie klienta)

[Interface] PrivateKey = # private key of WireGuard server ListenPort = # port that WireGuard will listen to Address = # desired IP address of WireGuard server

Włącz ustawienia, aby zezwolić serwerowi WG na korzystanie z głównego interfejsu sieciowego

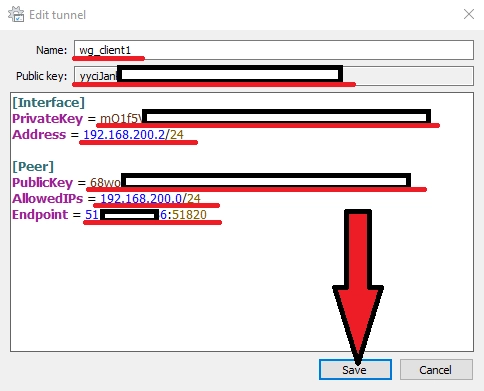

3) Dodajemy kolejny pusty tunel (będziemy konfigurować stronę kliencką): Add tunnel → Add empty tunnel

Rejestrujemy ustawienia:

Name - nazwa połączenia sieciowego

Public key - klucz publiczny klienta WireGuard (potrzebny do konfiguracji po stronie serwera).

[Interface] PrivateKey = # WireGuard client private key Address = # desired IP address of WireGuard client [Peer] PublicKey = # public key of the WireGuard server (from step 2) AllowedIPs = # specify the IP addresses for which you want to use the created WG tunnel (specifying the subnet 0.0.0.0/0 will allow you to route all traffic to the WG tunnel) Endpoint = # Server IP address (real, not WireGuard) and port that WireGuard server listens on (configured in step 2)

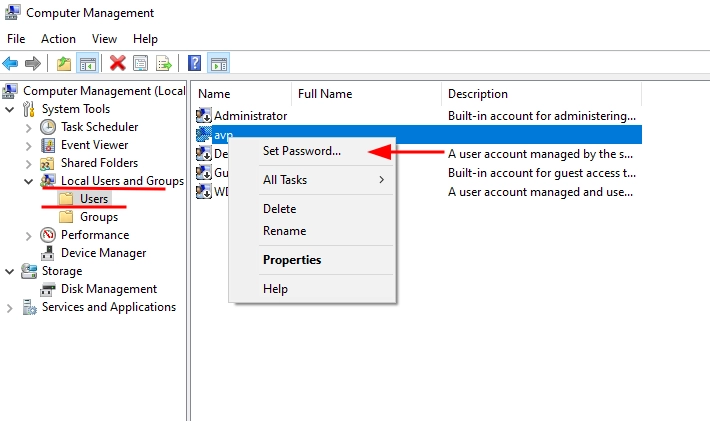

4) Teraz musimy dodać naszego klienta do części serwera WireGuard, aby to zrobić wróć do kroku 2 i dodaj jego konfigurację:

... [Peer] PublicKey = #WireGuard client public key (from step 3) AllowedIPs = #IP user address

5) Skonfigurujemy zaporę systemu Windows do pracy z WireGuard. W tym celu:

Utwórzmy nową regułę dla ruchu przychodzącego:

- Otwórz "Windows Defender Firewall with Advanced Security" (Zapora systemu Windows z zaawansowanym zabezpieczeniem).

- W panelu po lewej stronie wybierz "Inbound Rules" (Reguły przychodzące).

- Kliknij "New Rule..." (Nowa reguła).

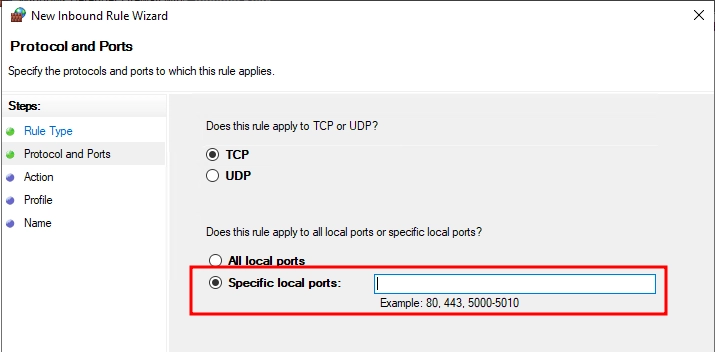

Określmy protokół (UDP) i porty (na przykład 51820):

- W oknie dialogowym "New Inbound Rule Wizard" (Kreator nowych reguł przychodzących) wybierz "Port" (Port) i kliknij "Next" (Dalej).

- W sekcji "Protocol and Ports" (Protokół i porty) skonfiguruj:

- Wybierz typ protokołu: "UDP".

- Określ konkretne porty lokalne (Specific local ports):

- Na przykład, domyślny port WireGuard to 51820.

- Jeśli używasz kilku portów, wypisz je, oddzielając przecinkami (np. 51820, 51821).

- Kliknij "Next" (Dalej).

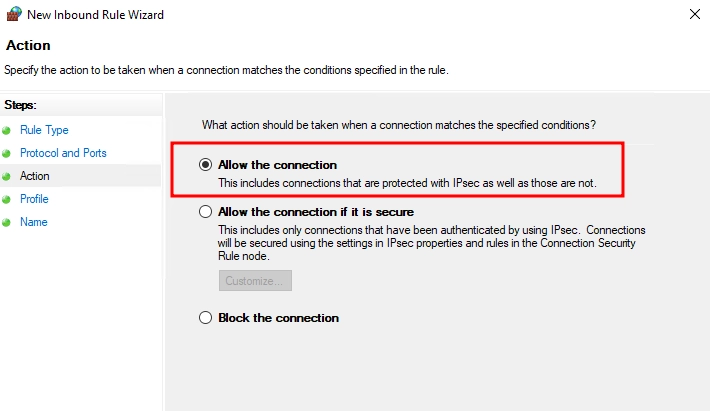

Zezwólmy na połączenia:

- W sekcji "Action" (Działanie) wybierz "Allow the connection" (Zezwól na połączenie).

- Kliknij "Next" (Dalej).

Zapiszmy regułę:

- Określ profile, do których będzie stosowana reguła:

- Domain (Domena).

- Private (Prywatny).

- Public (Publiczny).

- Kliknij "Next" (Dalej).

- Nadaj nowej regule zrozumiałą nazwę, na przykład: "WireGuard UDP 51820".

- Kliknij "Finish" (Zakończ).

Teraz twoja zapora jest skonfigurowana do przepuszczania ruchu przez określone porty WireGuard.

6) Teraz wystarczy wyeksportować pliki konfiguracyjne Eksportuj wszystkie tunele do zip→Określ lokalizację eksportu→Zapisz

Następnie otwórz zapisane archiwum, będą tam konfiguracje wszystkich naszych tuneli.

Daj klientowi jego plik konfiguracyjny.

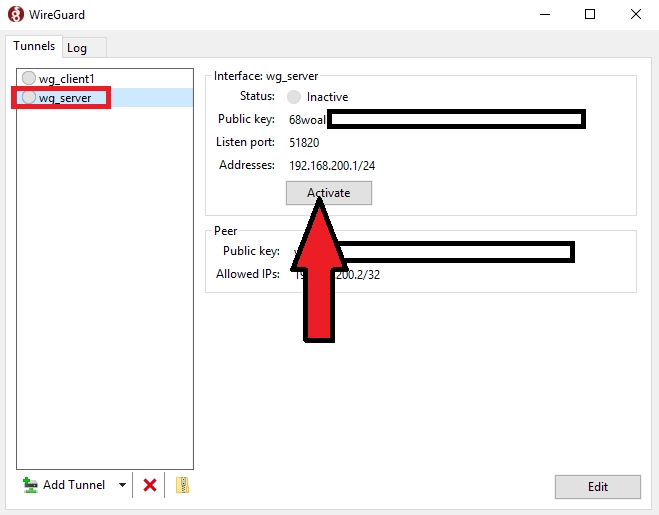

7) Na serwerze wybierz konfigurację serwera i uruchom program

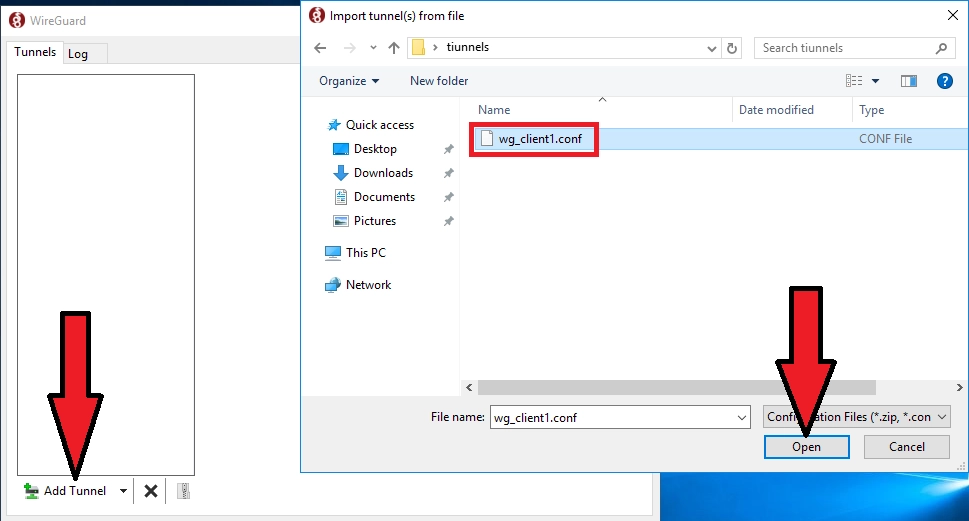

8) Na kliencie dodajemy plik konfiguracyjny do WireGuard Dodaj tunel→Wybierz plik konfiguracyjny klienta->Otwórz

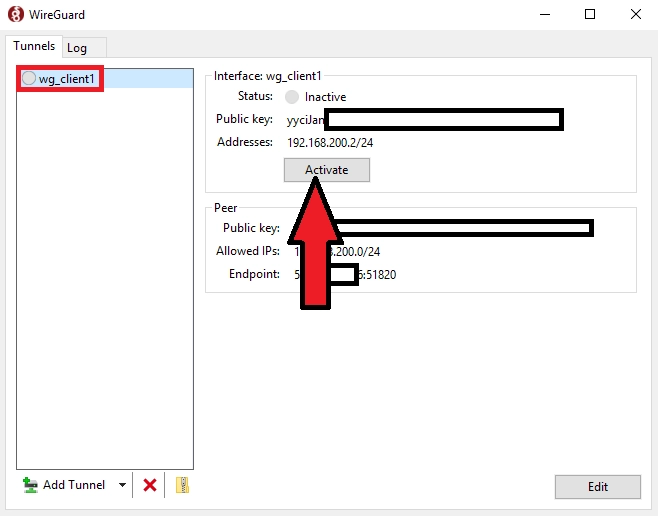

Wybierz konfigurację klienta i uruchom

To kończy konfigurację pierwszego klienta, podobnie konfigurując pozostałych klientów poprzez dodanie ich danych do konfiguracji serwera (krok 4).

Automatyczne uruchamianie WireGuard po restarcie serwera.

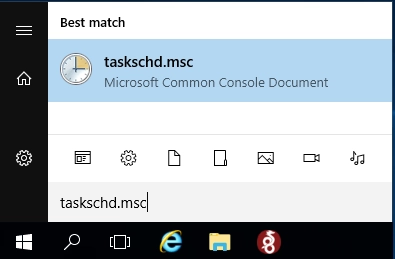

1) Dodaj plik startowy do automatycznego uruchamiania harmonogramu Windows: Start→taskschd.msc

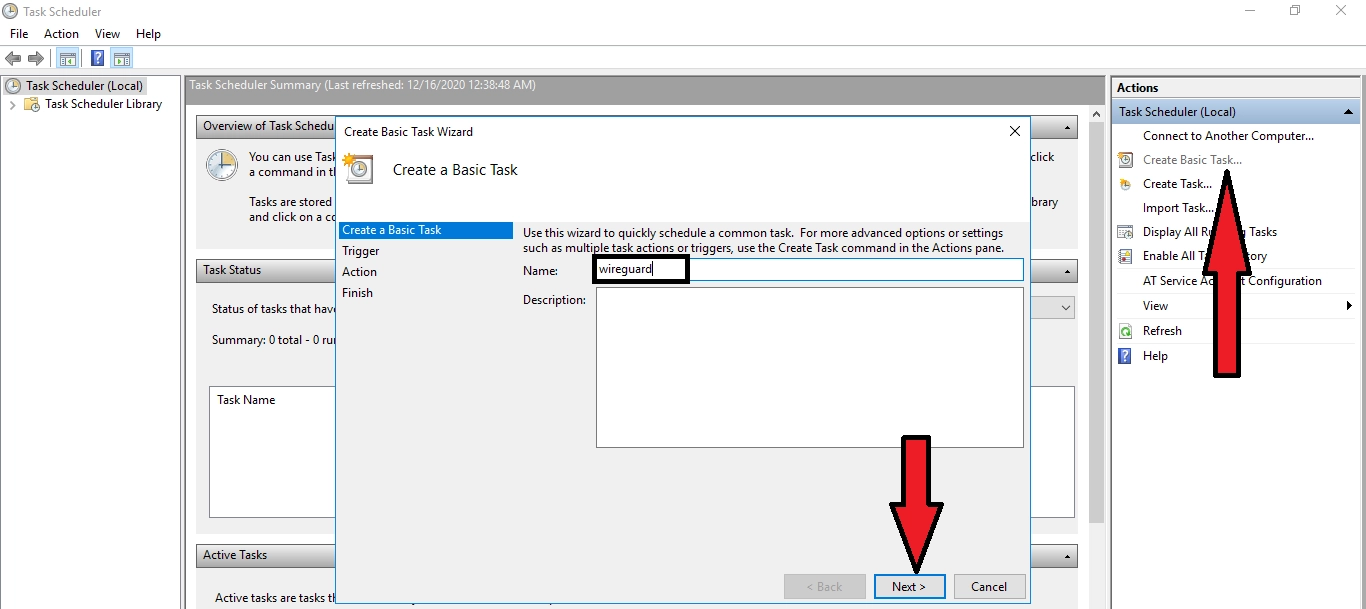

Kliknij "Utwórz proste zadanie" → Wprowadź nazwę zadania (np. wireguard) → Dalej

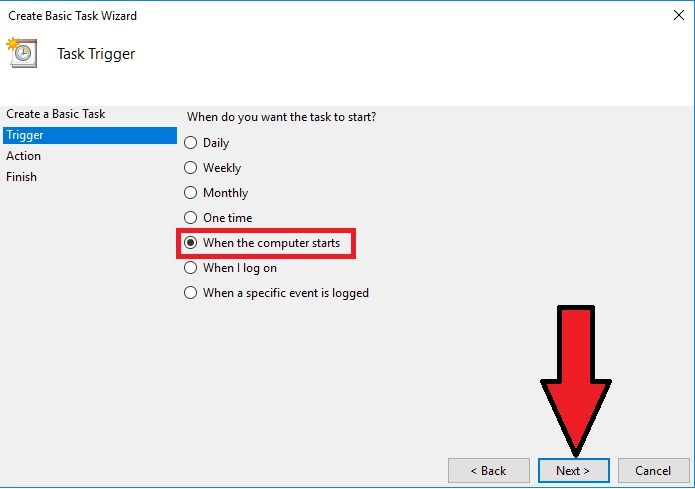

Wybierz "Przy uruchamianiu komputera"→ Dalej

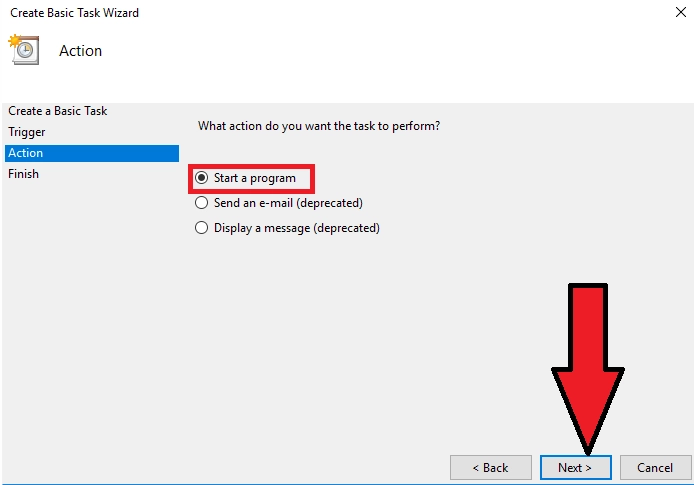

Wybierz "Uruchom program"→ Dalej

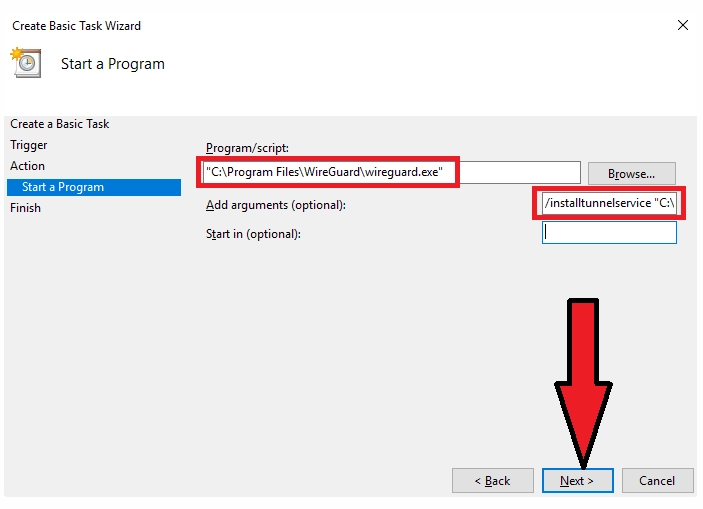

W polu "Program lub skrypt" wybierz nasz plik do uruchomienia WireGuard (domyślnie jest to "C:\Program Files\WireGuard\wireguard.exe").

Dodaj argumenty:

/installtunnelservice "C:\Program Files\WireGuard\wg_server.conf"

gdzie:

C:\Program Files\WireGuard\wg_server.conf - расположение конфигурационного файла *.conf

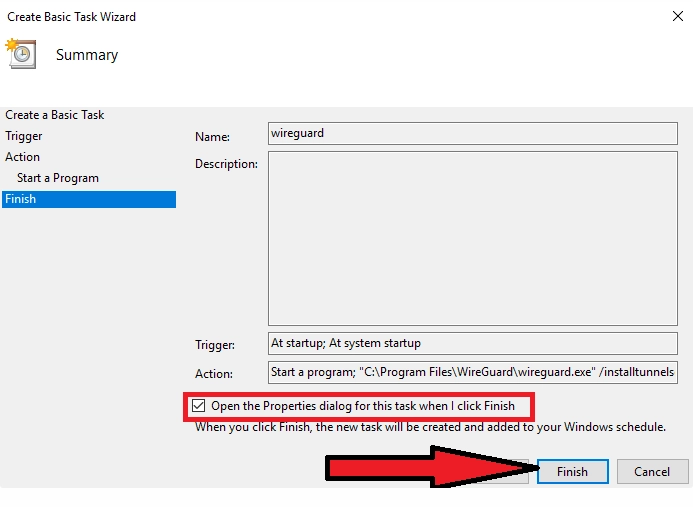

Zaznacz "Otwórz okno właściwości dla tego zadania po kliknięciu 'Gotowe'"→ Gotowe.

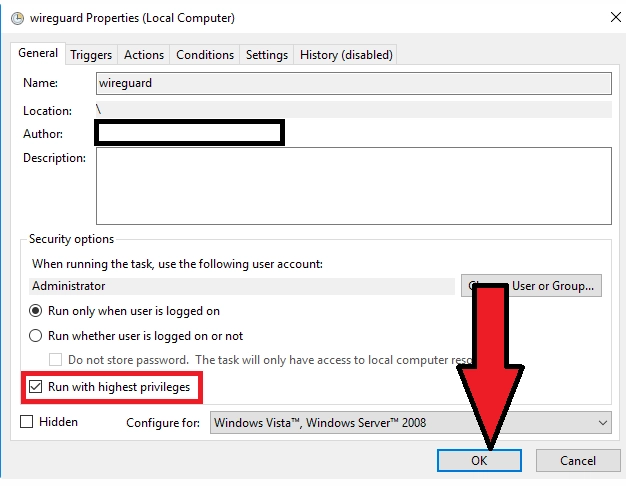

W otwartym oknie zaznacz opcję "Uruchom z najwyższymi uprawnieniami"→OK

Gotowe. Wykonaj restart, sprawdź