Les réseaux privés virtuels (VPN) sont largement utilisés par les entreprises pour accéder à distance à leurs applications et données internes. Cependant, malgré leur popularité, cette technologie présente des inconvénients. Les VPN ont été critiqués pour leur vulnérabilité, leurs performances insuffisantes et leur manque de sécurité, ce qui a conduit de nombreuses entreprises à explorer d'autres options pour un accès à distance sécurisé. Cet article a pour but d'explorer les solutions alternatives qui répondent efficacement à ces problèmes.

Comment fonctionne un VPN ?

Un réseau privé virtuel (VPN) permet aux utilisateurs d'envoyer et de recevoir des données sur l'internet par l'intermédiaire de réseaux privés. Lorsque vous accédez à l'internet ou à d'autres ressources en ligne, vos données transitent par un tunnel virtuel crypté créé par le VPN. Ce tunnel mène à un serveur distant exploité par le fournisseur de VPN, situé dans un lieu géographique différent. Par conséquent, votre adresse IP réelle est masquée et vous avez l'impression de naviguer sur l'internet à partir du serveur VPN.

Quels sont les risques liés à l'utilisation d'un VPN ?

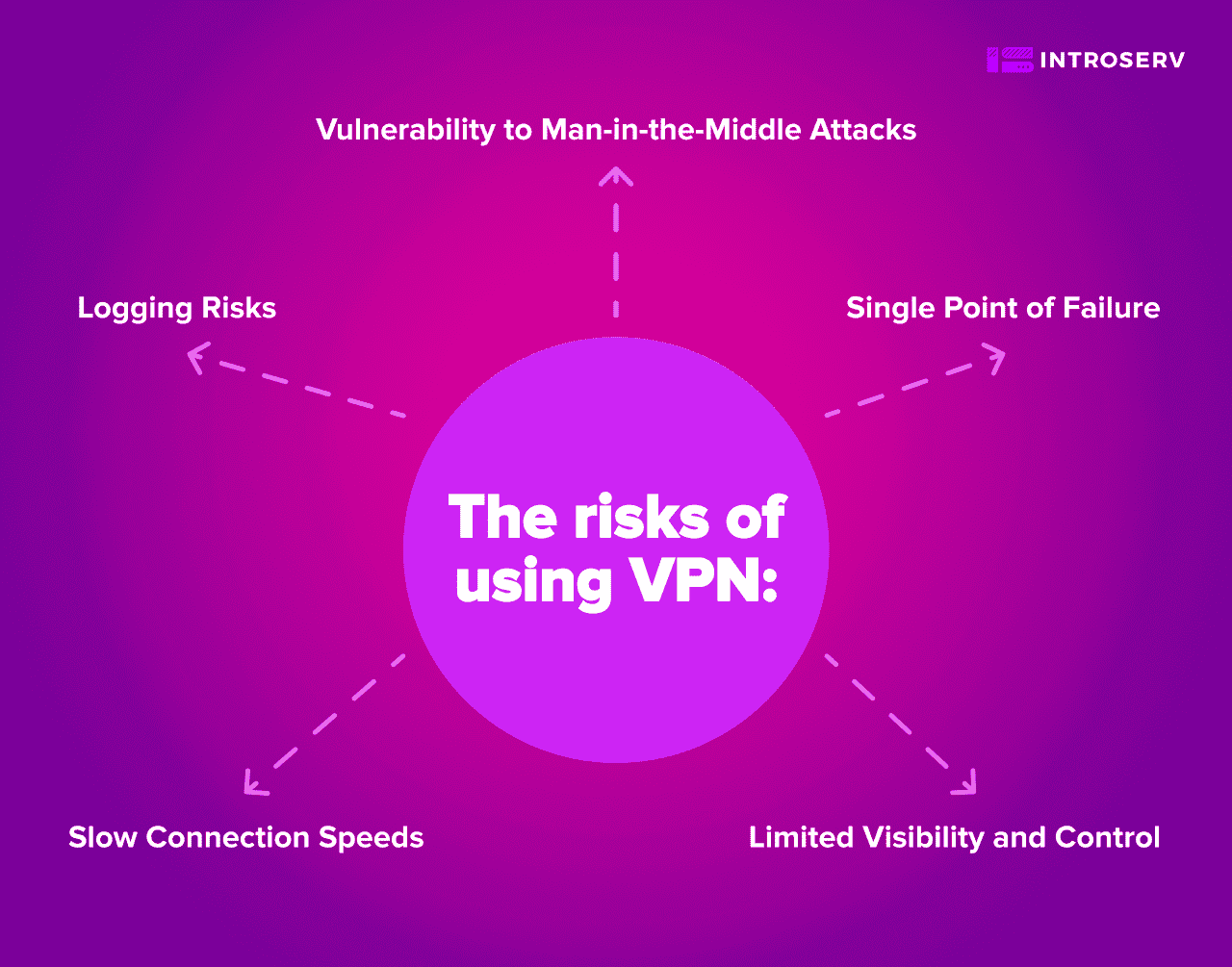

Bien que les VPN soient un choix populaire pour l'accès à distance, ils présentent certains risques et limitations :

- Vulnérabilité aux attaques de type "Man-in-the-Middle": Les pirates informatiques peuvent intercepter et manipuler les données transmises par un VPN, compromettant ainsi sa sécurité.

- Visibilité et contrôle limités: Le manque de visibilité en temps réel sur les activités des utilisateurs et le trafic réseau entrave la détection des menaces.

- Vitesses de connexion lentes: Le processus de cryptage peut ralentir la transmission des données et les performances des applications.

- Risques d'enregistrement: Certains VPN peuvent enregistrer vos activités en ligne, ce qui compromet votre vie privée et votre anonymat.

- Point de défaillance unique: Le serveur VPN central devient un point de défaillance unique, de sorte que toute perturbation affecte tous les utilisateurs.

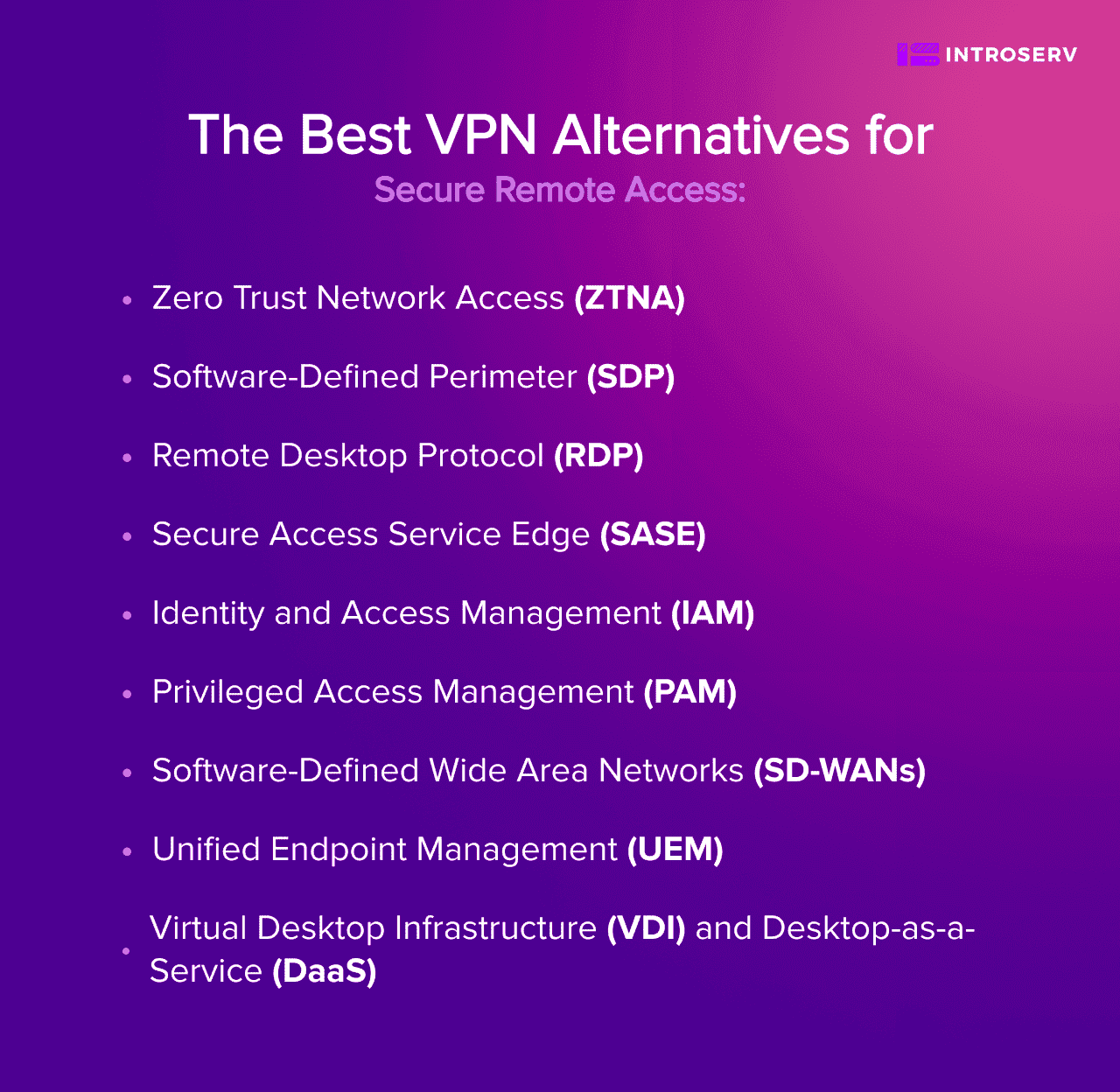

Les meilleures alternatives au VPN pour un accès à distance sécurisé :

1) Zero Trust Network Access (ZTNA) :

L'accès au réseau sans confiance (ZTNA) est une approche de sécurité moderne qui garantit que seuls les utilisateurs et les appareils autorisés peuvent accéder à des ressources spécifiques. Contrairement aux VPN traditionnels qui accordent un large accès au réseau, le ZTNA suit le principe "ne jamais faire confiance, toujours vérifier". Cela signifie qu'aucun utilisateur ou appareil n'est automatiquement approuvé, en dépit de sa localisation ou de ses accès antérieurs. Cette approche réduit les risques d'entrée non autorisée et rend plus difficile l'intrusion dans le système.

ZTNA surveille en permanence le comportement des utilisateurs en temps réel et ajuste les privilèges d'accès en fonction des activités. Il permet de détecter et de traiter rapidement toute action suspecte, protégeant ainsi davantage le réseau et ses ressources.

Avantages:

- Réduit la surface d'attaque en limitant l'exposition du réseau et des ressources aux seuls utilisateurs et appareils autorisés.

- Améliore les performances en optimisant le trafic réseau et en réduisant la latence.

- Simplifie la gestion en éliminant le besoin de configurations et de mises à jour complexes du VPN.

Cas d'utilisation:

- Fournir un accès sécurisé aux applications professionnelles critiques pour les employés distants.

- Protéger les données sensibles et la propriété intellectuelle contre les accès non autorisés.

- Permettre un accès sécurisé aux sous-traitants et aux partenaires commerciaux tout en maintenant la sécurité des données.

Verdict: ZTNA remplace efficacement les VPN en adoptant une approche axée sur la sécurité, avec un accès au moindre privilège et une surveillance continue. L'accent mis sur les mesures de sécurité proactives en fait un choix supérieur pour les entreprises et les personnes travaillant à distance.

2) Périmètre défini par logiciel (SDP) :

Le périmètre défini par logiciel (SDP) est un modèle de sécurité qui suit le principe de la "confiance zéro" pour garantir que l'accès au réseau n'est accordé qu'aux utilisateurs et appareils vérifiés. Au lieu d'exposer toute la surface du réseau comme le fait un VPN, le SDP adopte une approche plus ciblée en créant des micro-périmètres autour d'applications individuelles. Cela signifie que les utilisateurs ne peuvent accéder qu'aux applications spécifiques qu'ils sont autorisés à utiliser, ce qui réduit considérablement le risque d'accès non autorisé. Avec une politique de "refus total", le SDP commence par bloquer tous les accès, puis accorde des autorisations de manière sélective en fonction de l'identité de l'utilisateur et d'autres facteurs.

Avantages:

- Minimise l'exposition en cachant le réseau et les ressources aux utilisateurs et appareils non autorisés ou non authentifiés.

- Augmente le contrôle en permettant aux organisations de définir et d'appliquer des politiques d'accès granulaires pour chaque ressource.

- Réduit la complexité en éliminant le besoin de clients, de serveurs ou de tunnels VPN.

Cas d'utilisation:

- Fournir un accès à distance sécurisé aux employés, aux sous-traitants et aux fournisseurs tiers.

- Protéger les applications et les données critiques contre les violations potentielles.

- Faciliter l'accès sécurisé aux ressources basées sur le cloud et au SaaS.

Verdict: SDP est une excellente alternative aux VPN, offrant une sécurité accrue grâce à un contrôle d'accès granulaire et à une exposition réduite de la surface du réseau. L'accent mis sur des autorisations d'accès précises en fait la solution idéale pour les entreprises et les travailleurs à distance.

3) Protocole de bureau à distance (RDP) :

Le protocole de bureau à distance (RDP) permet aux utilisateurs d'accéder en toute sécurité à leur ordinateur de travail ou à leur machine virtuelle à partir de n'importe quel endroit éloigné. Alors que les VPN offrent un large accès au réseau et que le SDP limite les utilisateurs aux applications autorisées, le RDP crée une connexion directe et ciblée à la machine distante spécifique requise. Cette connexion limite le risque d'accès non autorisé, car les utilisateurs n'interagissent qu'avec la machine désignée et non avec l'ensemble du réseau.

RDP vous permet de visualiser et d'interagir avec le bureau du serveur comme si vous étiez assis devant lui. En outre, il permet de gérer et de surveiller facilement les sessions des utilisateurs pour un accès à distance fluide et sécurisé.

Avantages:

- Économise la bande passante en ne transmettant que les changements graphiques à l'écran, plutôt que l'ensemble du flux de données.

- Permet le multitâche en permettant à l'utilisateur d'exécuter plusieurs applications sur l'ordinateur distant sans affecter l'ordinateur local.

- Prend en charge plusieurs plateformes en permettant à l'utilisateur de se connecter à un ordinateur distant fonctionnant sous Windows, Linux ou Mac OS à partir de n'importe quel appareil.

Cas d'utilisation:

- Permettre des scénarios de travail à distance où les employés ont besoin d'accéder à leur bureau.

- Fournir une assistance technique et un dépannage aux utilisateurs distants.

- Permettre un accès sécurisé à des ressources spécifiques sur des machines individuelles sans accorder un accès complet au réseau.

Verdict: RDP est une excellente solution pour l'accès et la gestion sécurisés des postes de travail à distance. Bien qu'il ne remplace pas totalement les VPN pour tous les besoins d'accès à l'ensemble du réseau, il offre une sécurité et une efficacité accrues aux travailleurs à distance.

4) Secure Access Service Edge (SASE) :

Le Secure Access Service Edge (SASE) représente une approche globale qui combine les fonctions de réseau et de sécurité dans le nuage. Plutôt que de s'appuyer sur du matériel sur site et des configurations complexes comme les VPN traditionnels, le SASE s'appuie sur des services en nuage pour fournir un accès direct et sécurisé aux applications et aux ressources.

SASE simplifie la gestion du réseau en centralisant les politiques et les contrôles de sécurité, réduisant ainsi le besoin de matériel physique et de configurations manuelles. Cette méthode garantit des connexions sécurisées et la protection des données pour les utilisateurs distants, quelle que soit leur localisation.

Avantages:

- Améliore l'évolutivité en permettant aux entreprises d'ajouter ou de supprimer des utilisateurs ou des appareils sans affecter les performances ou la sécurité du réseau.

- Améliore la visibilité en fournissant une surveillance centralisée et des rapports sur l'activité du réseau et les événements de sécurité.

- Améliore l'efficacité en réduisant les coûts opérationnels et la complexité de la gestion de plusieurs solutions de réseau et de sécurité.

Cas d'utilisation:

- Fournir un accès sécurisé aux applications et ressources basées sur le cloud pour les employés distants

- Renforcer la sécurité des succursales distantes et des travailleurs mobiles.

- Faciliter l'accès sécurisé aux outils SaaS et de collaboration.

Verdict: SASE est une solution robuste qui peut remplacer efficacement les VPN traditionnels pour les ressources basées sur le cloud, offrant des performances réseau et une sécurité améliorées pour les travailleurs à distance et les entreprises.

5) Gestion des identités et des accès (IAM) :

La gestion des identités et des accès (IAM) est un cadre complet qui se concentre sur la centralisation de la gestion des identités et de l'authentification des utilisateurs. L'objectif principal de la gestion des identités et des accès est de s'assurer que seuls les utilisateurs autorisés peuvent accéder à des ressources spécifiques en fonction de leur rôle et de leurs privilèges. Pour ce faire, l'IAM utilise des mécanismes d'authentification robustes, tels que l'authentification multifactorielle. Cette mesure améliore la sécurité en vérifiant l'identité des utilisateurs avant de leur accorder l'accès.

L'IAM facilite le contrôle d'accès en gérant les identités des utilisateurs en un seul endroit. Cela simplifie l'octroi et la révocation des autorisations d'accès, la gestion des comptes d'utilisateurs et de leurs privilèges.

Avantages:

- Renforce la sécurité en empêchant les utilisateurs ou les appareils non autorisés ou compromis d'accéder à des ressources sensibles ou critiques.

- Améliore la conformité en garantissant que les droits d'accès des utilisateurs et des appareils sont alignés sur les politiques et les réglementations de l'organisation.

- Stimule la productivité en permettant aux utilisateurs et aux appareils d'accéder rapidement et facilement aux ressources dont ils ont besoin.

Cas d'utilisation:

- Sécurisation de l'accès aux applications critiques, aux bases de données et aux services en nuage.

- Gérer efficacement l'accès des utilisateurs aux employés distants et aux fournisseurs tiers.

- Assurer la conformité aux exigences réglementaires en maintenant des contrôles d'accès stricts.

Verdict: L'IAM complète les solutions VPN en fournissant une gestion centralisée des identités et une authentification forte. Bien qu'elle permette de contrôler les accès, elle ne remplace pas directement le besoin d'une connectivité de serveur sécurisée fournie par les VPN.

6) Gestion des accès privilégiés (PAM) :

La gestion des accès privilégiés (PAM) vise à sécuriser les comptes qui ont un accès élevé aux systèmes et aux données critiques. Les solutions PAM contrôlent et surveillent les accès privilégiés afin d'empêcher les utilisateurs non autorisés d'y accéder. La stratégie utilise des contrôles d'accès fins et un accès juste à temps pour limiter l'exposition aux données sensibles.

La surveillance en temps réel et l'enregistrement des sessions offrent une visibilité sur les activités des utilisateurs privilégiés, ce qui aide les administrateurs informatiques à détecter et à traiter rapidement les activités suspectes. En mettant en œuvre la PAM, les entreprises protègent les serveurs, les bases de données et les périphériques réseau importants contre les accès non autorisés et les violations de données.

Avantages:

- Réduit le risque de violations de données et d'erreurs humaines en limitant l'exposition et l'utilisation abusive des comptes privilégiés et des informations d'identification.

- Améliore la conformité en garantissant que les droits d'accès privilégiés sont alignés sur le principe du moindre privilège et sur les politiques et réglementations de l'organisation.

- Augmenter la productivité en permettant aux utilisateurs ou aux applications privilégiés d'accéder aux ressources dont ils ont besoin de manière sécurisée et efficace.

Cas d'utilisation:

- Sécuriser l'accès administratif aux serveurs, aux bases de données et aux périphériques réseau.

- Garantir la conformité avec les réglementations industrielles et les normes de protection des données.

- Protection contre les violations de données et l'accès non autorisé aux actifs critiques.

Verdict: Le PAM est un complément précieux aux alternatives VPN, car il renforce la sécurité des comptes privilégiés et des systèmes critiques. Toutefois, il n'offre pas l'accès direct au réseau nécessaire pour se connecter aux serveurs sans VPN.

7) Réseaux étendus définis par logiciel (SD-WAN) :

Les réseaux étendus définis par logiciel (SD-WAN) optimisent les performances du réseau en acheminant intelligemment le trafic sur diverses connexions réseau, telles que MPLS, large bande et LTE. Contrairement aux VPN traditionnels, qui acheminent l'ensemble du trafic via une passerelle centrale, les SD-WAN dirigent dynamiquement le trafic en fonction de la priorité de l'application, des conditions du réseau et des besoins de l'utilisateur.

Cet acheminement dynamique du trafic offre des performances optimales pour les applications, même dans des lieux éloignés. Les SD-WAN utilisent également de manière économique plusieurs connexions réseau, ce qui permet aux groupes d'accéder à des réseaux publics et privés sans faille de sécurité.

Avantages:

- Amélioration de la fiabilité grâce à des mécanismes de redondance et de basculement pour chaque liaison WAN.

- Améliorer les performances en donnant la priorité aux applications et au trafic critiques et en les accélérant.

- Réduire les coûts en tirant parti de liaisons WAN moins coûteuses et plus disponibles, telles que l'internet à large bande.

Cas d'utilisation:

- Optimisation des performances du réseau pour les bureaux distants et les succursales.

- Faciliter un accès sécurisé et de haute qualité aux applications basées sur le cloud.

- Maintenir une connectivité transparente pour les travailleurs à distance.

Verdict: Les SD-WAN améliorent les performances du réseau et constituent une alternative rentable aux VPN traditionnels. Toutefois, ils n'offrent pas le même niveau de connectivité sécurisée avec les serveurs que les solutions VPN.

8) Gestion unifiée des terminaux (UEM) :

La gestion unifiée des points finaux (UEM) est comme un centre de contrôle pour les entreprises. Il les aide à gérer et à sécuriser toutes sortes d'appareils, tels que les ordinateurs portables, les téléphones et les tablettes. Il s'agit d'un système super organisé qui fonctionne avec des solutions de gestion des appareils mobiles (MDM) et des applications mobiles (MAM) pour s'assurer que tout est sécurisé et fonctionne correctement.

Les administrateurs peuvent appliquer des règles et des paramètres de sécurité à tous les appareils à partir d'un centre de contrôle unique, ce qui garantit des mesures de sécurité cohérentes pour les appareils à distance et au bureau. L'UEM offre également des fonctionnalités telles que l'effacement et le cryptage à distance pour protéger les données sensibles sur les appareils, même s'ils sont perdus ou volés.

Avantages:

- Prend en charge le BYOD (bring your own device) en permettant aux utilisateurs d'utiliser leurs appareils personnels à des fins professionnelles sans compromettre la sécurité ou la confidentialité.

- Améliore l'expérience de l'utilisateur en fournissant un accès cohérent et transparent aux ressources sur différents appareils et plateformes.

- Simplifie l'administration en réduisant la complexité et le coût de la gestion de plusieurs types d'appareils et de solutions.

Cas d'utilisation:

- Gestion et sécurisation des appareils distants utilisés par les travailleurs à distance.

- Application des politiques de sécurité dans les environnements BYOD (Bring Your Own Device).

- Protection des données et des applications sensibles auxquelles on accède à partir de divers points d'extrémité.

Verdict: L'UEM assure la sécurité des terminaux mais ne traite pas directement l'accès réseau aux serveurs et ne remplace pas complètement le VPN.

9) Infrastructure de bureau virtuel (VDI) et Desktop-as-a-Service (DaaS) :

L'infrastructure de bureau virtuel(VDI) et le bureau en tant que service (DaaS) fournissent un accès à distance sécurisé à des bureaux virtualisés hébergés sur des serveurs. Chaque utilisateur dispose d'un espace de bureau virtuel unique et isolé. Les données et les applications sont ainsi conservées en toute sécurité sur le serveur, ce qui réduit les risques de perte de données ou d'accès non autorisé.

La VDI consiste à mettre en place et à gérer des postes de travail virtuels sur les systèmes de votre propre organisation, tandis que le DaaS est une option en nuage dans laquelle une autre société se charge d'héberger et de gérer les postes de travail virtuels à votre place.

VDI et DaaS permettent d'ajuster facilement le nombre de bureaux virtuels pour le travail à distance. Ils peuvent être ajoutés ou supprimés en fonction des besoins. La gestion centralisée simplifie les mises à jour logicielles et les correctifs de sécurité. Par conséquent, les mesures de sécurité sont cohérentes pour tous les postes de travail virtuels.

Avantages:

- Renforce la sécurité en stockant et en traitant toutes les données sur le serveur plutôt que sur l'appareil local.

- Améliore les performances en fournissant des graphiques et des sons de haute qualité aux utilisateurs, quelle que soit la bande passante de leur réseau ou la capacité de leur appareil.

- Améliore l'évolutivité en permettant aux entreprises d'ajouter ou de supprimer des bureaux virtuels en fonction des besoins sans affecter la capacité ou les performances du serveur.

Cas d'utilisation:

- Fournir un accès sécurisé aux postes de travail de l'entreprise pour les travailleurs distants et mobiles.

- Renforcer la sécurité des données en conservant les informations sensibles dans l'environnement du serveur.

- Faciliter la mise à disposition rapide et efficace de postes de travail pour les travailleurs temporaires et les sous-traitants.

Verdict:

La VDI/DaaS est un outil précieux pour sécuriser l'accès aux postes de travail et isoler les données dans les scénarios de travail à distance. Mais il ne remplace pas le besoin d'un accès sécurisé au réseau et d'une connectivité au serveur fournis par les VPN.

Ainsi, les lacunes des VPN ont entraîné une vague d'alternatives, chacune étant une clé ou un complément unique pour déverrouiller une connexion plus sûre et plus rapide. Ces solutions garantissent la sécurité de vos données, la rapidité de votre connexion et la flexibilité de votre travail, où que vous soyez.