Альтернативи VPN для віддаленого доступу

Віртуальні приватні мережі (VPN) широко використовуються компаніями для віддаленого доступу до внутрішніх додатків і даних. Але, незважаючи на популярність, ця технологія має свої недоліки. VPN критикують за вразливість, низьку продуктивність і небезпеку, що змушує багато організацій шукати інші варіанти безпечного віддаленого доступу. У цій статті ми розглянемо альтернативні рішення, які ефективно вирішують ці проблеми.

Як працює VPN?

Віртуальна приватна мережа дає змогу користувачам надсилати й отримувати дані через інтернет за допомогою приватних мереж. Коли ви отримуєте доступ до інтернету або інших онлайн-ресурсів, ваші дані проходять через зашифрований віртуальний тунель, створений VPN. Цей тунель веде до віддаленого сервера VPN-провайдера, розташованого в іншому географічному місці. У результаті ваша реальна IP-адреса маскується, і створюється враження, що ви виходите в Інтернет із місця розташування VPN-сервера.

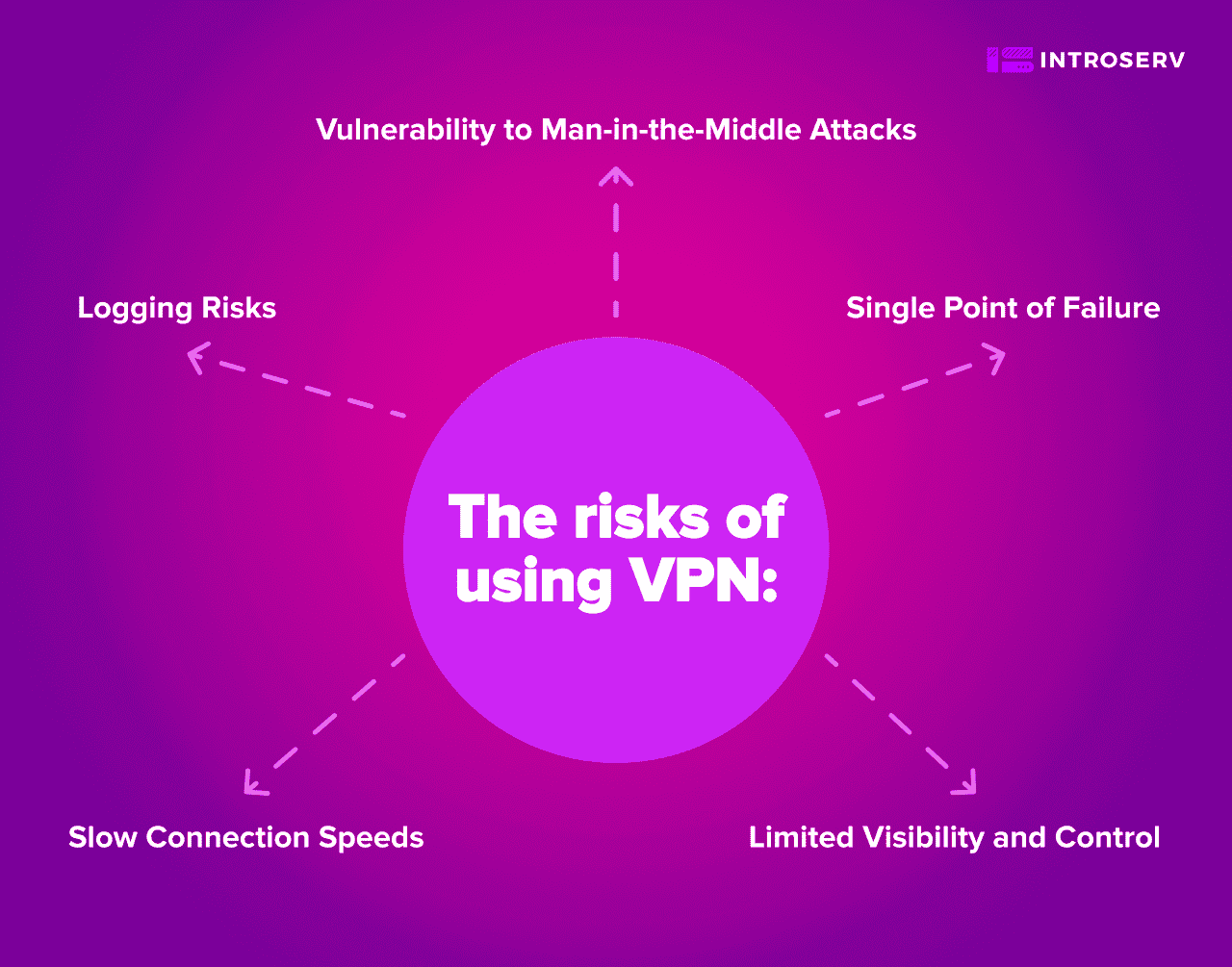

Які ризики використання VPN?

Хоча VPN є популярним вибором для віддаленого доступу, він має низку ризиків і обмежень:

- Вразливість до атак типу "людина посередині": Хакери можуть перехоплювати і маніпулювати даними, переданими через VPN, що ставить під загрозу їх безпеку.

- Обмежена видимість і контроль: Відсутність можливості відстежувати дії користувачів і мережевий трафік у режимі реального часу ускладнює розпізнавання загроз.

- Низька швидкість з'єднання: Процес шифрування може сповільнити передачу даних і роботу додатків.

- Реєстраційні ризики: Деякі VPN можуть записувати ваші дії в Інтернеті, що ставить під загрозу вашу конфіденційність і анонімність.

- Єдина точка відмови: Центральний VPN-сервер стає єдиною точкою відмови, тому будь-яке порушення роботи позначається на всіх користувачах.

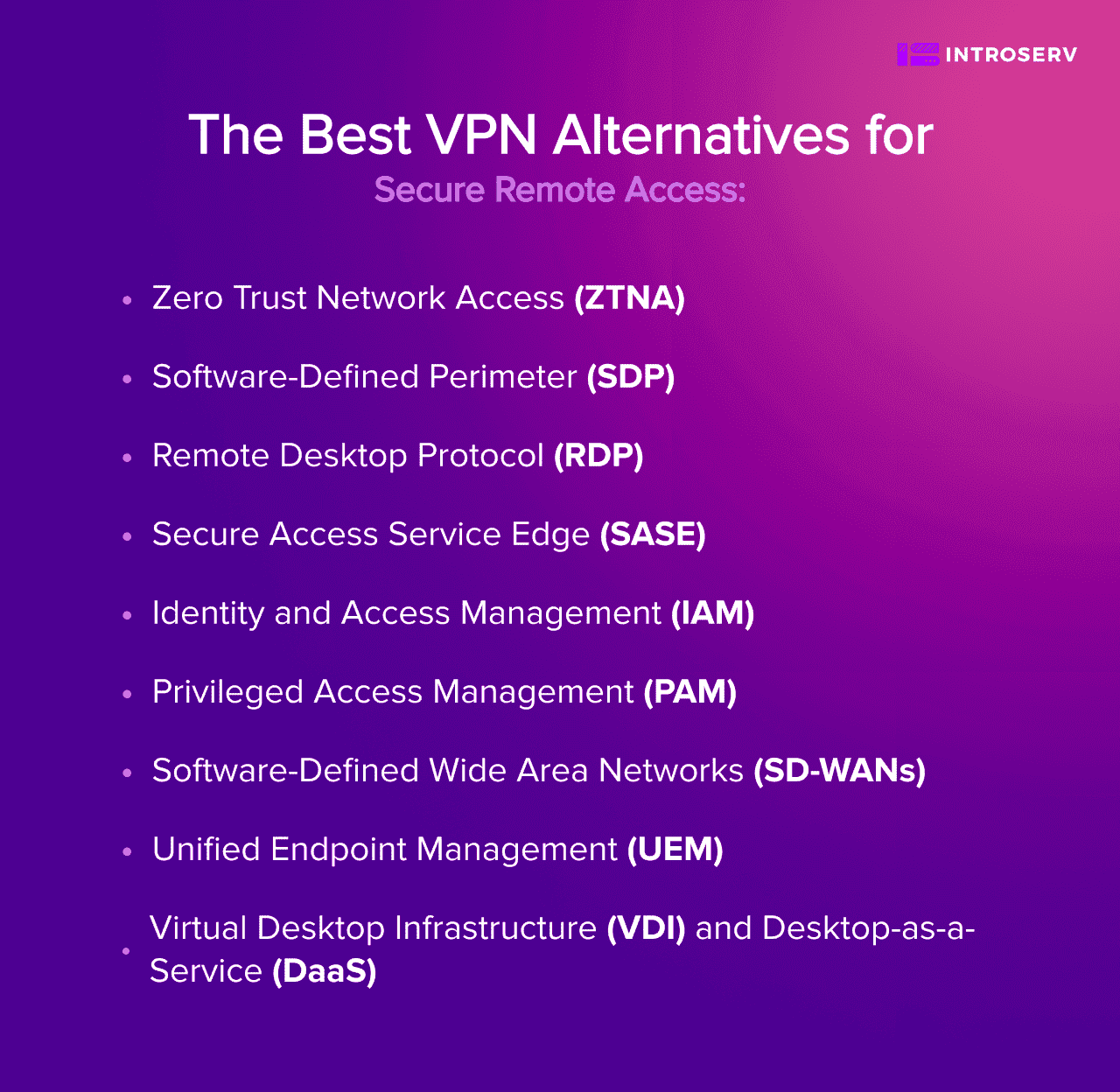

Найкращі альтернативи VPN для безпечного віддаленого доступу:

1) Zero Trust Network Access (ZTNA):

Zero Trust Network Access (ZTNA) - це сучасний підхід до гарантування безпеки, що гарантує доступ до певних ресурсів тільки авторизованим користувачам і пристроям. На відміну від традиційних VPN, що надають широкий доступ до мережі, ZTNA слідує принципу "ніколи не довіряй, завжди перевіряй". Це означає, що жодному користувачеві або пристрою не довіряється автоматично, незалежно від його адреси або попереднього доступу. Такий підхід знижує ймовірність несанкціонованого входу й істотно ускладнює злом системи.

ZTNA безперервно відстежує поведінку користувачів у режимі реального часу і коригує привілеї доступу залежно від їхніх дій. Це дає змогу оперативно виявляти й усувати будь-які підозрілі дії, забезпечуючи додатковий захист мережі та її ресурсів.

Переваги:

- Зменшує площу атаки, обмежуючи доступ до мережі та ресурсів тільки авторизованим користувачам і пристроям

- Підвищує продуктивність завдяки оптимізації мережевого трафіку і зниження затримок

- Спрощує управління за рахунок відсутності необхідності в складних налаштуваннях і оновленнях VPN.

Сценарії застосування:

- Забезпечення безпечного доступу до критичних бізнес-додатків для віддалених співробітників.

- Захист конфіденційних даних та інтелектуальної власності від несанкціонованого доступу.

- Створення захищеного доступу для підрядників і ділових партнерів зі збереженням безпеки даних.

Висновок: ZTNA ефективно замінює VPN завдяки застосуванню концепції безпеки з мінімальними привілеями і безперервним моніторингом. Орієнтація на проактивні заходи безпеки робить його чудовим вибором для компаній і приватних осіб, які працюють у віддаленому режимі.

2) Програмно-визначуваний периметр (SDP):

Програмно-визначуваний периметр — це модель безпеки, яка також слідує принципу "нульової довіри" і забезпечує доступ до мережі тільки перевіреним користувачам і пристроям. Замість того щоб відкривати всю площу мережі, як у випадку з VPN, SDP використовує більш цілеспрямований підхід, створюючи мікропериметри навколо окремих додатків. Це означає, що користувачі можуть отримати доступ тільки до тих додатків, на які вони мають відповідні дозволи, що значно знижує ризик несанкціонованого доступу. При використанні політики "заборонити все" SDP спочатку блокує весь доступ, а потім вибірково видає дозволи на основі ідентифікації користувача та інших факторів.

Переваги:

- Мінімізує вплив, приховуючи мережу і ресурси від користувачів і пристроїв, які не мають дозволу на доступ до мережі, або не пройшли аутентифікацію.

- Підвищує рівень контролю, даючи змогу організаціям визначати і застосовувати гранульовані політики доступу до кожного ресурсу.

- Знижує складність за рахунок відсутності необхідності в VPN-клієнтах, серверах і тунелях.

Сценарії застосування:

- Створення безпечного віддаленого доступу для співробітників, підрядників і сторонніх постачальників.

- Захист критично важливих додатків і даних від можливих витоків.

- Забезпечення безпечного доступу до хмарних ресурсів і SaaS-додатків.

Висновок: SDP — це чудова альтернатива VPN, яка забезпечує підвищену безпеку завдяки гранулярному управлінню доступом і зменшенню площі робочої області мережі. Орієнтованість на точні дозволи доступу робить її ідеальним рішенням для підприємств і віддалених співробітників.

3) Remote Desktop Protocol (RDP):

За допомогою протоколу віддаленого робочого столу користувачі можуть отримати безпечний доступ до робочого комп'ютера або віртуальної машини з будь-якого місця розташування. У той час як VPN забезпечує широкий доступ до мережі, а SDP обмежує користувачів авторизованими додатками, RDP створює пряме, цілеспрямоване з'єднання з конкретною віддаленою машиною. Таке підключення знижує ризик несанкціонованого проникнення, оскільки користувачі взаємодіють тільки із зазначеною системою, а не з усією мережею.

RDP дає змогу переглядати робочий стіл сервера і взаємодіяти з ним так, ніби ви перебуваєте перед ним. Крім того, він забезпечує зручне управління і моніторинг сеансів користувачів, що дозволяє забезпечити надійну і безпечну роботу з віддаленими робочими столами.

Переваги:

- Заощаджує пропускну здатність, передаючи тільки графічні зміни на екрані, а не весь потік даних.

- Забезпечує багатозадачність, надаючи можливість користувачу запускати на віддаленому комп'ютері кілька додатків без шкоди для локального комп'ютера.

- Підтримує різні платформи, що дозволяє користувачу підключатися до віддаленого комп'ютера під керуванням ОС Windows, Linux або Mac OS з будь-якого пристрою.

Сценарії застосування:

- Забезпечення сценаріїв віддаленої роботи, коли співробітникам необхідний доступ до робочих столів.

- Технічна підтримка та усунення несправностей для віддалених користувачів.

- Створення безпечного доступу до певних ресурсів на окремих машинах без надання повного доступу до мережі.

Висновок: RDP — це чудове рішення для захищеного віддаленого доступу до робочих ПК і управління ними. Хоча він не може повністю замінити VPN для всіх потреб доступу до мережі, він забезпечує підвищену безпеку та ефективність роботи віддалених співробітників.

4) Secure Access Service Edge (SASE):

Secure Access Service Edge (SASE) являє собою комплексний підхід, який об'єднує мережеві функції та функції безпеки в хмарі. Замість того щоб покладатися на локальне обладнання і складні конфігурації, як у традиційних VPN, SASE використовує хмарні сервіси для забезпечення прямого і безпечного доступу до додатків і ресурсів.

SASE спрощує управління мережею за рахунок централізації політик і контролю безпеки, знижуючи потребу у фізичному обладнанні та ручних налаштуваннях. Цей метод забезпечує безпечні з'єднання і захист даних для віддалених користувачів незалежно від їх місцезнаходження.

Переваги:

- Збільшує масштабованість, даючи змогу організаціям додавати або видаляти користувачів і пристрої без шкоди для продуктивності та безпеки мережі.

- Покращує видимість, забезпечуючи централізований моніторинг і звітність про мережеву активність і події безпеки.

- Підвищує ефективність завдяки зниженню експлуатаційних витрат і складності керування кількома мережевими рішеннями та системами безпеки.

Сценарії застосування:

- Спрощення управління мережею і зниження вимог до апаратного обладнання.

- Комплексні засоби захисту, включно із запобіганням втрати даних і виявленням загроз.

- Підвищення продуктивності мережі для віддалених користувачів.

Висновок: SASE — це надійне рішення, яке може ефективно замінити VPN для хмарних ресурсів, покращуючи продуктивність і безпеку мережі для віддалених співробітників і підприємств.

5) Управління ідентифікацією та доступом (IAM):

Управління ідентифікацією та доступом (IAM) — це комплексна система, орієнтована на централізоване керування ідентифікацією та аутентифікацією користувачів. Основна мета IAM — забезпечити доступ до певних ресурсів тільки авторизованим користувачам відповідно до їхніх ролей і привілеїв. Для реалізації цього завдання IAM використовує надійні механізми аутентифікації, такі як багатофакторна аутентифікація. Ці заходи підвищують безпеку завдяки перевірці особистості користувача перед наданням доступу.

IAM значно полегшує управління доступом, оскільки дає змогу керувати даними користувачів в одному місці. Своєю чергою, це спрощує надання та скасування дозволів на доступ, організацію облікових даних та їхніх привилегій.

Переваги:

- Посилює безпеку, запобігаючи доступу неавторизованих і скомпрометованих користувачів або пристроїв до важливих або критичних ресурсів.

- Забезпечує відповідність прав доступу користувачів і пристроїв нормативним вимогам організації.

- Покращує продуктивність, дозволяючи користувачам та пристроям швидко і легко отримувати доступ до необхідних ресурсів.

Сценарії застосування:

- Захист доступу до критично важливих додатків, баз даних і хмарних сервісів.

- Ефективне управління доступом віддалених співробітників і сторонніх постачальників.

- Забезпечення відповідності нормативним вимогам за рахунок суворого контролю доступу.

Висновок: IAM доповнює альтернативи VPN, забезпечуючи централізоване управління ідентифікацією та сувору автентифікацію. Хоча IAM і вирішує завдання контролю доступу, він не може безпосередньо замінити необхідність безпечного підключення до сервера, що забезпечується VPN.

6) Управление привилегированным доступом (PAM):

Система управління привілейованим доступом (PAM) призначена для захисту облікових записів, що мають розширений доступ до критичних систем і даних. Рішення PAM здійснюють контроль і моніторинг привілейованого доступу з метою запобігання доступу неавторизованих користувачів. Для обмеження доступу до конфіденційних даних у межах цієї стратегії використовують тонкий контроль доступу та доступ "точно у визначений термін".

Моніторинг у реальному часі та запис сеансів дають змогу відстежувати дії привілейованих користувачів, що допомагає IT-адміністраторам оперативно виявляти й усувати підозрілі дії. Впровадження PAM дає змогу організаціям захистити важливі сервери, бази даних і мережеві пристрої від несанкціонованого доступу та витоку даних.

Переваги:

- Знижує ризик витоку даних і людських помилок завдяки обмеженню доступу до привілейованих акаунтів і облікових даних.

- Забезпечує дотримання нормативних вимог за рахунок відповідності принципу найменших привілеїв, а також політикам і нормативним документам організації.

- Покращує продуктивність шляхом надання привілейованим користувачам або додаткам безпечного та ефективного доступу до необхідних їм ресурсів.

Сценарії застосування:

- Забезпечення адміністративного доступу до серверів, баз даних і мережевих пристроїв.

- Підвищення відповідності галузевим нормам і стандартам захисту інформації.

- Захист від витоку даних і несанкціонованого доступу до критичних активів.

Висновок: PAM є цінним доповненням до альтернатив VPN, оскільки посилює захист привілейованих облікових записів і критично важливих систем. Водночас він не забезпечує прямого доступу до мережі, необхідного для підключення до серверів без VPN.

7) Програмно-конфігуровані глобальні мережі (SD-WAN):

Програмно-конфігуровані глобальні мережі (SD-WAN) оптимізують продуктивність мережі завдяки інтелектуальній маршрутизації трафіку за різними мережевими з'єднаннями, такими як MPLS, широкосмугові мережі та LTE. На відміну від традиційних VPN, у яких весь трафік спрямовується через центральний шлюз, SD-WAN динамічно спрямовують трафік залежно від пріоритету застосунків, стану мережі та вимог користувачів.

Така динамічна маршрутизація трафіку забезпечує оптимальну продуктивність додатків навіть у віддалених точках. Крім того, SD-WAN економічно використовують кілька мережевих підключень, дозволяючи групам підключатися до публічних і приватних мереж без втрат у безпеці.

Переваги:

- Підвищує надійність за рахунок забезпечення резервування і відмовостійкості кожного каналу WAN.

- Покращує продуктивність за рахунок пріоритезації та прискорення критично важливих додатків і трафіку.

- Скорочує витрати за рахунок використання дешевших і доступніших WAN-каналів, таких як широкосмуговий Інтернет.

Сценарії застосування:

- Оптимізація продуктивності мережі для віддалених і філіальних офісів.

- Забезпечення безпечного та якісного доступу до хмарних додатків.

- Підтримка безперебійного зв'язку для віддалених співробітників.

Висновок: SD-WAN підвищують продуктивність мережі та є економічно ефективною заміною VPN. Однак вони не забезпечують такого ж рівня безпеки підключення серверів, як інші альтернативи VPN.

8) Уніфіковане управління кінцевими точками (UEM):

Unified Endpoint Management (UEM) — це такий собі центр управління для компаній. Він допомагає керувати і забезпечувати безпеку всіх видів пристроїв, таких як ноутбуки, телефони та планшети. Уявіть собі суперорганізовану систему, яка працює з рішеннями для управління мобільними пристроями (MDM) і мобільними додатками (MAM), підтримуючи безпеку і працездатність усіх елементів.

Адміністратори можуть застосовувати правила та налаштування безпеки для всіх пристроїв з єдиного центру управління, створюючи узгоджені заходи безпеки для віддалених та офісних пристроїв. UEM також пропонує такі функції, як віддалене стирання і шифрування для захисту конфіденційних даних на девайсах навіть у разі їхньої втрати або викрадення.

Переваги:

- Підтримка BYOD (bring your own device) дозволяє користувачам використовувати свої особисті пристрої в робочих цілях без шкоди для безпеки та конфіденційності.

- Підвищує зручність роботи користувачів, забезпечуючи послідовний і безперешкодний доступ до ресурсів на різних пристроях і платформах.

- Спрощує адміністрування завдяки зниженню складності та вартості управління кількома типами пристроїв і рішень.

Сценарії застосування:

- Керування та захист віддалених пристроїв, що використовуються віддаленими співробітниками.

- Забезпечення дотримання політик безпеки в середовищах "принеси свій власний пристрій" (BYOD).

- Захист конфіденційних даних і додатків, доступ до яких здійснюється з різних кінцевих пристроїв.

Висновок: UEM гарантує безпеку кінцевих пристроїв, але не розв'язує безпосередньо проблему мережевого доступу до серверів і не є повноцінною заміною VPN.

9) Інфраструктура віртуальних робочих столів (VDI) і Робочий стіл як послуга (DaaS):

VDI і DaaS надають безпечний віддалений доступ до віртуальних робочих столів, розміщених на серверах. Кожен користувач отримує унікальне ізольоване віртуальне робоче місце. Це підтримує збереження даних і додатків на сервері та знижує ймовірність втрати даних або несанкціонованого доступу.

VDI означає налаштування і роботу з віртуальними робочими столами в системах вашої організації, в той час як DaaS являє собою варіант "хмари", де хостинг і управління віртуальними робочими станціями на себе бере інша компанія.

VDI і DaaS дають змогу легко регулювати кількість віртуальних робочих станцій для віддаленої роботи. Їх можна додавати або видаляти в міру необхідності. При цьому централізоване управління спрощує оновлення програмного забезпечення та виправлення проблем безпеки. У результаті всі віртуальні комп'ютери мають єдині заходи безпеки.

Переваги:

- Посилює безпеку, оскільки всі дані зберігаються й обробляються на сервері, а не на локальному пристрої.

- Покращує продуктивність за рахунок передавання високоякісної графіки та звуку користувачам незалежно від пропускної спроможності мережі та можливостей пристрою.

- Підвищує масштабованість, даючи змогу організаціям додавати або видаляти віртуальні робочі столи в міру необхідності без шкоди для потужності та продуктивності сервера.

Сценарії застосування:

- Надання безпечного доступу до корпоративних робочих станцій для віддалених і мобільних співробітників.

- Підвищення безпеки даних за рахунок збереження конфіденційної інформації в серверному середовищі.

- Забезпечення швидкого та ефективного доступу до робочих станцій для тимчасових співробітників і підрядників.

Висновок:

VDI/DaaS — це цінний інструмент для забезпечення безпечного доступу до робочих станцій, а також ізоляції даних у сценаріях віддаленої роботи. При цьому він не замінює потреби в захищеному мережевому доступі та підключенні до сервера, що забезпечується VPN.

Таким чином, недоліки VPN призвели до появи безлічі альтернативних рішень, кожне з яких є унікальним ключем або доповненням до більш безпечного і швидкого з'єднання. Ці технології забезпечують безпеку даних, швидкість з'єднання і гнучкість роботи незалежно від місцезнаходження користувача.

Content

- Як працює VPN?

- Які ризики використання VPN?

- 1) Zero Trust Network Access (ZTNA):

- 2) Програмно-визначуваний периметр (SDP):

- 3) Remote Desktop Protocol (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Управління ідентифікацією та доступом (IAM):

- 6) Управление привилегированным доступом (PAM):

- 8) Уніфіковане управління кінцевими точками (UEM):

- 9) Інфраструктура віртуальних робочих столів (VDI) і Робочий стіл як послуга (DaaS):