Alternative za VPN za oddaljeni dostop

Navidezna zasebna omrežja (VPN) se v podjetjih pogosto uporabljajo za oddaljen dostop do notranjih aplikacij in podatkov. Vendar ima ta tehnologija kljub svoji priljubljenosti tudi pomanjkljivosti. Omrežja VPN so bila kritizirana, ker so ranljiva, premalo učinkovita in nezanesljiva, zaradi česar številne organizacije iščejo druge možnosti za varen oddaljen dostop. Namen tega članka je preučiti alternativne rešitve, ki učinkovito rešujejo ta vprašanja.

Kako deluje VPN

Navidezno zasebno omrežje (VPN) uporabnikom omogoča pošiljanje in prejemanje podatkov prek interneta prek zasebnih omrežij. Ko dostopate do interneta ali drugih spletnih virov, vaši podatki potujejo skozi šifriran virtualni tunel, ki ga ustvari omrežje VPN. Ta tunel vodi do oddaljenega strežnika, ki ga upravlja ponudnik VPN in se nahaja na drugi geografski lokaciji. Tako je vaš dejanski naslov IP prikrit in zdi se, kot da brskate po internetu z lokacije strežnika VPN.

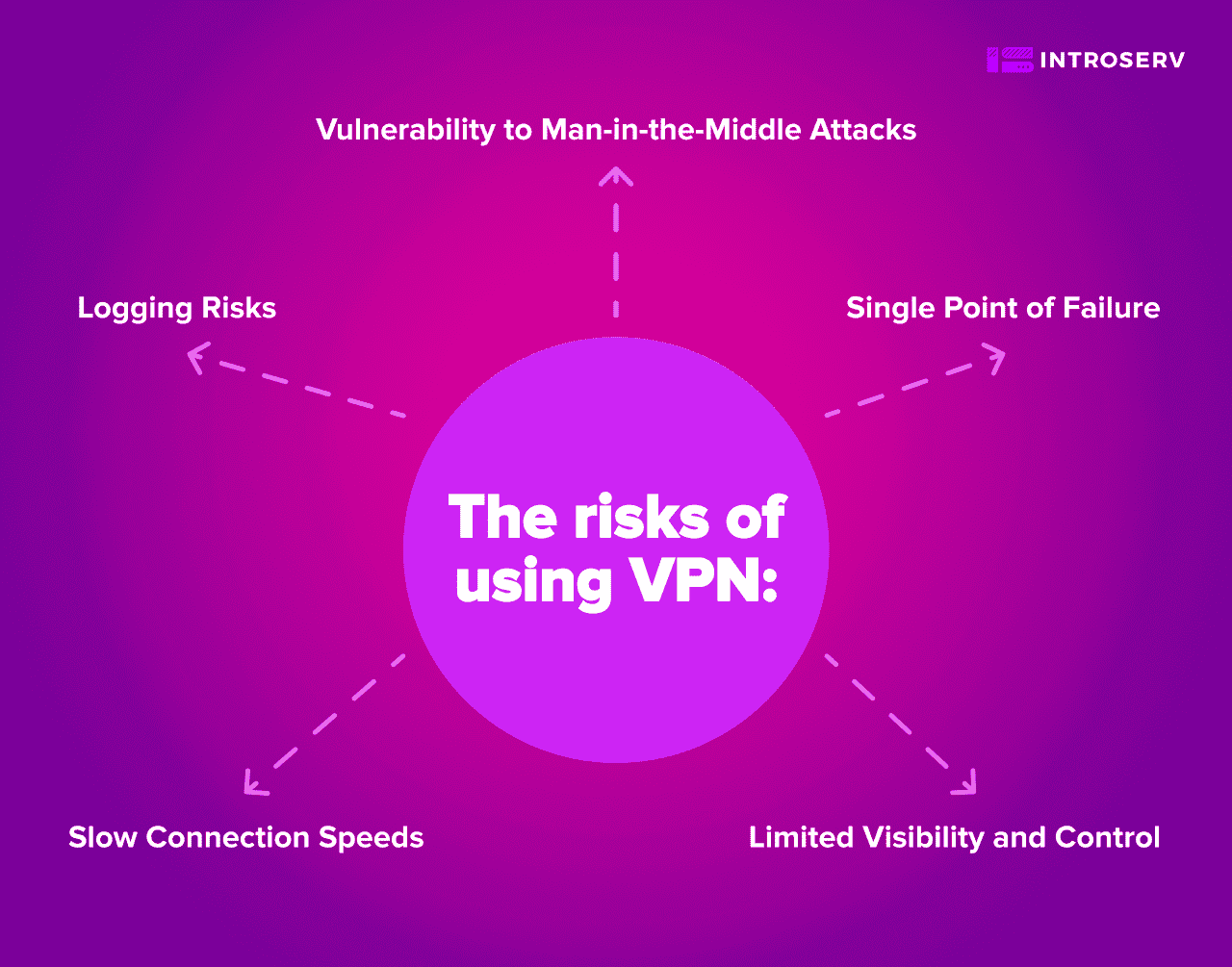

Kakšna so tveganja pri uporabi omrežja VPN?

Čeprav so omrežja VPN priljubljena izbira za oddaljen dostop, imajo določena tveganja in omejitve:

- ranljivost za napade tipa "človek sredi poti" (Man-in-the-Middle Attacks): Hekerji lahko prestrežejo in manipulirajo s podatki, ki se prenašajo prek omrežja VPN, ter tako ogrozijo njegovo varnost.

- Omejena vidljivost in nadzor: Pomanjkanje vidljivosti dejavnosti uporabnikov in omrežnega prometa v realnem času otežuje odkrivanje groženj.

- Počasne hitrosti povezave: Postopek šifriranja lahko upočasni prenos podatkov in delovanje aplikacij.

- Tveganja pri beleženju: Nekatera omrežja VPN lahko beležijo vaše spletne dejavnosti, kar ogroža vašo zasebnost in anonimnost.

- Enotna točka odpovedi: Osrednji strežnik VPN postane ena sama točka odpovedi, zato vsaka motnja vpliva na vse uporabnike.

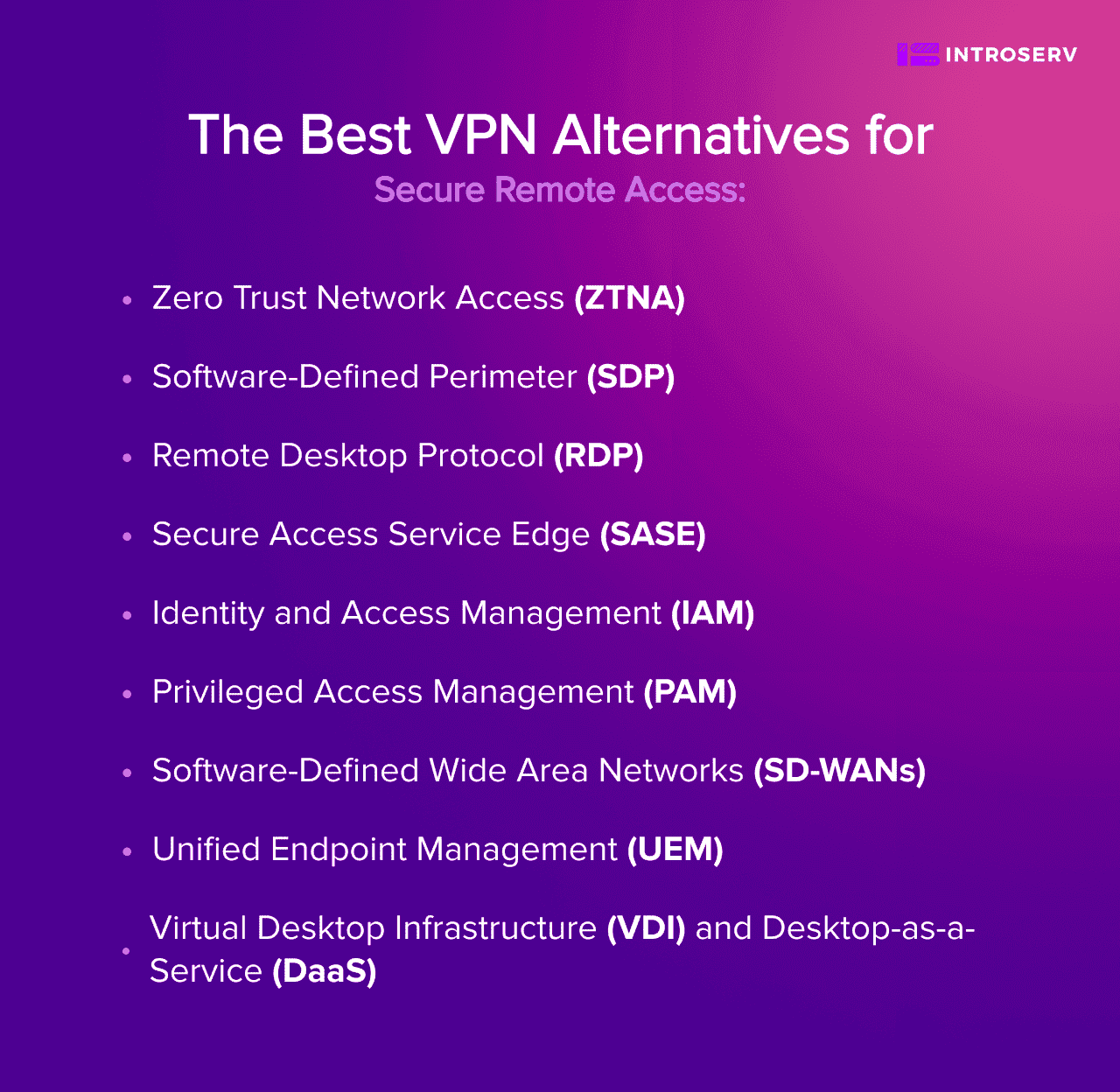

Najboljše alternative VPN za varen dostop na daljavo:

1) Dostop do omrežja brez zaupanja (Zero Trust Network Access - ZTNA):

Zero Trust Network Access (ZTNA) je sodoben varnostni pristop, ki zagotavlja, da lahko do določenih virov dostopajo samo pooblaščeni uporabniki in naprave. Za razliko od običajnih omrežij VPN, ki omogočajo širok dostop do omrežja, ZTNA sledi načelu "nikoli ne zaupaj, vedno preveri". To pomeni, da nobenemu uporabniku ali napravi ni samodejno zaupano, ne glede na njegovo lokacijo ali predhodni dostop. Ta pristop zmanjšuje možnosti nepooblaščenega vstopa in otežuje vdor v sistem.

ZTNA nenehno spremlja vedenje uporabnikov v realnem času in na podlagi dejavnosti prilagaja pravice dostopa. Pomaga hitro odkriti in obravnavati vsa sumljiva dejanja ter tako dodatno zaščititi omrežje in njegove vire.

Prednosti:

- Zmanjšuje površino za napade z omejevanjem izpostavljenosti omrežja in virov samo pooblaščenim uporabnikom in napravam

- Izboljša zmogljivost z optimizacijo omrežnega prometa in zmanjšanjem zakasnitev.

- Poenostavi upravljanje, saj odpravi potrebo po zapletenih konfiguracijah in posodobitvah VPN.

Primeri uporabe:

- Zagotavljanje varnega dostopa do ključnih poslovnih aplikacij za oddaljene zaposlene.

- Varovanje občutljivih podatkov in intelektualne lastnine pred nepooblaščenim dostopom.

- Omogočanje varnega dostopa za izvajalce in poslovne partnerje ob ohranjanju varnosti podatkov.

Razsodba: ZTNA učinkovito nadomešča VPN s pristopom, ki je usmerjen predvsem v varnost, z dostopom z najmanjšimi pravicami in stalnim spremljanjem. Zaradi osredotočenosti na proaktivne varnostne ukrepe je odlična izbira za podjetja in posameznike, ki delajo na daljavo.

2) Programsko definiran obod (SDP):

Programsko opredeljen obod (SDP) je varnostni model, ki sledi načelu "ničelnega zaupanja" in zagotavlja, da je dostop do omrežja odobren le preverjenim uporabnikom in napravam. Namesto izpostavljanja celotne površine omrežja, kot je to značilno za VPN, SDP uporablja bolj ciljno usmerjen pristop z ustvarjanjem mikroobmočij okoli posameznih aplikacij. To pomeni, da lahko uporabniki dostopajo le do določenih aplikacij, za katere so pooblaščeni, kar močno zmanjša tveganje nepooblaščenega dostopa. S politiko "zavrnitve vsega" SDP najprej blokira vse dostope, nato pa selektivno dodeljuje dovoljenja na podlagi identitete uporabnika in drugih dejavnikov.

Prednosti:

- Zmanjša izpostavljenost, saj skrije omrežje in vire pred nepooblaščenimi ali neavtentificiranimi uporabniki in napravami.

- Poveča nadzor, saj organizacijam omogoča, da opredelijo in uveljavijo granularne politike dostopa za vsako sredstvo.

- Zmanjša zapletenost, saj ne potrebuje odjemalcev, strežnikov ali tunelov VPN.

Primeri uporabe:

- Zagotavljanje varnega dostopa na daljavo za zaposlene, izvajalce in zunanje dobavitelje.

- Zaščita kritičnih aplikacij in podatkov pred morebitnimi vdori.

- Omogočanje varnega dostopa do virov v oblaku in aplikacij SaaS.

Sklep: SDP je odlična alternativa VPN, ki zagotavlja večjo varnost z granularnim nadzorom dostopa in manjšo izpostavljenostjo površine omrežja. Zaradi osredotočenosti na natančna dovoljenja za dostop je idealen za podjetja in delavce na daljavo.

3) Protokol oddaljenega namizja (RDP):

S protokolom RDP (Remote Desktop Protocol) lahko uporabniki varno dostopajo do svojega delovnega računalnika ali virtualnega stroja s katere koli oddaljene lokacije. Medtem ko omrežja VPN zagotavljajo širok dostop do omrežja, SDP pa uporabnike omejuje na pooblaščene aplikacije, RDP ustvari neposredno, usmerjeno povezavo do določenega potrebnega oddaljenega računalnika. Ta povezava omejuje tveganje nepooblaščenega vstopa, saj uporabniki komunicirajo le z določenim računalnikom in ne s celotnim omrežjem.

RDP omogoča ogled in interakcijo z namizjem strežnika, kot da bi sedeli pred njim. Poleg tega omogoča enostavno upravljanje in spremljanje uporabniških sej za nemoten in varen dostop do oddaljenega namizja.

Prednosti:

- Varčuje s pasovno širino, saj namesto celotnega podatkovnega toka prenaša le grafične spremembe na zaslonu.

- Omogoča večopravilnost, saj uporabniku omogoča izvajanje več aplikacij na oddaljenem računalniku, ne da bi to vplivalo na lokalni računalnik.

- Podpira več platform, saj uporabniku omogoča povezavo z oddaljenim računalnikom z operacijskim sistemom Windows, Linux ali Mac OS iz katere koli naprave.

Primeri uporabe:

- Omogočanje scenarijev dela na daljavo, kjer zaposleni potrebujejo dostop do svojih delovnih namizij.

- Zagotavljanje tehnične podpore in odpravljanje težav za oddaljene uporabnike.

- Omogočanje varnega dostopa do določenih virov v posameznih računalnikih brez odobritve celotnega dostopa do omrežja.

Razsodba: RDP je odlična rešitev za varen dostop do oddaljenega namizja in upravljanje. Čeprav ne more v celoti nadomestiti omrežja VPN za vse potrebe dostopa do celotnega omrežja, zagotavlja večjo varnost in učinkovitost za delavce na daljavo.

4) Secure Access Service Edge (SASE):

Varen dostop: Secure Access Service Edge (SASE) predstavlja celovit pristop, ki združuje omrežne in varnostne funkcije v oblaku. Namesto da bi se zanašal na lokalno strojno opremo in zapletene konfiguracije kot tradicionalni VPN, SASE izkorišča storitve v oblaku za zagotavljanje neposrednega in varnega dostopa do aplikacij in virov.

SASE poenostavlja upravljanje omrežja s centralizacijo varnostnih politik in nadzora, kar zmanjšuje potrebo po fizični strojni opremi in ročnih konfiguracijah. Ta metoda zagotavlja varne povezave in zaščito podatkov za oddaljene uporabnike ne glede na njihovo lokacijo.

Prednosti:

- Poveča razširljivost, saj organizacijam omogoča dodajanje ali odstranjevanje uporabnikov ali naprav, ne da bi to vplivalo na zmogljivost ali varnost omrežja.

- Izboljša preglednost z zagotavljanjem centraliziranega spremljanja in poročanja o omrežnih dejavnostih in varnostnih dogodkih.

- Poveča učinkovitost z zmanjšanjem operativnih stroškov in zapletenosti upravljanja več omrežnih in varnostnih rešitev.

Primeri uporabe:

- Zagotavljanje varnega dostopa do aplikacij in virov v oblaku za oddaljene zaposlene

- Izboljšanje varnosti za oddaljene podružnice in mobilne delavce.

- Omogočanje varnega dostopa do aplikacij SaaS in orodij za sodelovanje.

Sklep: SASE je zanesljiva rešitev, ki lahko učinkovito nadomesti tradicionalne mreže VPN za vire v oblaku ter izboljša zmogljivost omrežja in varnost oddaljenih delavcev in podjetij.

5) Upravljanje identitete in dostopa (IAM):

Identity and Access Management (IAM) je celovit okvir, ki se osredotoča na centralizirano upravljanje identitete in avtentikacijo uporabnikov. Glavni cilj IAM je zagotoviti, da lahko do določenih virov dostopajo le pooblaščeni uporabniki na podlagi svojih vlog in privilegijev. V ta namen IAM uporablja zanesljive mehanizme avtentikacije, kot je večfaktorska avtentikacija. Ta ukrep izboljša varnost s preverjanjem identitete uporabnikov pred odobritvijo dostopa.

IAM olajša nadzor dostopa z upravljanjem identitet uporabnikov na enem mestu. To poenostavi dodeljevanje in preklic dovoljenj za dostop, upravljanje uporabniških računov in njihovih privilegijev.

Prednosti:

- Izboljšuje varnost, saj nepooblaščenim ali kompromitiranim uporabnikom ali napravam preprečuje dostop do občutljivih ali kritičnih virov.

- Izboljša skladnost, saj zagotavlja, da so pravice dostopa uporabnikov in naprav usklajene s politikami in predpisi organizacije.

- Poveča produktivnost, saj uporabnikom in napravam omogoča hiter in enostaven dostop do virov, ki jih potrebujejo.

Primeri uporabe:

- Varovanje dostopa do kritičnih aplikacij, podatkovnih zbirk in storitev v oblaku.

- Učinkovito upravljanje uporabniškega dostopa za oddaljene zaposlene in dobavitelje tretjih oseb.

- Zagotavljanje skladnosti z regulativnimi zahtevami z vzdrževanjem strogega nadzora dostopa.

Sklep: IAM dopolnjuje alternative VPN z zagotavljanjem centraliziranega upravljanja identitet in močnega preverjanja pristnosti. Čeprav se ukvarja z nadzorom dostopa, ne nadomešča neposredno potrebe po varni povezljivosti s strežniki, ki jo zagotavljajo omrežja VPN.

6) Upravljanje privilegiranega dostopa (PAM):

Upravljanje privilegiranega dostopa (PAM) je namenjeno varovanju računov, ki imajo povečan dostop do kritičnih sistemov in podatkov. Rešitve PAM nadzorujejo in spremljajo privilegiran dostop, da nepooblaščenim uporabnikom preprečijo vstop. Strategija uporablja natančno določen nadzor dostopa in pravočasen dostop, da se omeji izpostavljenost občutljivim podatkom.

Spremljanje v realnem času in snemanje sej zagotavljata pregled nad dejavnostmi privilegiranih uporabnikov, s čimer skrbnikom IT pomagata takoj odkriti in obravnavati sumljive dejavnosti. Z uvedbo PAM organizacije zaščitijo pomembne strežnike, zbirke podatkov in omrežne naprave pred nepooblaščenim dostopom in vdori v podatke.

Prednosti:

- Zmanjšuje tveganje kršitev podatkov in človeških napak z omejevanjem izpostavljenosti in zlorabe privilegiranih računov in poverilnic.

- Izboljša skladnost, saj zagotavlja, da so pravice privilegiranega dostopa usklajene z načelom najmanjšega privilegija ter politikami in predpisi organizacije.

- Poveča produktivnost, saj privilegiranim uporabnikom ali aplikacijam omogoča varen in učinkovit dostop do virov, ki jih potrebujejo.

Primeri uporabe:

- Varovanje upravljalskega dostopa do strežnikov, podatkovnih zbirk in omrežnih naprav.

- Zagotavljanje skladnosti z industrijskimi predpisi in standardi za zaščito podatkov.

- Varovanje pred kršitvami podatkov in nepooblaščenim dostopom do kritičnih sredstev.

Razsodba: PAM je dragocen dodatek alternativam VPN, saj krepi varnost privilegiranih računov in kritičnih sistemov. Vendar ne ponuja neposrednega dostopa do omrežja, ki je potreben za povezavo s strežniki brez omrežja VPN.

7) Programsko opredeljena prostrana omrežja (SD-WAN):

Programsko opredeljena prostrana omrežja (SD-WAN) optimizirajo zmogljivost omrežja z inteligentnim usmerjanjem prometa prek različnih omrežnih povezav, kot so MPLS, širokopasovne povezave in LTE. Za razliko od tradicionalnih omrežij VPN, ki ves promet usmerjajo prek osrednjega prehoda, omrežja SD-WAN dinamično usmerjajo promet glede na prednostne naloge aplikacij, pogoje omrežja in zahteve uporabnikov.

To dinamično usmerjanje prometa zagotavlja optimalno zmogljivost aplikacij, tudi na oddaljenih lokacijah. Omrežja SD-WAN prav tako ekonomično uporabljajo več omrežnih povezav, kar skupinam omogoča uporabo javnih in zasebnih omrežij brez varnostnih vrzeli.

Prednosti:

- Izboljšajte zanesljivost z zagotavljanjem redundance in mehanizmov odpovedi za vsako povezavo WAN.

- Izboljšajte zmogljivost s prednostnim razvrščanjem in pospeševanjem kritičnih aplikacij in prometa.

- Zmanjšajte stroške z uporabo cenejših in bolj razpoložljivih povezav WAN, kot je širokopasovni internet.

Primeri uporabe:

- Optimizacija zmogljivosti omrežja za oddaljene in podružnične pisarne.

- Omogočanje varnega in kakovostnega dostopa do aplikacij v oblaku.

- Ohranjanje nemotene povezljivosti za oddaljene delavce.

Sklep: SD-WAN izboljšujejo zmogljivost omrežja in zagotavljajo stroškovno učinkovito alternativo tradicionalnim omrežjem VPN. Vendar pa ne zagotavljajo enake ravni varne povezljivosti s strežniki kot alternative VPN.

8) Enotno upravljanje končnih točk (UEM):

UEM (Unified Endpoint Management) je kot nadzorni center za podjetja. Pomaga jim upravljati in varovati vse vrste naprav, kot so prenosni računalniki, telefoni in tablični računalniki. Predstavlja si ga kot super organiziran sistem, ki sodeluje z rešitvami za upravljanje mobilnih naprav (MDM) in mobilnih aplikacij (MAM) ter zagotavlja, da je vse varno in dobro deluje.

Administratorji lahko uveljavljajo varnostna pravila in nastavitve za vse naprave iz enega nadzornega centra, kar zagotavlja dosledne varnostne ukrepe za naprave na daljavo in v službi. UEM ponuja tudi funkcije, kot sta brisanje na daljavo in šifriranje, s katerima zaščitite občutljive podatke v napravah, tudi če jih izgubite ali ukradete.

Prednosti:

- Podpira BYOD (bring your own device), saj uporabnikom omogoča uporabo osebnih naprav v službene namene, ne da bi pri tem ogrozili varnost ali zasebnost.

- Izboljša uporabniško izkušnjo z zagotavljanjem doslednega in nemotenega dostopa do virov v različnih napravah in na različnih platformah.

- Poenostavlja upravljanje, saj zmanjšuje zapletenost in stroške upravljanja več vrst naprav in rešitev.

Primeri uporabe:

- Upravljanje in varovanje oddaljenih naprav, ki jih uporabljajo delavci na daljavo.

- Uveljavljanje varnostnih pravilnikov za okolja, v katerih lahko uporabljate lastne naprave (BYOD).

- Zaščita občutljivih podatkov in aplikacij, do katerih se dostopa z različnih končnih točk.

Razsodba: UEM zagotavlja varnost končnih točk, vendar ne rešuje neposredno omrežnega dostopa do strežnikov in ne zagotavlja popolnega nadomestka za VPN.

9) Infrastruktura virtualnih namizij (VDI) in namizje kot storitev (DaaS):

Virtualna namizna infrastruktura(VDI) in namizje kot storitev (DaaS) zagotavljata varen oddaljen dostop do virtualiziranih namizij, ki gostujejo na strežnikih. Vsak uporabnik dobi edinstven in izoliran virtualni namizni prostor. Tako so njihovi podatki in aplikacije na strežniku varni, možnost izgube podatkov ali nepooblaščenega dostopa pa je manjša.

VDI pomeni vzpostavitev in upravljanje virtualnih namizij v sistemih vaše organizacije, medtem ko je DaaS kot možnost v oblaku, kjer drugo podjetje skrbi za gostovanje in upravljanje virtualnih namizij namesto vas.

VDI in DaaS omogočata enostavno prilagajanje števila virtualnih namizij za delo na daljavo. Po potrebi jih lahko dodajate ali odstranjujete. Centralizirano upravljanje poenostavi posodobitve programske opreme in varnostne popravke. Posledično so varnostni ukrepi dosledni na vseh navideznih namizjih.

Prednosti:

- Poveča se varnost, saj se vsi podatki shranjujejo in obdelujejo v strežniku in ne v lokalni napravi.

- Izboljša zmogljivost z zagotavljanjem visokokakovostne grafike in zvoka uporabnikom ne glede na njihovo pasovno širino omrežja ali zmogljivost naprave.

- Izboljša razširljivost, saj organizacijam omogoča dodajanje ali odstranjevanje virtualnih namizij po potrebi, ne da bi to vplivalo na zmogljivost ali delovanje strežnika.

Primeri uporabe:

- Zagotavljanje varnega dostopa do službenih namizij za oddaljene in mobilne delavce.

- Izboljšanje varnosti podatkov z ohranjanjem občutljivih informacij v strežniškem okolju.

- Omogočanje hitrega in učinkovitega zagotavljanja namiznih računalnikov za začasne delavce in pogodbenike.

Razsodba:

VDI/DaaS je dragoceno orodje za varen dostop do namizij in izolacijo podatkov v scenarijih dela na daljavo. Vendar ne nadomesti potrebe po varnem omrežnem dostopu in povezljivosti s strežniki, ki jo zagotavljajo omrežja VPN.

Pomanjkljivosti omrežij VPN so tako spodbudile porast alternativnih rešitev, od katerih je vsaka edinstven ključ ali dodatek za odklepanje varnejše in hitrejše povezave. S temi rešitvami bodo vaši podatki varni, povezava hitra, delo pa prilagodljivo, ne glede na to, kje ste.

Content

- Kako deluje VPN

- Kakšna so tveganja pri uporabi omrežja VPN?

- Najboljše alternative VPN za varen dostop na daljavo:

- 1) Dostop do omrežja brez zaupanja (Zero Trust Network Access - ZTNA):

- 2) Programsko definiran obod (SDP):

- 3) Protokol oddaljenega namizja (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Upravljanje identitete in dostopa (IAM):

- 6) Upravljanje privilegiranega dostopa (PAM):

- 7) Programsko opredeljena prostrana omrežja (SD-WAN):

- 8) Enotno upravljanje končnih točk (UEM):

- 9) Infrastruktura virtualnih namizij (VDI) in namizje kot storitev (DaaS):