Czym jest bezpieczeństwo w chmurze i jego zalety

Zabezpieczenie środowiska chmury ma ogromne znaczenie dla ochrony wrażliwych danych, aplikacji i infrastruktury przed cyberzagrożeniami. Jest to istotny aspekt, który należy wziąć pod uwagę w przypadku organizacji korzystających z usług przetwarzania w chmurze, niezależnie od tego, czy jest to infrastruktura jako usługa (IaaS), platforma jako usługa (PaaS), czy oprogramowanie jako usługa (SaaS). W tym artykule zagłębimy się w sferę bezpieczeństwa w chmurze, podkreślając jego znaczenie i korzyści, jakie oferuje firmom i osobom fizycznym we wszystkich skalach.

Zrozumienie bezpieczeństwa w chmurze

Zarządzanie ryzykiem w chmurze służy jako podzbiór cyberbezpieczeństwa, specjalnie dostosowany do unikalnych wymagań bezpieczeństwa i wyzwań związanych ze środowiskami przetwarzania w chmurze. Obejmuje ono szeroki zakres środków mających na celu ochronę środowisk chmurowych przed niezliczonymi zagrożeniami, w tym hakerami, złośliwym oprogramowaniem, oprogramowaniem ransomware, atakami typu "odmowa usługi", naruszeniami danych i ryzykiem wewnętrznym. Bezpieczeństwo informacji koncentruje się na ochronie zarówno podstawowej infrastruktury chmury, jak i znajdujących się w niej danych i aplikacji.

Jak to działa?

Aby zapewnić kompleksowe bezpieczeństwo w chmurze, stosuje się połączenie najnowocześniejszych technologii, praktyk i zasad. Oto przegląd tego, jak działa ochrona danych:

Ochrona infrastruktury:

Dostawcy usług w chmurze biorą na siebie odpowiedzialność za wzmocnienie podstawowej infrastruktury, w której znajdują się usługi w chmurze. Wdrażają solidne środki bezpieczeństwa fizycznego, obejmujące kontrolę dostępu do centrów danych, systemy nadzoru i zabezpieczenia środowiskowe w celu zapewnienia ochrony obiektów fizycznych. Co więcej, starannie zarządzają i zabezpieczają infrastrukturę sieciową łączącą te usługi w chmurze.

Uwierzytelnianie i kontrola dostępu:

Bezpieczeństwo w chmurze płynnie integruje mechanizmy uwierzytelniania i kontroli dostępu w celu przyznania dostępu wyłącznie upoważnionym osobom. Obejmuje to stosowanie solidnych metod uwierzytelniania, takich jak hasła, uwierzytelnianie wieloskładnikowe (MFA) i biometria. Dodatkowo, kontrola dostępu oparta na rolach (RBAC) jest wdrażana w celu skutecznego zarządzania uprawnieniami użytkowników, ograniczając w ten sposób dostęp do wrażliwych danych i zasobów.

Bezpieczeństwo danych:

Bezpieczeństwo w chmurze kładzie duży nacisk na ochronę danych zarówno podczas przechowywania, jak i przesyłania. Techniki szyfrowania są szeroko stosowane w celu zabezpieczenia danych, czyniąc je nieczytelnymi dla nieautoryzowanych podmiotów. Rozwiązania bezpieczeństwa często oferują opcje szyfrowania, w tym szyfrowanie na poziomie pamięci masowej i protokoły szyfrowania, takie jak SLS / TLS dla danych w tranzycie.

Wykrywanie zagrożeń i zapobieganie im:

Bezpieczeństwo w chmurze obejmuje szereg środków mających na celu wykrywanie i udaremnianie zagrożeń bezpieczeństwa. Systemy wykrywania i zapobiegania włamaniom (IDS/IPS) aktywnie monitorują ruch sieciowy, szybko identyfikując i reagując na potencjalne włamania lub ataki. Ponadto narzędzia do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) analizują dzienniki i zdarzenia, umożliwiając wykrywanie podejrzanych działań. Wykorzystując algorytmy analizy zagrożeń i uczenia maszynowego, dostawcy usług w chmurze stale identyfikują i łagodzą pojawiające się zagrożenia.

Zarządzanie podatnościami:

Regularne skanowanie i ocena zasobów w chmurze są integralną częścią bezpieczeństwa chmury, umożliwiając identyfikację luk w zabezpieczeniach. Stosując narzędzia i praktyki zarządzania podatnościami, słabe punkty bezpieczeństwa są skutecznie wykrywane i naprawiane. Obejmuje to terminowe stosowanie poprawek w celu wyeliminowania znanych luk w systemach operacyjnych, oprogramowaniu i oprogramowaniu układowym.

Monitorowanie i rejestrowanie zabezpieczeń:

Ciągłe monitorowanie środowisk chmurowych jest kluczowym aspektem bezpieczeństwa chmury. Najnowocześniejsze narzędzia do monitorowania bezpieczeństwa skrupulatnie śledzą i analizują działania w środowisku chmury, generując alerty o wszelkich podejrzanych zachowaniach lub próbach nieautoryzowanego dostępu. Szczegółowe dzienniki i ścieżki audytu są utrzymywane, ułatwiając analizę, audyty zgodności i skuteczne reagowanie na incydenty.

Zgodność i zarządzanie:

Przestrzeganie przepisów branżowych i wymogów zgodności jest kluczowym elementem bezpieczeństwa w chmurze. Dostawcy usług w chmurze aktywnie oferują certyfikaty zgodności i funkcje, które pomagają organizacjom w spełnianiu rygorystycznych standardów regulacyjnych. Ponadto wyposażają firmy w narzędzia i mechanizmy kontroli umożliwiające skuteczne zarządzanie danymi, ochronę prywatności i zarządzanie dostępem.

Reagowanie na incydenty i odzyskiwanie danych:

Kompleksowe bezpieczeństwo w chmurze obejmuje solidne plany i procedury reagowania na incydenty, aby skutecznie reagować na naruszenia bezpieczeństwa lub incydenty. Dedykowane zespoły reagowania na incydenty ponoszą odpowiedzialność za wykrywanie, powstrzymywanie i łagodzenie zagrożeń bezpieczeństwa. Ponadto dostawcy usług często rozszerzają usługi tworzenia kopii zapasowych i odzyskiwania po awarii, zapewniając odporność danych i szybkie odzyskiwanie w przypadku utraty danych lub awarii systemu.

Bezpieczeństwo w chmurze działa jako wspólna odpowiedzialność dostawcy chmury i klienta. Podczas gdy dostawcy usług zabezpieczają podstawową infrastrukturę, klienci ponoszą odpowiedzialność za zabezpieczenie swoich aplikacji, danych, dostępu użytkowników i konfiguracji w środowisku chmury.

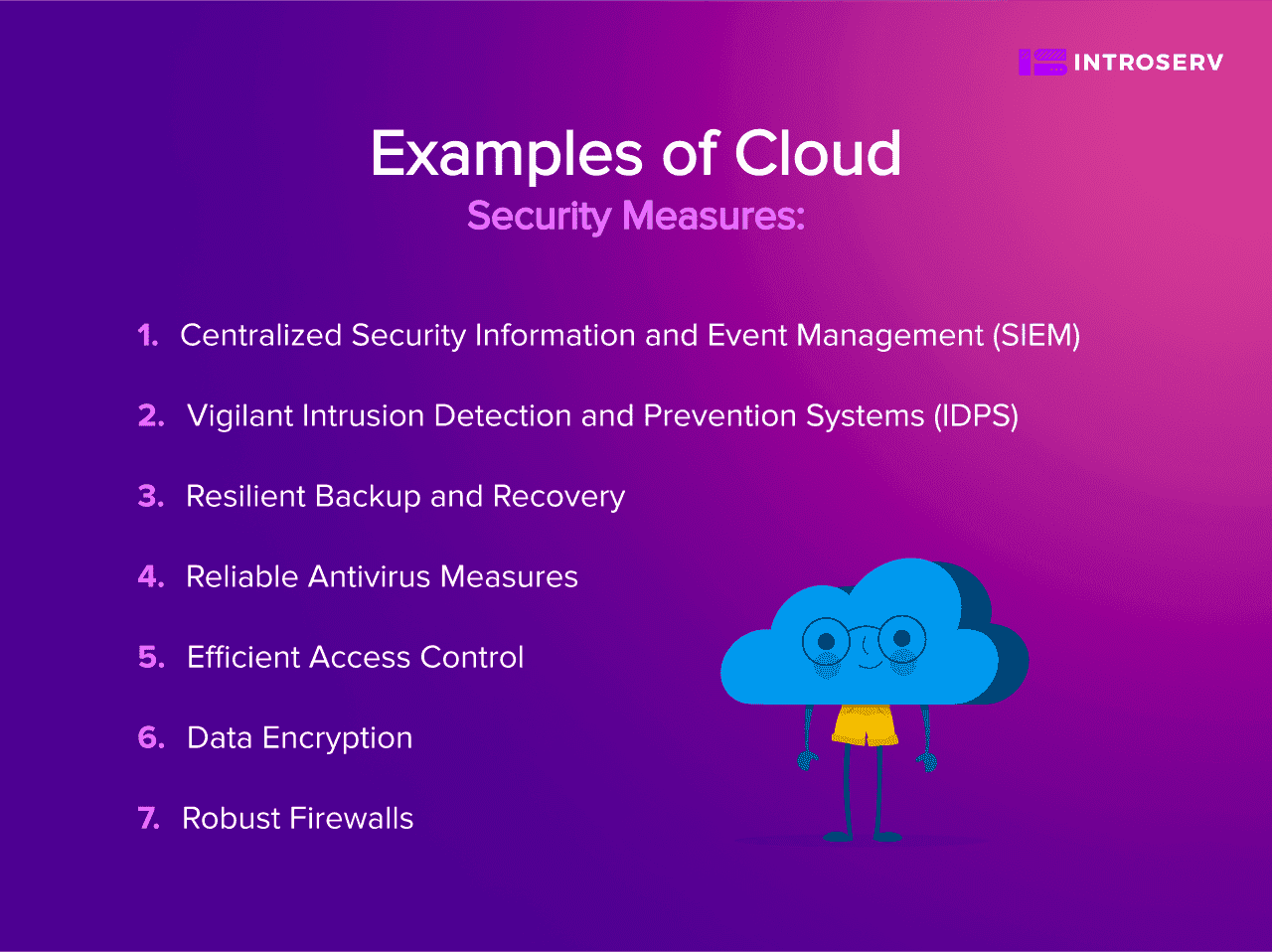

Przykłady środków bezpieczeństwa w chmurze:

Aby zapewnić solidne bezpieczeństwo w chmurze, można zastosować różne podejścia i narzędzia, dostosowane do konkretnych wymagań i poziomów ochrony. Oto kilka przykładów zabezpieczeń w chmurze:

Szyfrowanie danych:

Szyfrowanie stanowi podstawowy filar bezpieczeństwa, przekształcając dane w niemożliwy do rozszyfrowania format przy użyciu algorytmów szyfrowania i kluczy kryptograficznych. Ta potężna technika wzmacnia wrażliwe informacje przechowywane w chmurze, czyniąc je praktycznie niedostępnymi i niezrozumiałymi dla nieupoważnionych osób. Szyfrowanie może być stosowane zarówno do danych w spoczynku, takich jak przechowywane pliki i bazy danych, jak i danych w tranzycie, w tym informacji wymienianych między klientami a serwerami w chmurze.

Skuteczna kontrola dostępu:

Wdrożenie rygorystycznej kontroli dostępu ma kluczowe znaczenie dla utrzymania integralności zasobów w chmurze. Obejmuje to solidne uwierzytelnianie użytkowników, zasady autoryzacji i kontrolę dostępu opartą na rolach (RBAC), które ograniczają uprawnienia w oparciu o wcześniej zdefiniowane role i obowiązki. Środki te zapewniają, że tylko upoważnione osoby lub grupy mogą uzyskać dostęp do zasobów w chmurze i wchodzić z nimi w interakcje, zmniejszając ryzyko nieautoryzowanego dostępu.

Solidne zapory sieciowe:

Zapory sieciowe służą jako bariery ochronne między sieciami wewnętrznymi i zewnętrznymi, skrupulatnie filtrując przychodzący i wychodzący ruch sieciowy. Monitorują i filtrują przychodzący i wychodzący ruch sieciowy, chroniąc usługi i aplikacje w chmurze przed potencjalnymi zagrożeniami. Analizując pakiety danych i egzekwując zasady bezpieczeństwa, zapory sieciowe blokują złośliwy ruch i nieautoryzowane próby dostępu, wzmacniając ochronę zasobów w chmurze.

Niezawodne środki antywirusowe:

Solidne oprogramowanie antywirusowe jest niezbędne do wykrywania i zapobiegania złośliwemu oprogramowaniu, które może zagrozić integralności i poufności danych w chmurze. Skanując pliki, aplikacje i systemy, rozwiązania antywirusowe identyfikują i eliminują wirusy, robaki, trojany i inne złośliwe oprogramowanie. Zapewnia to ciągłe bezpieczeństwo infrastruktury chmury i zmniejsza ryzyko rozprzestrzeniania się złośliwego oprogramowania.

Odporne tworzenie kopii zapasowych i odzyskiwanie danych:

Wdrożenie solidnych strategii tworzenia kopii zapasowych i odzyskiwania danych stanowi istotny aspekt bezpieczeństwa chmury, zapewniając dostępność i integralność danych. Regularne kopie zapasowe danych i konfiguracji systemu są starannie tworzone i przechowywane w oddzielnych lokalizacjach, chroniąc przed przypadkową utratą danych, awariami sprzętu, klęskami żywiołowymi lub cyberatakami. Poprzez rutynowe testowanie planów tworzenia kopii zapasowych i odzyskiwania danych, organizacje mogą ustalić ich skuteczność i zagwarantować pomyślne przywrócenie danych i systemów w razie potrzeby.

Czujne systemy wykrywania i zapobiegania włamaniom (IDPS):

Narzędzia IDPS aktywnie monitorują ruch sieciowy i systemy w poszukiwaniu podejrzanych działań lub potencjalnych naruszeń bezpieczeństwa. Szybko identyfikując próby nieautoryzowanego dostępu, anomalie i znane wzorce ataków w czasie rzeczywistym, narzędzia IDPS wzmacniają ochronę danych. Systemy te proaktywnie wykrywają i zapobiegają włamaniom, zapewniając dodatkową warstwę ochrony środowiskom chmurowym.

Scentralizowane zarządzanie informacjami i zdarzeniami bezpieczeństwa (SIEM):

Systemy SIEM agregują i analizują dane dzienników z różnych źródeł w infrastrukturze chmury, zapewniając scentralizowany wgląd w zdarzenia bezpieczeństwa. Korelując i analizując te dane, narzędzia SIEM identyfikują anomalie i potencjalne incydenty bezpieczeństwa, generując alerty lub powiadomienia. Ułatwia to proaktywne reagowanie na incydenty i umożliwia organizacjom przeprowadzenie dokładnej analizy kryminalistycznej w razie potrzeby.

Korzyści z bezpieczeństwa w chmurze:

Wykorzystanie mocy chmury obliczeniowej wiąże się z wieloma korzyściami zarówno dla osób fizycznych, jak i organizacji. Poniżej przedstawiamy korzyści, które można osiągnąć dzięki solidnym środkom ochrony danych:

1. Zwiększona ochrona danych:

Środki, takie jak szyfrowanie i kontrola dostępu, zapewniają ochronę informacji zarówno w spoczynku, jak i podczas przesyłania. Znacząco zmniejsza to ryzyko naruszenia danych i nieautoryzowanego dostępu do poufnych informacji.

2. Zwiększona niezawodność i dostępność:

Dostawcy usług w chmurze dokonują znacznych inwestycji w infrastrukturę i najnowocześniejsze technologie, gwarantując podwyższony poziom niezawodności i dostępności. Korzystając z zabezpieczeń chmury, można cieszyć się korzyściami płynącymi z odpornych centrów danych, nadmiarowych środków i możliwości odzyskiwania danych po awarii. Przekłada się to na dłuższy czas działania usług i płynną ciągłość.

3. Skalowalność i elastyczność:

Dostosowane do zmieniających się potrzeb firm, rozwiązania bezpieczeństwa w chmurze posiadają nieodłączną skalowalność. Można bez wysiłku zwiększać ich możliwości w zakresie bezpieczeństwa wraz ze wzrostem wymagań, unikając konieczności znacznych inwestycji w sprzęt lub oprogramowanie z góry

4. Efektywność kosztowa:

Bezpieczeństwo sieci uwalnia organizacje od ciężaru utrzymywania i aktualizowania lokalnej infrastruktury bezpieczeństwa. Dostawcy usług w chmurze biorą na siebie odpowiedzialność za zarządzanie, utrzymanie i aktualizację systemów bezpieczeństwa, co przekłada się na oszczędności związane ze sprzętem, licencjami na oprogramowanie i dedykowanym personelem bezpieczeństwa IT.

5. Wiedza specjalistyczna i ciągłe monitorowanie:

Dostawcy usług w chmurze zatrudniają dedykowane zespoły ds. bezpieczeństwa z doświadczeniem w zarządzaniu i monitorowaniu środowisk chmurowych. Gwarantuje to, że środki bezpieczeństwa są stale aktualizowane i ulepszane, aby skutecznie zwalczać pojawiające się zagrożenia.

6. Usprawniona zgodność z przepisami:

Dostawcy usług bezpieczeństwa w chmurze często oferują ramy zgodności i certyfikaty, które pomagają organizacjom spełnić specyficzne dla branży wymogi regulacyjne. Często obejmują one standardy i przepisy branżowe, takie jak RODO, HIPAA, PCI DSS i ISO. Wykorzystując te ramy, można usprawnić swoje wysiłki w zakresie zgodności i wykazać przestrzeganie zasad bezpieczeństwa.

Podsumowując, wdrożenie solidnych środków bezpieczeństwa w chmurze ma kluczowe znaczenie dla zapewnienia ochrony i integralności danych, aplikacji i infrastruktury w ramach usług przetwarzania w chmurze. Nadając priorytet bezpieczeństwu informacji, organizacje mogą wykorzystać liczne korzyści oferowane przez chmurę obliczeniową, jednocześnie ograniczając ryzyko związane z naruszeniami danych, nieautoryzowanym dostępem i pojawiającymi się zagrożeniami.