Alternatywy dla VPN dla zdalnego dostępu

Wirtualne sieci prywatne (VPN) są powszechnie wykorzystywane przez firmy do zdalnego dostępu do wewnętrznych aplikacji i danych. Jednak pomimo swojej popularności, technologia ta ma swoje wady. Sieci VPN są krytykowane za podatność na ataki, niską wydajność i brak bezpieczeństwa, co prowadzi wiele organizacji do poszukiwania innych opcji bezpiecznego dostępu zdalnego. Niniejszy artykuł ma na celu zbadanie alternatywnych rozwiązań, które skutecznie rozwiązują te kwestie.

Jak działa VPN?

Wirtualna sieć prywatna (VPN) umożliwia użytkownikom wysyłanie i odbieranie danych przez Internet za pośrednictwem sieci prywatnych. Gdy uzyskujesz dostęp do Internetu lub innych zasobów online, Twoje dane przechodzą przez zaszyfrowany wirtualny tunel utworzony przez VPN. Tunel ten prowadzi do zdalnego serwera obsługiwanego przez dostawcę VPN, znajdującego się w innej lokalizacji geograficznej. W rezultacie rzeczywisty adres IP użytkownika jest maskowany i wydaje się, że przegląda on Internet z lokalizacji serwera VPN.

Jakie są zagrożenia związane z korzystaniem z VPN?

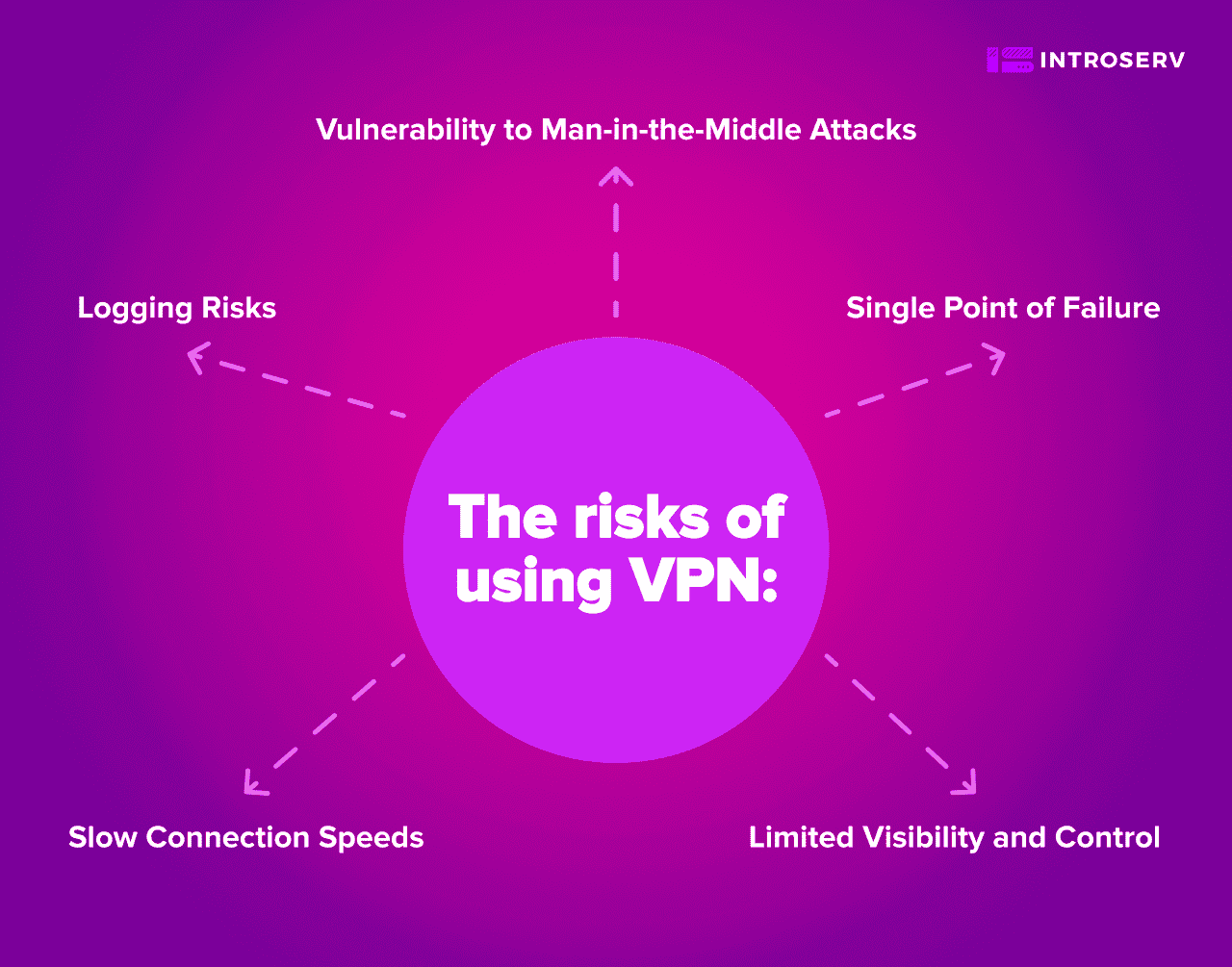

Chociaż sieci VPN są popularnym wyborem do zdalnego dostępu, wiążą się z nimi pewne zagrożenia i ograniczenia:

- Podatność na ataki typu Man-in-the-Middle: Hakerzy mogą przechwytywać i manipulować danymi przesyłanymi przez VPN, naruszając ich bezpieczeństwo.

- Ograniczona widoczność i kontrola: Brak wglądu w czasie rzeczywistym w działania użytkowników i ruch sieciowy utrudnia wykrywanie zagrożeń.

- Niska prędkość połączenia: Proces szyfrowania może spowolnić transmisję danych i wydajność aplikacji.

- Ryzyko rejestrowania: Niektóre sieci VPN mogą rejestrować aktywność użytkownika w Internecie, naruszając jego prywatność i anonimowość.

- Pojedynczy punkt awarii: Centralny serwer VPN staje się pojedynczym punktem awarii, więc wszelkie zakłócenia mają wpływ na wszystkich użytkowników.

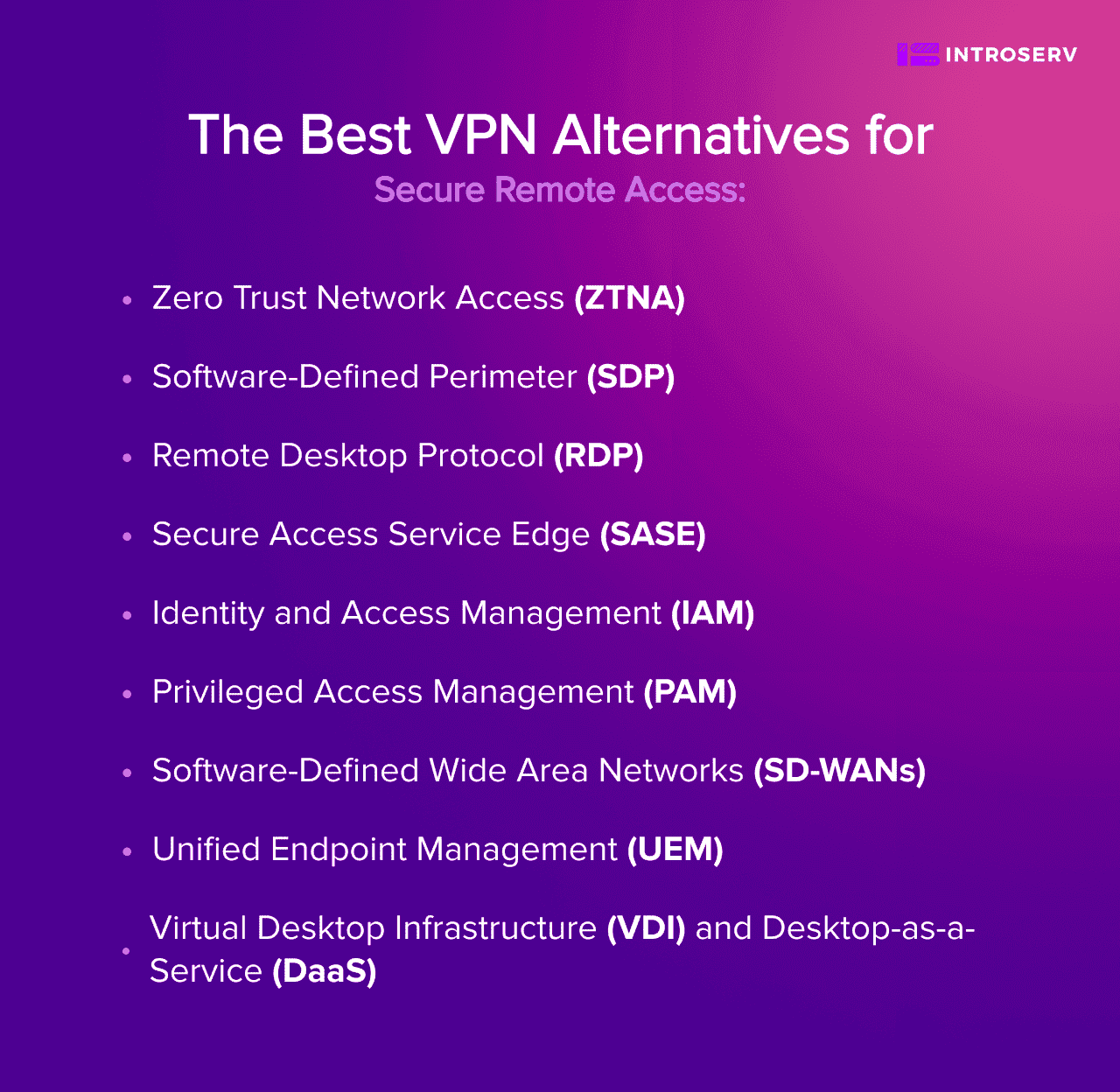

Najlepsze alternatywy VPN dla bezpiecznego dostępu zdalnego:

1) Zero Trust Network Access (ZTNA):

Zero Trust Network Access (ZTNA) to nowoczesne podejście do bezpieczeństwa, które gwarantuje, że tylko autoryzowani użytkownicy i urządzenia mogą uzyskać dostęp do określonych zasobów. W przeciwieństwie do tradycyjnych sieci VPN, które zapewniają szeroki dostęp do sieci, ZTNA kieruje się zasadą "nigdy nie ufaj, zawsze weryfikuj". Oznacza to, że żaden użytkownik ani urządzenie nie jest automatycznie zaufane, pomimo ich lokalizacji lub wcześniejszego dostępu. Takie podejście zmniejsza szanse na nieautoryzowane wejście i utrudnia naruszenie systemu.

ZTNA stale monitoruje zachowanie użytkowników w czasie rzeczywistym i dostosowuje uprawnienia dostępu na podstawie ich aktywności. Pomaga szybko wykrywać i reagować na wszelkie podejrzane działania, dodatkowo chroniąc sieć i jej zasoby.

Korzyści:

- Zmniejsza powierzchnię ataku poprzez ograniczenie ekspozycji sieci i zasobów tylko do autoryzowanych użytkowników i urządzeń

- Poprawia wydajność poprzez optymalizację ruchu sieciowego i zmniejszenie opóźnień.

- Upraszcza zarządzanie, eliminując potrzebę skomplikowanych konfiguracji i aktualizacji VPN.

Przypadki użycia:

- Zapewnienie bezpiecznego dostępu do krytycznych aplikacji biznesowych dla pracowników zdalnych.

- Ochrona wrażliwych danych i własności intelektualnej przed nieautoryzowanym dostępem.

- Umożliwienie bezpiecznego dostępu dla kontrahentów i partnerów biznesowych przy jednoczesnym zachowaniu bezpieczeństwa danych.

Werdykt: ZTNA skutecznie zastępuje VPN, przyjmując podejście oparte na bezpieczeństwie z dostępem o najmniejszych uprawnieniach i ciągłym monitorowaniem. Koncentracja na proaktywnych środkach bezpieczeństwa sprawia, że jest to doskonały wybór dla firm i osób pracujących zdalnie.

2) Software-Defined Perimeter (SDP):

Software-Defined Perimeter (SDP) to model bezpieczeństwa, który opiera się na zasadzie "zero zaufania", aby zapewnić dostęp do sieci tylko zweryfikowanym użytkownikom i urządzeniom. Zamiast ujawniać całą powierzchnię sieci, jak w przypadku VPN, SDP przyjmuje bardziej ukierunkowane podejście, tworząc mikro-zasięgi wokół poszczególnych aplikacji. Oznacza to, że użytkownicy mogą uzyskać dostęp tylko do określonych aplikacji, do których są upoważnieni, co znacznie zmniejsza ryzyko nieautoryzowanego dostępu. Dzięki polityce "deny-all", SDP zaczyna od zablokowania całego dostępu, a następnie selektywnie przyznaje uprawnienia w oparciu o tożsamość użytkownika i inne czynniki.

Korzyści:

- Minimalizuje ekspozycję poprzez ukrywanie sieci i zasobów przed nieautoryzowanymi lub nieuwierzytelnionymi użytkownikami i urządzeniami.

- Zwiększa kontrolę, umożliwiając organizacjom definiowanie i egzekwowanie szczegółowych zasad dostępu dla każdego zasobu.

- Zmniejsza złożoność, eliminując potrzebę klientów VPN, serwerów lub tuneli.

Przypadki użycia:

- Zapewnienie bezpiecznego zdalnego dostępu dla pracowników, wykonawców i dostawców zewnętrznych.

- Ochrona krytycznych aplikacji i danych przed potencjalnymi naruszeniami.

- Ułatwianie bezpiecznego dostępu do zasobów w chmurze i aplikacji Saas.

Werdykt: SDP to doskonała alternatywa dla VPN, oferująca zwiększone bezpieczeństwo dzięki szczegółowej kontroli dostępu i zmniejszonej ekspozycji powierzchni sieci. Koncentracja na precyzyjnych uprawnieniach dostępu sprawia, że jest to idealne rozwiązanie dla firm i pracowników zdalnych.

3) Protokół pulpitu zdalnego (RDP):

Dzięki protokołowi pulpitu zdalnego (RDP) użytkownicy mogą bezpiecznie uzyskać dostęp do swojego komputera roboczego lub maszyny wirtualnej z dowolnej lokalizacji zdalnej. Podczas gdy VPN zapewniają szeroki dostęp do sieci, a SDP ogranicza użytkowników do autoryzowanych aplikacji, RDP tworzy bezpośrednie, ukierunkowane połączenie z konkretną potrzebną maszyną zdalną. Takie połączenie ogranicza ryzyko nieautoryzowanego wejścia, ponieważ użytkownicy wchodzą w interakcję tylko z wyznaczoną maszyną, a nie z całą siecią.

RDP umożliwia przeglądanie i interakcję z pulpitem serwera tak, jakbyś siedział przed nim. Ponadto oferuje łatwe zarządzanie i monitorowanie sesji użytkowników, zapewniając płynny i bezpieczny dostęp do pulpitu zdalnego.

Korzyści:

- Oszczędność pasma dzięki przesyłaniu tylko zmian graficznych na ekranie, a nie całego strumienia danych.

- Umożliwia wielozadaniowość, pozwalając użytkownikowi na uruchamianie wielu aplikacji na komputerze zdalnym bez wpływu na komputer lokalny.

- Obsługuje wiele platform, umożliwiając użytkownikowi łączenie się ze zdalnym komputerem z systemem Windows, Linux lub Mac OS z dowolnego urządzenia.

Przypadki użycia:

- Umożliwienie scenariuszy pracy zdalnej, w których pracownicy potrzebują dostępu do swoich pulpitów roboczych.

- Zapewnienie wsparcia technicznego i rozwiązywanie problemów dla użytkowników zdalnych.

- Umożliwienie bezpiecznego dostępu do określonych zasobów na poszczególnych komputerach bez przyznawania pełnego dostępu do sieci.

Werdykt: RDP to świetne rozwiązanie do bezpiecznego zdalnego dostępu do pulpitu i zarządzania nim. Chociaż nie może w pełni zastąpić VPN dla wszystkich potrzeb związanych z dostępem w całej sieci, oferuje większe bezpieczeństwo i wydajność dla pracowników zdalnych.

4) Secure Access Service Edge (SASE):

Secure Access Service Edge (SASE) reprezentuje kompleksowe podejście, które łączy funkcje sieciowe i bezpieczeństwa w chmurze. Zamiast polegać na lokalnym sprzęcie i złożonych konfiguracjach, takich jak tradycyjne sieci VPN, SASE wykorzystuje usługi oparte na chmurze, aby zapewnić bezpośredni i bezpieczny dostęp do aplikacji i zasobów.

SASE upraszcza zarządzanie siecią poprzez centralizację zasad bezpieczeństwa i kontroli, zmniejszając potrzebę fizycznego sprzętu i ręcznych konfiguracji. Metoda ta zapewnia bezpieczne połączenia i ochronę danych dla użytkowników zdalnych, niezależnie od ich lokalizacji.

Korzyści:

- Zwiększa skalowalność, umożliwiając organizacjom dodawanie lub usuwanie użytkowników lub urządzeń bez wpływu na wydajność lub bezpieczeństwo sieci.

- Poprawia widoczność, zapewniając scentralizowane monitorowanie i raportowanie aktywności sieciowej i zdarzeń związanych z bezpieczeństwem.

- Zwiększa wydajność poprzez zmniejszenie kosztów operacyjnych i złożoności zarządzania wieloma rozwiązaniami sieciowymi i bezpieczeństwa.

Przypadki użycia:

- Zapewnienie bezpiecznego dostępu do aplikacji i zasobów opartych na chmurze dla pracowników zdalnych

- Zwiększenie bezpieczeństwa zdalnych oddziałów i pracowników mobilnych.

- Ułatwienie bezpiecznego dostępu do aplikacji SaaS i narzędzi do współpracy.

Werdykt: SASE to solidne rozwiązanie, które może skutecznie zastąpić tradycyjne sieci VPN dla zasobów opartych na chmurze, oferując lepszą wydajność sieci i bezpieczeństwo dla pracowników zdalnych i firm.

5) Zarządzanie tożsamością i dostępem (IAM):

Zarządzanie tożsamością i dostępem (IAM) to kompleksowa struktura, która koncentruje się na centralizacji zarządzania tożsamością użytkowników i uwierzytelnianiu. Głównym celem IAM jest zapewnienie, że tylko autoryzowani użytkownicy mogą uzyskać dostęp do określonych zasobów w oparciu o ich role i uprawnienia. Aby to osiągnąć, IAM wykorzystuje solidne mechanizmy uwierzytelniania, takie jak uwierzytelnianie wieloskładnikowe. Środek ten poprawia bezpieczeństwo poprzez weryfikację tożsamości użytkownika przed udzieleniem dostępu.

IAM ułatwia kontrolę dostępu poprzez zarządzanie tożsamościami użytkowników w jednym miejscu. Upraszcza to przyznawanie i odbieranie uprawnień dostępu, zarządzanie kontami użytkowników i ich uprawnieniami.

Korzyści:

- Wzmacnia bezpieczeństwo, uniemożliwiając nieautoryzowanym lub zagrożonym użytkownikom lub urządzeniom dostęp do wrażliwych lub krytycznych zasobów.

- Zwiększa zgodność z przepisami, zapewniając, że prawa dostępu użytkowników i urządzeń są zgodne z zasadami i przepisami organizacji.

- Zwiększa produktywność, umożliwiając użytkownikom i urządzeniom szybki i łatwy dostęp do potrzebnych zasobów.

Przypadki użycia:

- Zabezpieczenie dostępu do krytycznych aplikacji, baz danych i usług w chmurze.

- Efektywne zarządzanie dostępem użytkowników dla pracowników zdalnych i dostawców zewnętrznych.

- Zapewnienie zgodności z wymogami regulacyjnymi poprzez utrzymanie ścisłej kontroli dostępu.

Werdykt: IAM uzupełnia alternatywy VPN, zapewniając scentralizowane zarządzanie tożsamością i silne uwierzytelnianie. Chociaż zajmuje się kontrolą dostępu, nie zastępuje bezpośrednio potrzeby bezpiecznej łączności z serwerem zapewnianej przez VPN.

6) Zarządzanie dostępem uprzywilejowanym (PAM):

Privileged Access Management (PAM) jest przeznaczony do zabezpieczania kont, które mają podwyższony dostęp do krytycznych systemów i danych. Rozwiązania PAM kontrolują i monitorują uprzywilejowany dostęp, aby uniemożliwić nieautoryzowanym użytkownikom uzyskanie dostępu. Strategia ta wykorzystuje drobnoziarnistą kontrolę dostępu i dostęp just-in-time w celu ograniczenia ekspozycji na wrażliwe dane.

Monitorowanie w czasie rzeczywistym i rejestrowanie sesji zapewniają wgląd w uprzywilejowane działania użytkowników, pomagając administratorom IT w szybkim wykrywaniu i reagowaniu na podejrzane działania. Wdrażając PAM, organizacje chronią ważne serwery, bazy danych i urządzenia sieciowe przed nieautoryzowanym dostępem i naruszeniami danych.

Korzyści:

- Zmniejsza ryzyko naruszenia danych i błędów ludzkich poprzez ograniczenie ekspozycji i niewłaściwego wykorzystania uprzywilejowanych kont i poświadczeń.

- Poprawia zgodność z przepisami, zapewniając, że uprzywilejowane prawa dostępu są zgodne z zasadą najmniejszych przywilejów oraz politykami i przepisami organizacji.

- Zwiększa produktywność, umożliwiając uprzywilejowanym użytkownikom lub aplikacjom bezpieczny i wydajny dostęp do potrzebnych im zasobów.

Przypadki użycia:

- Zabezpieczenie dostępu administracyjnego do serwerów, baz danych i urządzeń sieciowych.

- Zapewnienie zgodności z przepisami branżowymi i standardami ochrony danych.

- Ochrona przed naruszeniami danych i nieautoryzowanym dostępem do krytycznych zasobów.

Werdykt: PAM jest cennym dodatkiem do alternatyw VPN, ponieważ wzmacnia bezpieczeństwo kont uprzywilejowanych i krytycznych systemów. Nie oferuje jednak bezpośredniego dostępu do sieci wymaganego do łączenia się z serwerami bez VPN.

7) Sieci rozległe definiowane programowo (SD-WAN):

Definiowane programowo sieci rozległe (SD-WAN) optymalizują wydajność sieci poprzez inteligentne kierowanie ruchu przez różne połączenia sieciowe, takie jak MPLS, szerokopasmowe i LTE. W przeciwieństwie do tradycyjnych sieci VPN, które kierują cały ruch przez centralną bramę, sieci SD-WAN dynamicznie kierują ruchem w oparciu o priorytet aplikacji, warunki sieciowe i wymagania użytkowników.

Ten dynamiczny routing ruchu zapewnia optymalną wydajność aplikacji, nawet w odległych lokalizacjach. Sieci SD-WAN ekonomicznie wykorzystują również wiele połączeń sieciowych, umożliwiając grupom korzystanie z sieci publicznych i prywatnych bez luk w zabezpieczeniach.

Korzyści:

- Poprawa niezawodności poprzez zapewnienie mechanizmów redundancji i przełączania awaryjnego dla każdego łącza WAN.

- Zwiększenie wydajności poprzez nadawanie priorytetów i przyspieszanie krytycznych aplikacji i ruchu.

- Obniżenie kosztów poprzez wykorzystanie tańszych i bardziej dostępnych łączy WAN, takich jak szerokopasmowy Internet.

Przypadki użycia:

- Optymalizacja wydajności sieci dla biur zdalnych i oddziałów.

- Ułatwienie bezpiecznego i wysokiej jakości dostępu do aplikacji opartych na chmurze.

- Utrzymanie płynnej łączności dla pracowników zdalnych.

Werdykt: Sieci SD-WAN zwiększają wydajność sieci i stanowią opłacalną alternatywę dla tradycyjnych sieci VPN. Nie zapewniają one jednak takiego samego poziomu bezpiecznej łączności z serwerami, jak alternatywne rozwiązania VPN.

8) Ujednolicone zarządzanie punktami końcowymi (UEM):

Unified Endpoint Management (UEM) jest jak centrum kontroli dla firm. Pomaga im zarządzać i chronić wszelkiego rodzaju urządzenia, takie jak laptopy, telefony i tablety. Jest to super zorganizowany system, który współpracuje z rozwiązaniami do zarządzania urządzeniami mobilnymi (MDM) i aplikacjami mobilnymi (MAM), aby upewnić się, że wszystko jest bezpieczne i działa dobrze.

Administratorzy mogą egzekwować reguły bezpieczeństwa i ustawienia na wszystkich urządzeniach z jednego centrum kontroli, zapewniając spójne środki bezpieczeństwa zarówno dla urządzeń zdalnych, jak i biurowych. UEM oferuje również funkcje takie jak zdalne wymazywanie i szyfrowanie w celu ochrony poufnych danych na urządzeniach, nawet w przypadku ich zgubienia lub kradzieży.

Korzyści:

- Wspiera BYOD (bring your own device - przynieś własne urządzenie), umożliwiając użytkownikom korzystanie z ich osobistych urządzeń do celów służbowych bez narażania bezpieczeństwa lub prywatności.

- Poprawia komfort użytkowania, zapewniając spójny i płynny dostęp do zasobów na różnych urządzeniach i platformach.

- Upraszcza administrację poprzez zmniejszenie złożoności i kosztów zarządzania wieloma typami urządzeń i rozwiązań.

Przypadki użycia:

- Zarządzanie i zabezpieczanie urządzeń zdalnych używanych przez pracowników zdalnych.

- Egzekwowanie zasad bezpieczeństwa dla środowisk "przynieś własne urządzenie" (BYOD).

- Ochrona wrażliwych danych i aplikacji dostępnych z różnych punktów końcowych.

Werdykt: UEM zapewnia bezpieczeństwo punktów końcowych, ale nie zajmuje się bezpośrednio dostępem sieciowym do serwerów ani nie zapewnia pełnego zamiennika VPN.

9) Virtual Desktop Infrastructure (VDI) i Desktop-as-a-Service (DaaS):

Virtual Desktop Infrastructure(VDI) i Desktop-as-a-Service (DaaS) zapewniają bezpieczny zdalny dostęp do zwirtualizowanych pulpitów hostowanych na serwerach. Każdy użytkownik otrzymuje unikalną i odizolowaną przestrzeń wirtualnego pulpitu. Dzięki temu ich dane i aplikacje są bezpieczne na serwerze i zmniejsza się ryzyko utraty danych lub nieautoryzowanego dostępu.

VDI oznacza konfigurację i obsługę wirtualnych pulpitów w systemach własnej organizacji, podczas gdy DaaS jest jak opcja chmury, w której inna firma zajmuje się hostingiem i zarządzaniem wirtualnymi pulpitami.

VDI i DaaS ułatwiają dostosowanie liczby wirtualnych pulpitów do pracy zdalnej. Można je dodawać lub usuwać w zależności od potrzeb. Scentralizowane zarządzanie upraszcza aktualizacje oprogramowania i łatki bezpieczeństwa. W rezultacie środki bezpieczeństwa są spójne na wszystkich wirtualnych desktopach.

Korzyści:

- Zwiększa bezpieczeństwo poprzez przechowywanie i przetwarzanie wszystkich danych na serwerze, a nie na urządzeniu lokalnym.

- Poprawia wydajność, dostarczając użytkownikom wysokiej jakości grafikę i dźwięk niezależnie od przepustowości sieci lub możliwości urządzenia.

- Zwiększa skalowalność, umożliwiając organizacjom dodawanie lub usuwanie wirtualnych pulpitów w zależności od potrzeb bez wpływu na pojemność lub wydajność serwera.

Przypadki użycia:

- Zapewnienie bezpiecznego dostępu do pulpitów firmowych dla pracowników zdalnych i mobilnych.

- Zwiększenie bezpieczeństwa danych poprzez przechowywanie poufnych informacji w środowisku serwera.

- Ułatwienie szybkiego i wydajnego udostępniania desktopów dla pracowników tymczasowych i wykonawców.

Werdykt:

VDI/DaaS jest cennym narzędziem zapewniającym bezpieczny dostęp do pulpitu i izolację danych w scenariuszach pracy zdalnej. Nie zastępuje jednak potrzeby bezpiecznego dostępu do sieci i łączności z serwerami zapewnianej przez VPN.

Niedoskonałości VPN spowodowały wzrost liczby alternatyw, z których każda stanowi unikalny klucz lub uzupełnienie odblokowujące bezpieczniejsze i szybsze połączenie. Rozwiązania te zapewniają bezpieczeństwo danych, szybkość połączenia i elastyczność pracy bez względu na to, gdzie jesteś.

Content

- Jak działa VPN?

- Jakie są zagrożenia związane z korzystaniem z VPN?

- Najlepsze alternatywy VPN dla bezpiecznego dostępu zdalnego:

- 1) Zero Trust Network Access (ZTNA):

- 2) Software-Defined Perimeter (SDP):

- 3) Protokół pulpitu zdalnego (RDP):

- 4) Secure Access Service Edge (SASE):

- 5) Zarządzanie tożsamością i dostępem (IAM):

- 6) Zarządzanie dostępem uprzywilejowanym (PAM):

- 7) Sieci rozległe definiowane programowo (SD-WAN):

- 8) Ujednolicone zarządzanie punktami końcowymi (UEM):

- 9) Virtual Desktop Infrastructure (VDI) i Desktop-as-a-Service (DaaS):