Die 10 größten Bedrohungen für die Cybersicherheit, denen kleine Unternehmen heute ausgesetzt sind

Der Schutz Ihres Unternehmens vor Cyber-Bedrohungen ist unglaublich wichtig. Da die Technologie immer mehr in den Mittelpunkt unseres Handelns rückt und die Daten immer schneller wachsen, steigt die Gefahr, Opfer von Cyberkriminellen zu werden. Dieser Artikel befasst sich mit den 10 größten Bedrohungen für die Cybersicherheit, mit denen Unternehmen häufig konfrontiert sind, und gibt Empfehlungen, wie Sie Ihr Unternehmen vor diesen Bedrohungen schützen können.

Bei der Cybersicherheit geht es nicht nur um IT - sie ist ein ernstes Geschäftsproblem mit weitreichenden Folgen. Ein erfolgreicher Cyberangriff kann zu finanziellen Verlusten führen, Ihren Ruf schädigen und sogar rechtliche Probleme nach sich ziehen. Er kann Ihre Arbeit unterbrechen, wichtige Informationen preisgeben und dazu führen, dass Kunden das Vertrauen in Sie verlieren. Aus diesem Grund sind Investitionen in die Cybersicherheit nicht nur eine gute Idee, sondern auch eine Notwendigkeit, um Ihr Unternehmen und alle Beteiligten zu schützen.

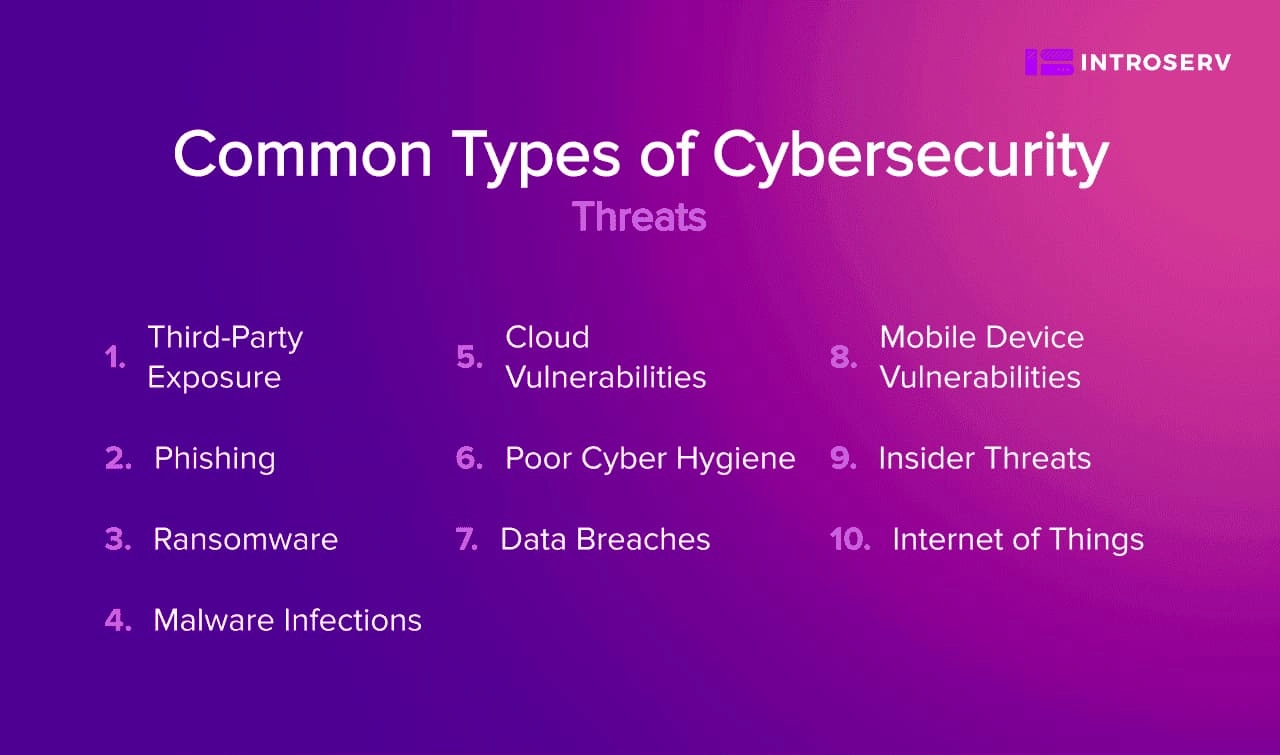

Gängige Arten von Cybersecurity-Bedrohungen

1. phishing

Phishing ist nach wie vor eine weit verbreitete und heimtückische Bedrohung für Unternehmen. Es nutzt die Psychologie, um Personen dazu zu bringen, vertrauliche Informationen wie Passwörter und Kreditkartendaten preiszugeben. Beim Phishing werden häufig E-Mails, Nachrichten oder Websites verwendet, die vorgeben, vertrauenswürdige Quellen wie Banken oder Behörden zu sein.

Die Angreifer versuchen, ein Gefühl der Dringlichkeit zu erzeugen, um die Empfänger zum schnellen Handeln zu bewegen. Sie erstellen Nachrichten, in denen sie nach persönlichen Informationen, Passwortänderungen oder finanziellen Transaktionen fragen. Diese betrügerischen E-Mails kopieren offizielle Mitteilungen, so dass die Empfänger unvorsichtig werden. Das Versprechen von Belohnungen verleitet dazu, auf Links zu klicken oder eilig Dateien herunterzuladen.

Um Ihr Unternehmen vor Phishing zu schützen, sollten Sie die folgenden wichtigen Schritte befolgen:

- Bringen Sie Ihren Mitarbeitern bei, wie sie Phishing-E-Mails und verdächtige Links erkennen können.

- Verwenden Sie leistungsfähige E-Mail-Filter und Software, die Spam erkennt.

- Sorgen Sie für zusätzliche Sicherheit, indem Sie für alle Konten eine Zwei-Faktor-Authentifizierung verwenden.

- Halten Sie Ihre Software auf dem neuesten Stand und beheben Sie alle Probleme, damit Cyberkriminelle keine Schwachstellen ausnutzen können.

2. Ransomware

Ransomware ist eine bösartige Software, die darauf abzielt, in ein System einzudringen, wichtige Daten zu sperren und eine Zahlung für deren Freigabe zu verlangen. In der Regel beginnen diese Angriffe ganz harmlos über E-Mail-Anhänge, verdächtige Links oder kompromittierte Websites. Einmal in Gang gesetzt, rast die Malware durch die Netzwerke, verschlüsselt Dateien und verweigert dem Benutzer den Zugriff. Die Cyberkriminellen verlangen dann eine Zahlung, oft in Kryptowährung, um den Entschlüsselungsschlüssel zu liefern, der für die Wiederherstellung des Datenzugriffs erforderlich ist. Durch die Dringlichkeit der Situation werden die Opfer zur Zahlung gezwungen, in der Hoffnung, den Geschäftsfluss wiederherstellen zu können.

Die Folgen eines Ransomware-Angriffs können verheerend sein. Unternehmen könnten mit längeren Ausfallzeiten zu kämpfen haben, was zu Umsatz- und Produktivitätseinbußen führt. Darüber hinaus könnte die mögliche Preisgabe sensibler Kundendaten rechtliche Konsequenzen nach sich ziehen und das Vertrauen von Kunden und Partnern untergraben. Die Zahlung des Lösegelds ist jedoch keine garantierte Lösung; einige Angreifer halten sich möglicherweise nicht an die Abmachung und machen Unternehmen anfällig für Cyber-Bedrohungen.

Um sich vor Ransomware-Angriffen zu schützen, sollten Sie die folgenden bewährten Verfahren anwenden:

- Erstellen Sie regelmäßig Sicherungskopien wichtiger Daten und speichern Sie diese in einer sicheren Cloud-Umgebung oder offline.

- Halten Sie Software und Betriebssysteme auf dem neuesten Stand, um potenzielle Schwachstellen zu beseitigen.

- Bringen Sie Ihren Mitarbeitern bei, beim Umgang mit dubiosen E-Mail-Anhängen oder unbekannten Links Vorsicht walten zu lassen.

- Implementieren Sie starke Firewall- und Intrusion-Detection-Systeme, um Ransomware-Angriffe zu erkennen und zu vereiteln.

3. Malware-Infektionen

Malware stellt eine erhebliche Bedrohung für Unternehmen dar. Malware ist die Abkürzung für bösartige Software und umfasst alle Arten von bösartigem Code, der darauf abzielt, Computersysteme zu infiltrieren, zu stören oder sich unbefugten Zugang zu ihnen zu verschaffen.

Malware tritt in verschiedenen Formen auf, darunter Viren, Würmer, Trojaner und Spyware, die jeweils ihre eigenen Merkmale und Fähigkeiten haben. Diese Programme nutzen oft Schwachstellen in der Software oder im Umgang der Menschen mit dem Computer aus. Viele Menschen wissen nicht einmal, dass sie Malware herunterladen und verwenden, wenn sie auf Links klicken oder scheinbar harmlose Dateien erhalten.

Malware-Infektionen können über eine Vielzahl von Wegen erfolgen, von infizierten E-Mail-Anhängen bis hin zu gefährdeten Websites. Sobald Malware im Unternehmen ist, kann sie Daten beschädigen, den Betrieb unterbrechen und Cyberkriminellen unbefugten Zugang gewähren.

Um Ihr Unternehmen vor Malware-Angriffen zu schützen, sollten Sie die folgenden Maßnahmen in Betracht ziehen:

- Installieren Sie vertrauenswürdige Antiviren- und Anti-Malware-Lösungen auf allen Geräten.

- Führen Sie häufige Systemscans nach bösartiger Software durch und sorgen Sie für rechtzeitige Updates.

- Vermeiden Sie das Herunterladen von Inhalten oder Anwendungen aus unzuverlässigen Quellen.

- Fördern Sie die Wachsamkeit Ihrer Mitarbeiter beim Umgang mit unbekannten Links oder Anhängen.

4. Schlechte Cyber-Hygiene

Die Vernachlässigung grundlegender Sicherheitspraktiken kann zu einer mangelhaften Cyber-Hygiene führen, die es Cyber-Kriminellen erleichtert, Schwachstellen auszunutzen und digitale Schutzmaßnahmen zu durchbrechen. Dazu gehören eine Reihe von Praktiken, die einzeln vielleicht nicht schädlich erscheinen, aber in Kombination die Sicherheit Ihres Computersystems schwächen. Das Versäumnis, Software regelmäßig zu aktualisieren, das Ignorieren von Passwortrichtlinien und die Unterschätzung der Bedeutung von Schulungen zur Cybersicherheit können ein ideales Umfeld für Cyberangriffe schaffen.

Um eine gute Cyberhygiene in Ihrem Unternehmen zu fördern, sollten Sie die folgenden Empfehlungen berücksichtigen:

- Führen Sie strenge Passwortregeln ein, die häufige Passwortaktualisierungen und die Verwendung eindeutiger, komplexer Passwörter vorsehen.

- Organisieren Sie routinemäßige Cybersicherheitssitzungen, um die Mitarbeiter über bewährte Verfahren und die Bedeutung einer guten Cyberhygiene aufzuklären.

- Vergewissern Sie sich, dass alle Software und Systeme mit den neuesten Sicherheitskorrekturen und -updates ausgestattet sind.

- Führen Sie regelmäßig Sicherheits- und Schwachstellenbewertungen durch, um etwaige Schwachstellen in Ihrer Online-Sicherheitseinrichtung zu ermitteln und zu beheben.

5. Datenpannen

Kein Thema stellt eine größere Bedrohung für Unternehmen und ihre Kunden dar als Datenschutzverletzungen. Diese Verstöße, die oft das Ergebnis komplexer Cyberangriffe sind, können nicht nur private Informationen preisgeben, sondern auch das Vertrauen der Kunden erschüttern, auf das Unternehmen angewiesen sind.

Die Folgen einer Datenschutzverletzung können ein Unternehmen in vielerlei Hinsicht beeinträchtigen und nachhaltigen Schaden anrichten:

- Schädigung des Rufs: Der Verlust von Kundendaten aufgrund einer Datenschutzverletzung kann den Ruf eines Unternehmens schädigen. Der Schutz personenbezogener Daten ist für Kunden von immenser Bedeutung, und eine Datenschutzverletzung kann das Vertrauen erschüttern und möglicherweise zum Verlust von Kunden führen.

- Rechtliche Konsequenzen: In Zeiten strenger Datenschutzvorschriften wie der General Data Protection Regulation (GDPR) können Unternehmen ernsthafte rechtliche Schritte und finanzielle Strafen drohen, wenn sie Kundendaten nicht ordnungsgemäß schützen.

Um Ihr Unternehmen vor Datenschutzverletzungen zu schützen, sollten Sie diese vorausschauenden Maßnahmen ergreifen:

- Richten Sie starke Zugangskontrollen und Verschlüsselungsmethoden ein, um sensible Daten zu schützen.

- Überwachen und verfolgen Sie regelmäßig Benutzeraktionen, um verdächtige oder unbefugte Zugriffsversuche zu erkennen.

- Erstellen Sie Pläne für die Reaktion auf Vorfälle, um eine schnelle und wirksame Reaktion zu gewährleisten, wenn es zu einer Datenverletzung kommt.

- Führen Sie routinemäßige Sicherheitsprüfungen und -tests durch, um etwaige Schwachstellen in Ihren Systemen zu ermitteln und zu beheben.

6 Gefährdung durch Drittparteien

Die zunehmende Abhängigkeit von externen Partnern und Anbietern ist für den Fortschritt und die Effektivität unerlässlich geworden. Diese Abhängigkeit bringt jedoch auch eine mögliche Schwachstelle mit sich: die Offenlegung durch Dritte.

Externe Partner und Anbieter können ungewollt eine Angriffsfläche für Cyber-Bedrohungen bieten. Wenn ihre Systeme und Verfahren nicht ordnungsgemäß geschützt sind, könnten sie als Einfallstore für Angreifer dienen. Dieses Problem ist nicht nur eine theoretische Schwachstelle, sondern hat greifbare Konsequenzen:

- EineKaskade von Schwachstellen: Ähnlich wie eine Kette nur so stark ist wie ihr schwächstes Glied, so ist auch die Cybersicherheit eines Unternehmens nur so stark wie die Sicherheitsmaßnahmen seiner externen Partner. Eine Schwachstelle bei einem dieser Partner kann die Schwachstellen auf das gesamte Netzwerk übertragen.

- Auswirkungen auf den kontinuierlichen Betrieb: Eine Sicherheitsverletzung, die von einem Drittanbieter ausgeht, kann Ihre Aktivitäten unterbrechen und zu Ausfallzeiten, Rufschädigung und finanziellen Rückschlägen führen.

Um die Risiken zu verringern, die mit der Gefährdung durch Drittanbieter verbunden sind, sollten Sie die folgenden Maßnahmen ergreifen:

- Führen Sie bei der Auswahl von Drittanbietern gründliche Recherchen durch und bewerten Sie deren Methoden und Regeln für die Cybersicherheit.

- Erstellen Sie klare schriftliche Vereinbarungen, in denen die Verantwortlichkeiten und Erwartungen in Bezug auf die Cybersicherheit im Detail festgelegt sind.

- Bewerten Sie regelmäßig die Cybersicherheitsstandards von Drittanbietern durch Audits und Bewertungen von Schwachstellen.

- Überwachen Sie das Eindringen Dritter in Ihre Systeme und deren Aktionen, um verdächtiges Verhalten zu erkennen.

7. Insider-Bedrohungen

Auch wenn externe Gefahren oft im Mittelpunkt stehen, können Insider-Bedrohungen für Unternehmen ebenso schädlich sein. Eine Insider-Bedrohung bezieht sich auf einen aktuellen oder ehemaligen Mitarbeiter, Auftragnehmer oder Geschäftspartner, der die Sicherheit Ihres Unternehmens absichtlich oder versehentlich gefährdet.

Insider-Bedrohungen nehmen verschiedene Formen an und stellen Unternehmen vor unterschiedliche Schwierigkeiten:

- Schädliche Absichten: Mitunter kann ein Mitarbeiter mit schädlichen Absichten als versteckter Saboteur auftreten. Unzufriedene Mitarbeiter oder Personen, die auf finanzielle Vorteile aus sind, könnten ihre Vertrautheit mit den Systemen des Unternehmens ausnutzen, um in die Sicherheit einzudringen.

- Unbeabsichtigte Verstöße: Nicht jede Insider-Bedrohung ist auf bösen Willen zurückzuführen. Unschuldige Fehler, wie das Klicken auf einen schädlichen Link oder der falsche Umgang mit sensiblen Informationen, können ein Unternehmen versehentlich Cybergefahren aussetzen.

Um Insider-Bedrohungen wirksam zu bekämpfen, sollten Sie die folgenden Maßnahmen ergreifen:

- Setzen Sie strenge Zugriffskontrollen und rollenbasierte Berechtigungen durch, um den Zugang zu sensiblen Informationen zu beschränken.

- Fördern Sie eine Kultur des Bewusstseins für Cybersicherheit und schulen Sie Ihre Mitarbeiter regelmäßig im Hinblick auf den Schutz von Daten und die Gefahren von Insider-Bedrohungen.

- Verfolgen und prüfen Sie regelmäßig Benutzeraktionen, um seltsames Verhalten oder unbefugte Zugriffsversuche zu erkennen.

- Ermutigen Sie Ihre Mitarbeiter, fragwürdiges Verhalten oder mögliche Insider-Bedrohungen umgehend zu melden.

8. Internet der Dinge

IoT, die Abkürzung für das Internet der Dinge, beschreibt das Netzwerk von Geräten, Objekten und Systemen, die mit Sensoren, Software und Konnektivität ausgestattet sind, um Daten zu sammeln und auszutauschen. Von intelligenten Thermostaten und Wearables bis hin zu Industriemaschinen hat sich das IoT in verschiedene Bereiche des modernen Lebens integriert. Die weit verbreitete Verbindung bringt neue Herausforderungen mit sich. Jedes IoT-Gerät kann ein potenzieller Einstiegspunkt für Hacker sein, die unbefugten Zugriff auf Unternehmensnetzwerke oder sensible Daten suchen.

Die steigende Zahl von IoT-Geräten bringt oft laxe Sicherheitsvorkehrungen mit sich, die das Risiko eines Missbrauchs erhöhen:

- Schwache Sicherheitsstandards: Vielen IoT-Geräten fehlt es an soliden Sicherheitsfunktionen. Standardpasswörter, schwache Verschlüsselung und unzureichende Software-Updates bieten einen fruchtbaren Boden für Cyberkriminelle.

- Vielfältiges Ökosystem: Die IoT-Umgebung umfasst eine Vielzahl von Geräten mit jeweils unterschiedlichen Sicherheitsstufen. Diese Vielfalt macht es schwierig, einheitliche Sicherheitsprotokolle zu erstellen.

Um die IoT-Sicherheit in Ihrem Unternehmen zu erhöhen, sollten Sie die folgenden Vorschläge berücksichtigen:

- Ändern Sie die Standardbenutzernamen und Passwörter auf IoT-Geräten und verwenden Sie starke, eindeutige Anmeldedaten.

- Aktualisieren Sie die Software für IoT-Geräte regelmäßig, um erkannte Schwachstellen zu beheben.

- Trennen Sie Ihr Netzwerk, um IoT-Geräte von wichtigen Geschäftssystemen zu trennen.

- Implementieren Sie Netzwerküberwachung und Anomalieerkennung, um verdächtiges Verhalten im Zusammenhang mit IoT-Geräten zu erkennen.

9 Schwachstellen bei mobilen Geräten

Smartphones und Tablets spielen eine zentrale Rolle bei geschäftlichen Aufgaben und helfen den Mitarbeitern, auch unterwegs produktiv zu bleiben. Schwachstellen in mobilen Geräten können jedoch die Sicherheit und die privaten Daten eines Unternehmens gefährden.

Angreifer nutzen die besonderen Schwachstellen mobiler Geräte aus, um Netzwerke zu infiltrieren und wertvolle Daten zu stehlen:

- Schwachstellen des Betriebssystems: Veraltete Betriebssysteme weisen häufig ungepatchte Sicherheitsschwachstellen auf, die Angreifer ausnutzen können.

- Phishing-Kampagnen: Phishing-Taktiken gehen über E-Mails hinaus. Angreifer können bösartige Links über Textnachrichten oder Social-Media-Apps verschicken und so Benutzer dazu verleiten, vertrauliche Informationen preiszugeben.

- Ungesicherte Wi-Fi-Verbindungen: Öffentliche Wi-Fi-Netzwerke sind berüchtigt für ihre mangelnde Sicherheit und setzen Geräte dem potenziellen Abhören und Abfangen von Daten aus.

- Bösartige Anwendungen: Angreifer können scheinbar authentische mobile Anwendungen erstellen, die mit Malware infiziert sind. Einmal installiert, können diese Anwendungen unrechtmäßig auf sensible Daten zugreifen.

Um Ihr Unternehmen vor Schwachstellen bei mobilen Geräten zu schützen, sollten Sie die folgenden wirksamen Maßnahmen ergreifen:

- Erzwingen Sie robuste Authentifizierungsmethoden wie biometrische oder Multi-Faktor-Authentifizierung, um mobile Geräte zu sichern.

- Verschlüsseln Sie alle vertraulichen Daten, die auf mobilen Geräten gespeichert sind, um unbefugten Zugriff zu verhindern.

- Regelmäßige Aktualisierung der Betriebssysteme und Anwendungen für mobile Geräte, um bekannte Sicherheitslücken zu schließen.

- Klären Sie Ihre Mitarbeiter über die Risiken auf, die mit dem Herunterladen von Apps aus unzuverlässigen Quellen und dem Klicken auf dubiose Links verbunden sind.

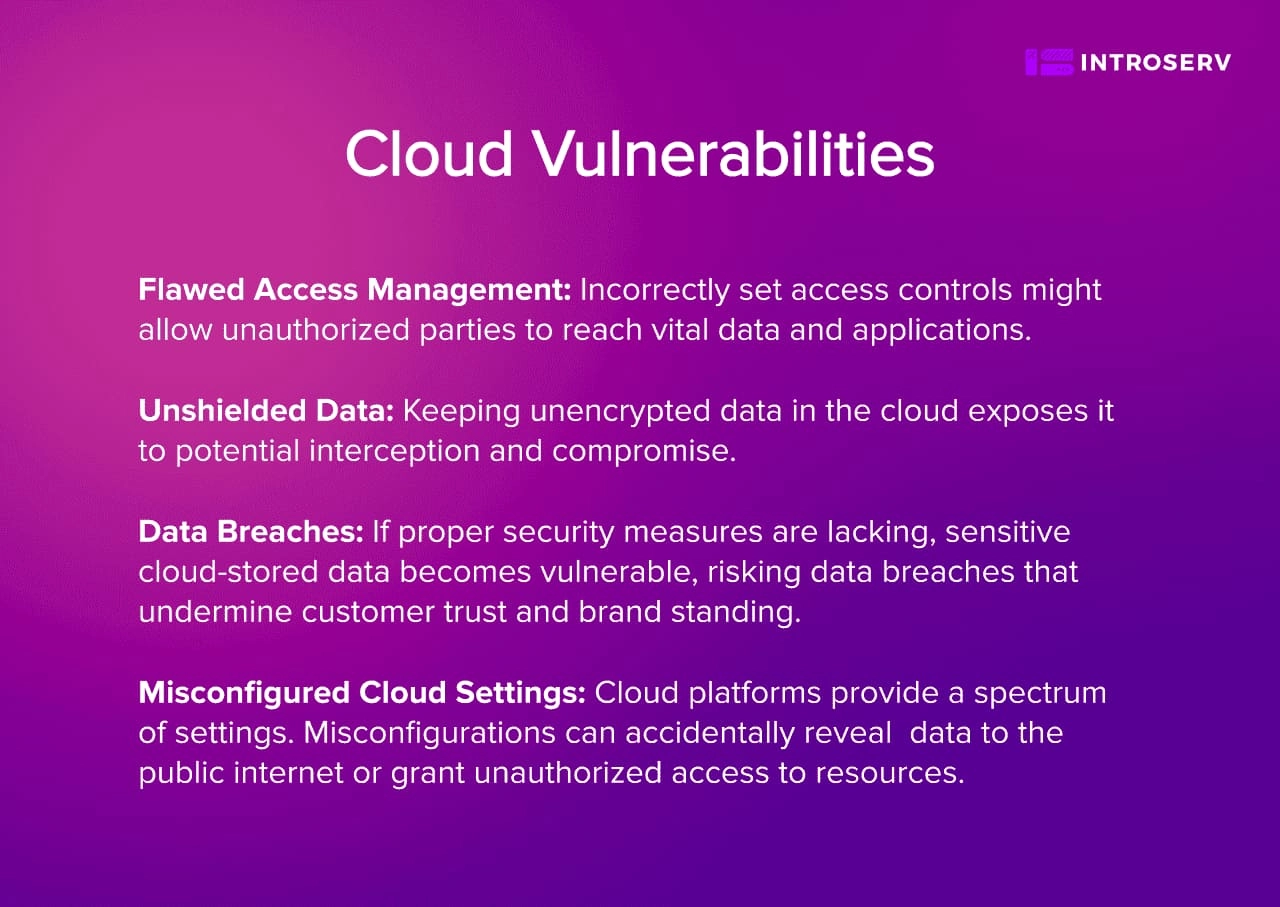

10. Schwachstellen in der Cloud

Die Nutzung von Cloud Computing bringt eine Fülle von Vorteilen mit sich, wie Skalierbarkeit, weltweite Verfügbarkeit und Kosteneffizienz. Diesen Vorteilen stehen jedoch auch potenzielle Sicherheitsrisiken gegenüber:

- Fehlerhaftes Zugriffsmanagement: Falsch eingestellte Zugriffskontrollen können es Unbefugten ermöglichen, auf wichtige Daten und Anwendungen zuzugreifen.

- Ungeschützte Daten: Wenn Daten unverschlüsselt in der Cloud gespeichert werden, sind sie potenziell abhörbar und gefährdet.

- Datenverletzungen: Ohne angemessene Sicherheitsmaßnahmen sind sensible, in der Cloud gespeicherte Daten angreifbar, und es besteht die Gefahr von Datenschutzverletzungen, die das Vertrauen der Kunden und das Ansehen der Marke untergraben.

- Falsch konfigurierte Cloud-Einstellungen: Cloud-Plattformen bieten ein breites Spektrum an Einstellungen. Fehlkonfigurationen können dazu führen, dass Daten versehentlich dem öffentlichen Internet zugänglich gemacht werden oder dass Unbefugte Zugriff auf Ressourcen erhalten.

Um die Sicherheit in der Cloud zu erhöhen, sollten Sie diese Taktiken in Betracht ziehen:

- Wählen Sie vertrauenswürdige Cloud-Service-Anbieter, die strenge Sicherheitsmaßnahmen und Compliance-Bestätigungen anbieten.

- Implementieren Sie robuste Zugriffskontrollen und Identitätsmanagementprotokolle, um den unbefugten Zugriff auf Cloud-Ressourcen zu verhindern.

- Regelmäßige Überwachung und Prüfung von Cloud-Umgebungen, um verdächtige Aktivitäten oder potenzielle Schwachstellen aufzudecken.

- Verschlüsseln Sie sensible, in der Cloud gespeicherte Daten, um ihre Vertraulichkeit und Integrität zu gewährleisten.

Fazit

Der Schutz Ihres Unternehmens vor Bedrohungen der Cybersicherheit erfordert einen vorausschauenden und umfassenden Ansatz. Wenn Sie die besonderen Gefahren, denen Unternehmen ausgesetzt sind, kennen, Ihr Team schulen und strenge Sicherheitsmaßnahmen einführen, können Sie die Wahrscheinlichkeit, Opfer von Cyberkriminellen zu werden, erheblich verringern.

Investitionen in die Cybersicherheit sind nicht nur ein notwendiger Kostenfaktor, sondern ein Beitrag zur langfristigen Lebensfähigkeit und zum Erfolg Ihres Unternehmens. Indem Sie der Cybersicherheit einen hohen Stellenwert einräumen, können Sie private Daten schützen, das Vertrauen Ihrer Kunden aufrechterhalten und Ihr Unternehmen vor finanziellen und rufschädigenden Schäden bewahren.