Налаштування Proxmox після встановлення

Після встановлення Proxmox потрібно зробити кілька важливих речей.

Оновити систему до останньої версії

ProxmoxVE за замовчуванням отримує оновлення з платного репозиторію Enterprise, оновлення з якого доступні клієнтам з платною підпискою. Щоб отримувати останні оновлення без підписки, потрібно відключити платний репозиторій і включити репозиторій без підписки. Якщо цього не зробити, apt повідомить про помилку під час оновлення джерел пакунків.

1. Увійдіть у веб-інтерфейс (https://server.ip.address:8006 ) або підключіться до сервера по SSH.

Розглянемо на прикладі веб-інтерфейсу. Перейдіть в консоль:

2. Відредагуйте конфігураційний файл apt:

nano /etc/apt/sources.list.d/pve-enterprise.list

У цьому файлі є лише один рядок. Напишіть перед ним символ"#", щоб вимкнути опцію отримання оновлень з платного репозиторію:

#deb https://enterprise.proxmox.com stretch pve-enterprise

3. Натисніть Ctrl + X, щоб вийти з редактора, відповівши"Y" на питання системи про збереження файлу.

4. Підключіть репозиторій без підписки. Для цього відкрийте файл для редагування:

nano /etc/apt/sources.list

5. Додайте рядки в цей файл:

Для ProxmoxVE 7

deb http://download.proxmox.com/debian/pve bullseye pve-no-subscription

Для ProxmoxVE 8

deb http://download.proxmox.com/debian/pve bookworm pve-no-subscription deb http://security.debian.org/debian-security bookworm-security main contrib

6. Натисніть Ctrl + X, щоб вийти з редактора, відповівши "Y " на питання системи про збереження файлу.

7. Запустіть команду для оновлення списків пакунків і оновлення системи:

apt update && apt upgrade -y

8. Перезавантажте сервер після завершення оновлення

Підключення додаткового диска

У Proxmox є кілька варіантів підключення диска, що простоює, до сервера. Один з найшвидших способів - підключити диск як LVM, на якому можна зберігати образи віртуальних машин і контейнерів жорстких дисків.

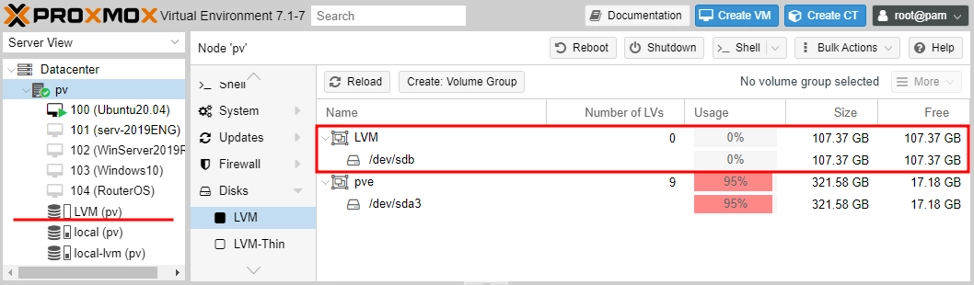

1. Перевірте наявність невикористовуваних дисків:

Видно один невикористаний диск /dev/sdb. Його можна ініціалізувати і використовувати як LVM.

2. Перейдіть до розділу Диски/LVM, натисніть Створити: Групу томів LVM, виберіть диск і назвіть сховище

LVM-розділ створено і його можна використовувати для розміщення образів дисків віртуальних машин

Подбайте про безпеку

1. Відкрийте консоль сервера через веб-інтерфейс або SSH.

2. Оновіть джерела пакетів:

apt update

3. Встановіть Fail2Ban:

apt install fail2ban

4. Відкрити конфігурацію утиліти для редагування:

nano /etc/fail2ban/jail.conf

5. Змініть змінні bantime(кількість секунд, на яку зловмисник буде заблокований) і maxretry(кількість спроб введення логіна/пароля) для кожного окремого сервісу.

6. За допомогою комбінації клавіш Ctrl + X вийдіть з редактора, відповівши"Y" на питання системи про збереження файлу.

7. Перезапустіть службу::

systemctl restart fail2ban

Ви можете перевірити стан утиліти, наприклад, видалити статистику блокування із заблокованих IP-адрес, з яких були зроблені спроби перебору паролів SSH

. Ви можете виконати ці завдання за допомогою однієї простої команди:

fail2ban-client -v status sshd

Відповідь утиліти буде виглядати приблизно так:

root@hypervisor:~# fail2ban-client -v status sshd INFO Loading configs for fail2ban under /etc/fail2ban INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Using socket file /var/run/fail2ban/fail2ban.sock Status for the jail: sshd |- Filter | |- Currently failed: 3 | |- Total failed: 4249 | `- File list: /var/log/auth.log `- Actions |- Currently banned: 0 |- Total banned: 410 `- Banned IP list:

Якщо ви зіткнулися з помилкою "Error is fail2ban running?", переконайтеся, що:

- Сервіс запущено:

sudo systemctl start fail2ban. - Конфігурація правильна:

sudo fail2ban-client -d. - Логи доступні для читання:

sudo chmod 644 /var/log/auth.log

Аналогічним чином можна закрити веб-інтерфейс від подібних атак, створивши відповідне правило. Приклад такого правила для Fail2Ban можна знайти в офіційному керівництві. https://pve.proxmox.com/wiki/Fail2ban