Топ-10 киберугроз для малого бизнеса: Как защитить свою компанию в сети

Защита бизнеса от киберугроз сегодня важна как никогда. В условиях растущей зависимости от технологий и стремительного расширения объема данных организации постоянно сталкиваются с риском стать жертвой киберпреступников. В этой статье мы рассмотрим 10 основных угроз кибербезопасности, с которыми сталкиваются компании, и расскажем о том, как защитить свой бизнес от этих рисков.

Кибербезопасность — это не просто проблема IT, а важнейший вопрос бизнеса с далеко идущими последствиями. Успешная кибератака может привести к финансовым потерям, ухудшению репутации и возникновению юридических обязательств. Она может привести к нарушению работы, раскрытию конфиденциальных данных и подрыву доверия клиентов. Поэтому инвестиции в кибербезопасность — это не только проактивный, но и жизненно необходимый шаг для защиты бизнеса и его заинтересованных сторон.

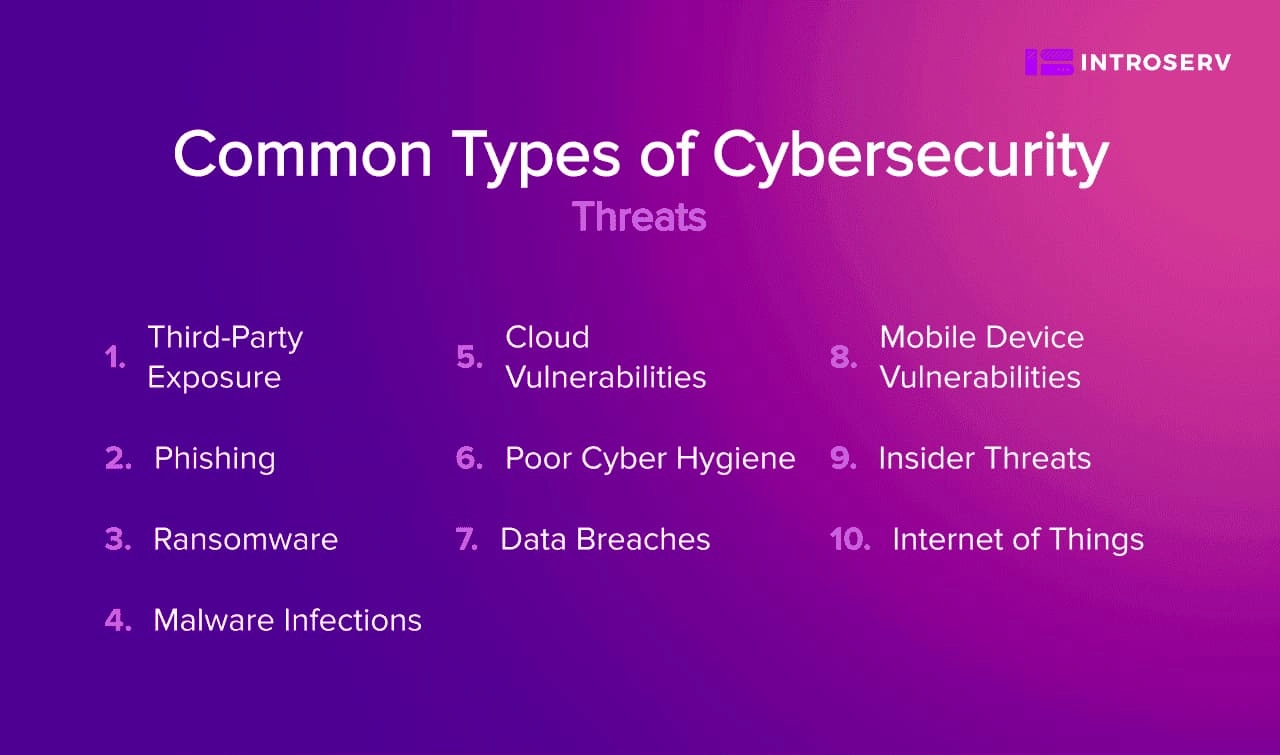

Распространенные типы угроз кибербезопасности

1. Фишинг

Фишинг остается распространенной и опасной угрозой для бизнеса. Он использует психологию, чтобы обманом заставить человека сообщить конфиденциальные данные, такие как пароли и реквизиты кредитных карт. Фишинг часто использует электронные письма, сообщения или сайты, которые выдают себя за надежные источники, такие как банки или государственные учреждения.

Злоумышленники стремятся вызвать у получателей ощущение срочности, побуждая их к быстрым действиям. Они создают сообщения с просьбой предоставить личную информацию, изменить пароль или провести финансовые операции. Такие письма имитируют официальную переписку, что позволяет ослабить бдительность. А перспектива получить вознаграждение заставляет адресатов переходить по ссылкам или поспешно загружать файлы.

Чтобы защитить свой бизнес от фишинговых атак, выполните следующие основные действия:

- Обучите сотрудников распознаванию фишинговых писем и подозрительных ссылок.

- Используйте надежные фильтры электронной почты и программное обеспечение, отсеивающее спам.

- Включите двухфакторную аутентификацию для всех учетных записей, чтобы обеспечить дополнительный уровень безопасности.

- Регулярно обновляйте программное обеспечение и устраняйте все неполадки, чтобы злоумышленники не смогли воспользоваться уязвимостями.

2. Программы-вымогатели

Программы-вымогатели — это вредоносные программы, предназначенные для проникновения в систему, шифрования ценных данных и требования выкупа за их разблокировку. Такие атаки часто начинаются с безобидного на первый взгляд вложения в электронное письмо, вредоносной ссылки или взломанного сайта. После активации вредоносная программа быстро распространяется по сети, шифруя файлы и делая их недоступными для пользователей. Затем злоумышленники требуют оплаты, обычно в криптовалюте, за предоставление ключа дешифрования, необходимого для восстановления доступа к зашифрованным данным. Срочность ситуации вынуждает жертву заплатить выкуп в надежде восстановить работоспособность бизнеса.

Последствия атаки с использованием программ-вымогателей могут быть очень серьезными. Предприятие может столкнуться с длительным простоем, что приведет к снижению доходов и производительности. Кроме того, возможная утечка конфиденциальных данных клиентов может привести к юридическим последствиям и подорвать доверие клиентов и партнеров к организации. Сама по себе уплата выкупа не является гарантированным решением проблемы: некоторые злоумышленники могут не выполнить свои обещания, что делает компанию уязвимой перед киберугрозами.

Чтобы защититься от атак программ-вымогателей, используйте следующие лучшие практики:

- Регулярно создавайте резервные копии критически важных данных и храните их в автономном режиме или в защищенной "облачной" среде.

- Обновляйте программное обеспечение и операционные системы для устранения возможных уязвимостей.

- Обучайте сотрудников с осторожностью открывать подозрительные вложения в электронной почте или переходить по незнакомым ссылкам.

- Разверните надежные межсетевые экраны и системы обнаружения вторжений, чтобы выявлять и предотвращать атаки вымогателей.

3. Вредоносные программы

Вредоносное программное обеспечение представляет собой серьезную угрозу для организаций. Вредоносное ПО — это целый ряд вредоносных программ, предназначенных для проникновения в компьютерные системы, нарушения их работы или получения несанкционированного доступа к ним.

Вредоносные программы представлены в различных формах, включая вирусы, черви, троянские и шпионские программы, каждая из которых имеет свои особенности и возможности. Для получения доступа к системам эти угрозы часто используют уязвимости в программном обеспечении или поведении человека. Пользователи могут неосознанно загружать и исполнять вредоносные программы, переходя по ссылкам или загружая безобидные на первый взгляд файлы.

Заражение вредоносным ПО может происходить по разным каналам — от вредоносных вложений в электронную почту до взломанных сайтов. Попадая в систему, вредоносное программное обеспечение может нарушить целостность данных, нарушить работу и предоставить киберпреступникам несанкционированный доступ.

Чтобы защитить свой бизнес от атак вредоносного ПО, примите следующие меры:

- Установите надежные антивирусы на всех устройствах.

- Регулярно проверяйте системы на наличие вредоносных программ и своевременно обновляйте их.

- Избегайте загрузки файлов и программного обеспечения из ненадежных источников.

- Призывайте сотрудников проявлять осторожность при переходе по незнакомым ссылкам или вложениям.

4. Несоблюдение правил кибергигиены

Пренебрежение базовыми методами защиты может стать причиной слабой кибергигиены, а это открывает злоумышленникам путь к использованию уязвимостей и взлому вашей цифровой защиты. К этим методам относятся различные действия, которые по отдельности могут показаться не слишком опасными, но в совокупности ослабляют защиту вашей компьютерной системы. Отсутствие регулярного обновления программного обеспечения, пренебрежение правилами использования паролей, недооценка важности обучения кибербезопасности — все это создает идеальные условия для кибератак.

Для обеспечения надлежащей кибергигиены в вашей организации воспользуйтесь следующими рекомендациями:

- Соблюдайте строгую парольную политику, включая регулярную смену паролей и использование уникальных сложных паролей.

- Проводите регулярные тренинги по кибербезопасности для ознакомления сотрудников с лучшими практиками и важностью соблюдения кибергигиены.

- Поддерживайте все программное обеспечение и системы в актуальном состоянии с помощью последних исправлений и обновлений.

- Регулярно проводите аудит безопасности и оценку уязвимостей, чтобы выявить и устранить все слабые места в инфраструктуре кибербезопасности.

5. Утечки данных

Ни одна угроза не представляет собой более серьезного риска для компаний и их клиентов, чем утечка данных. Эти нарушения, часто являющиеся результатом сложных кибератак, могут не только скомпрометировать конфиденциальную информацию, но и подорвать основу доверия клиентов, на которой держится бизнес.

Последствия утечки данных могут отразиться на бизнесе самым разным образом и нанести долгосрочный ущерб:

- Репутационный ущерб: Потеря данных о клиентах в результате утечки может испортить репутацию компании. Потребители придают огромное значение безопасности своей личной информации, а утечка данных может подорвать доверие, что может привести к оттоку клиентов.

- Юридические последствия: В условиях жестких правил защиты персональных данных, таких как “Общее положение о защите данных” (GDPR), компании могут столкнуться с серьезными судебными исками и финансовыми штрафами за ненадлежащую защиту данных клиентов.

Чтобы защитить свой бизнес от утечки данных, примите следующие предусмотрительные меры:

- Установите строгий контроль доступа и методы шифрования для защиты конфиденциальных данных.

- Регулярно отслеживайте действия пользователей и выявляйте подозрительные или несанкционированные попытки доступа.

- Разработайте планы реагирования на инциденты, чтобы обеспечить быструю и эффективную реакцию в случае утечки данных.

- Проводите регулярные проверки и тесты безопасности, чтобы выявить и устранить все слабые места в системе.

6. Воздействие третьих сторон

Растущая зависимость от внешних партнеров и поставщиков стала жизненно важной для прогресса и эффективности. Однако такая зависимость несет в себе и возможную уязвимость: воздействие через третьих лиц.

Внешние партнеры и поставщики могут непреднамеренно открыть доступ к киберугрозам. Если их системы и процедуры не защищены должным образом, они могут стать точкой входа для злоумышленников. Эта проблема не просто теоретическая уязвимость, она имеет вполне реальные последствия:

- Каскад слабых мест: Подобно тому, как цепь прочна лишь настолько, насколько прочно ее самое слабое звено, кибербезопасность предприятия зависит только от мер безопасности, принимаемых его сторонними партнерами. Уязвимость одного из таких партнеров может распространить угрозу на всю сеть.

- Влияние на непрерывность операций: Нарушение безопасности, вызванное действиями стороннего поставщика, может нарушить работу вашей компании, привести к простою, подрыву репутации и финансовым потерям.

Чтобы снизить риски, связанные с деятельностью сторонних поставщиков, необходимо предпринять следующие действия:

- Проводить тщательную проверку при выборе сторонних поставщиков, оценить их методы и правила кибербезопасности.

- Создать четкие письменные соглашения, в которых подробно описаны обязанности и ожидания, связанные с кибербезопасностью.

- Регулярно оценивать уровень кибербезопасности сторонних поставщиков путем проведения аудитов и оценки уязвимостей.

- Контролировать доступ и действия третьих лиц в своих системах с целью выявления подозрительных действий.

7. Инсайдерские угрозы

Хотя внешние угрозы часто привлекают внимание, инсайдерские угрозы могут быть не менее опасны для бизнеса. Под инсайдерской угрозой понимается действующий или бывший сотрудник, подрядчик или деловой партнер, который намеренно или случайно ставит под угрозу безопасность вашей организации.

Инсайдерские угрозы принимают различные формы и создают различные трудности для бизнеса:

- Злой умысел: Иногда сотрудник с вредными намерениями может действовать как скрытый диверсант. Недовольные работники или те, кто преследует финансовую выгоду, могут использовать свои знания о системах организации для нарушения безопасности.

- Непреднамеренные нарушения: Однако не все внутренние угрозы возникают по злому умыслу. Невинные ошибки, такие как переход по вредоносной ссылке или неправильное обращение с конфиденциальной информацией, могут по неосторожности подставить организацию под удар.

Для эффективного противодействия внутренним угрозам следует применять следующие подходы:

- Обеспечьте строгий контроль доступа и разрешения на основе ролей для ограничения доступа к конфиденциальной информации.

- Формируйте культуру осведомленности о кибербезопасности и проводите регулярные тренинги для сотрудников по защите данных и опасностям инсайдерских угроз.

- Регулярно отслеживайте и проверяйте действия пользователей на предмет странного поведения или попыток несанкционированного входа.

- Поощряйте сотрудников оперативно сообщать о любых сомнительных действиях или возможных инсайдерских угрозах.

8. Интернет вещей

IoT (сокращение от Internet of Things) — это сеть устройств, объектов и систем, оснащенных датчиками, программным обеспечением и возможностями подключения для сбора и обмена данными. От "умных" термостатов и носимых устройств до промышленного оборудования — IoT интегрировался в различные аспекты современной жизни. Широкое распространение IoT создает новые проблемы. Каждое IoT-устройство может стать потенциальной точкой входа для хакеров, стремящихся получить несанкционированный доступ к корпоративным сетям или конфиденциальным данным.

Рост числа IoT-устройств часто сопровождается слабым уровнем безопасности, что повышает риск их эксплуатации:

- Слабые стандарты безопасности: Многие IoT-устройства не имеют надежных средств защиты. Пароли по умолчанию, слабое шифрование, недостаточное обновление программного обеспечения — все это создает благоприятную почву для киберпреступников.

- Разнообразная экосистема: Среда IoT включает в себя различные устройства, каждое из которых имеет свой уровень безопасности. Такое разнообразие затрудняет создание согласованных протоколов безопасности.

Для повышения уровня безопасности IoT на предприятии следует рассмотреть следующие рекомендации:

- Измените стандартные имена пользователей и пароли на устройствах IoT и используйте надежные и четкие учетные данные.

- Регулярно обновляйте программное обеспечение IoT-устройств для устранения обнаруженных уязвимостей.

- Сегментируйте сеть, чтобы отделить IoT-гаджеты от критически важных бизнес-систем.

- Внедрите мониторинг сети и систему обнаружения аномалий для выявления подозрительной активности, связанной с IoT-устройствами.

9. Уязвимости мобильных устройств

Смартфоны и планшеты играют ключевую роль в решении бизнес-задач, помогая сотрудникам оставаться продуктивными в дороге. Однако уязвимости в мобильных устройствах могут поставить под угрозу безопасность организации и конфиденциальные данные.

Злоумышленники используют характерные слабости мобильных устройств для проникновения в сети и кражи ценных данных:

- Слабые места операционной системы: Устаревшие операционные системы часто содержат непропатченные уязвимости, которыми могут воспользоваться злоумышленники.

- Фишинговые кампании: Тактика фишинга не ограничивается электронной почтой. Злоумышленники могут рассылать вредоносные ссылки через текстовые сообщения или приложения социальных сетей, обманывая пользователей и заставляя их раскрывать конфиденциальную информацию.

- Незащищенные соединения Wi-Fi: Общественные сети Wi-Fi широко известны своей незащищенностью, из-за чего устройства могут быть подвержены прослушиванию и перехвату данных.

- Вредоносные приложения: Злоумышленники могут создавать на первый взгляд подлинные мобильные приложения, оснащенные вредоносным ПО. После установки эти приложения могут получить несанкционированный доступ к конфиденциальным данным.

Чтобы обезопасить свой бизнес от уязвимостей мобильных устройств, предпримите следующие эффективные шаги:

- Применяйте надежные методы аутентификации, такие как биометрическая или многофакторная аутентификация, для защиты мобильных устройств.

- Шифруйте все конфиденциальные данные, хранящиеся на мобильных устройствах, для блокировки несанкционированного доступа.

- Регулярно обновляйте операционные системы и приложения для мобильных устройств, чтобы устранить известные пробелы в системе безопасности.

- Информируйте сотрудников о рисках, связанных с загрузкой приложений из ненадежных источников и переходом по сомнительным ссылкам.

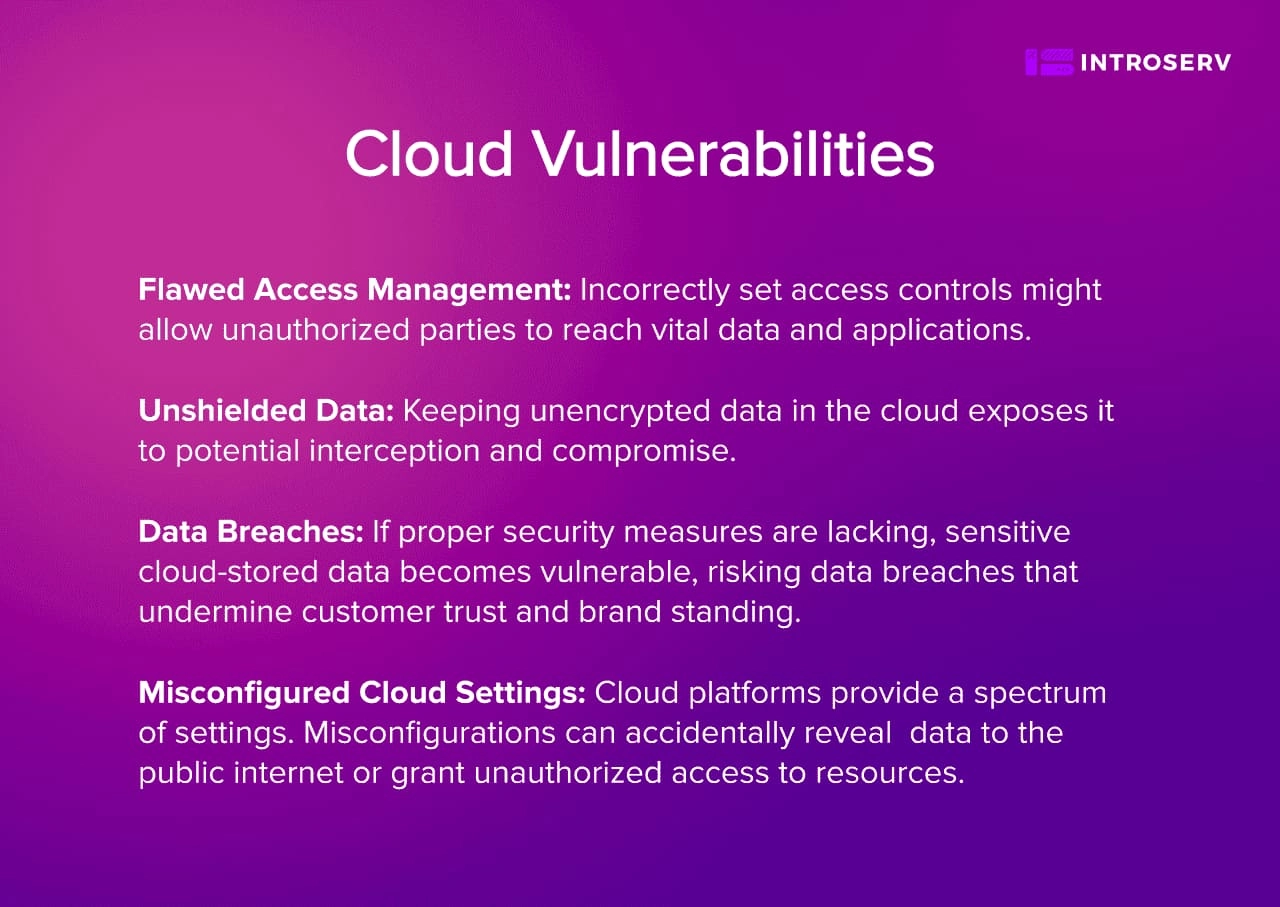

10. Облачные уязвимости

Использование облачных вычислений дает массу преимуществ, таких как масштабируемость, глобальную доступность и экономическую эффективность. Однако эти преимущества сопровождаются потенциальными рисками безопасности:

- Недостатки управления доступом: Неправильно настроенный контроль доступа может позволить неавторизованным лицам получить доступ к важным данным и приложениям.

- Незащищенные данные: Хранение незашифрованных данных в облаке может привести к их перехвату и компрометации.

- Нарушение целостности данных: При отсутствии надлежащих мер безопасности чувствительные данные, хранящиеся в "облаке", могут стать уязвимыми, что приведет к утечке информации, подрывающей доверие клиентов и репутацию бренда.

- Неправильная конфигурация облачных настроек: Облачные платформы предлагают множество вариантов конфигурации. Неправильная настройка может привести к несанкционированному выводу данных в открытый Интернет или предоставлению несанкционированного доступа к ресурсам.

Для повышения уровня безопасности облачных вычислений следует использовать следующие стратегии:

- Выбирайте надежных поставщиков облачных услуг, которые обеспечивают надежные меры безопасности и имеют сертификаты соответствия.

- Внедрите надежные средства контроля доступа и протоколы управления идентификацией для предотвращения несанкционированного доступа к облачным ресурсам.

- Регулярно проводите мониторинг и аудит облачных сред для выявления подозрительной активности и потенциальных уязвимостей.

- Шифруйте конфиденциальные данные, хранящиеся в облаке, чтобы обеспечить их конфиденциальность и целостность.

Заключение

Защита бизнеса от угроз кибербезопасности требует дальновидного и комплексного подхода. Осознание специфики угроз, с которыми сталкиваются предприятия, обучение сотрудников и принятие эффективных мер безопасности позволяют существенно снизить вероятность стать жертвой киберпреступников.

Инвестиции в кибербезопасность — это не просто необходимые расходы, это вклад в долгосрочную жизнеспособность и успех вашего бизнеса. Уделяя особое внимание кибербезопасности, вы сможете защитить конфиденциальные данные, сохранить доверие клиентов и уберечь свою организацию от финансового и репутационного ущерба.

Content