Le 10 principali minacce alla sicurezza informatica che le piccole imprese devono affrontare oggi

Proteggere la vostra azienda dalle minacce informatiche è incredibilmente importante. Poiché la tecnologia diventa sempre più centrale nelle nostre operazioni e i dati continuano a crescere rapidamente, il pericolo di cadere vittima dei criminali informatici è in aumento. In questo articolo verranno analizzate le 10 principali minacce alla sicurezza informatica che le aziende si trovano ad affrontare e verranno forniti consigli su come difendersi da tali minacce.

La sicurezza informatica non riguarda solo l'IT, ma è un problema aziendale serio con conseguenze di vasta portata. Un attacco informatico riuscito può comportare perdite finanziarie, danni alla reputazione e persino problemi legali. Può interrompere il lavoro, rivelare informazioni importanti e far perdere la fiducia dei clienti. Ecco perché investire nella sicurezza informatica non è solo una buona idea, ma è necessario per salvaguardare l'azienda e tutte le persone coinvolte.

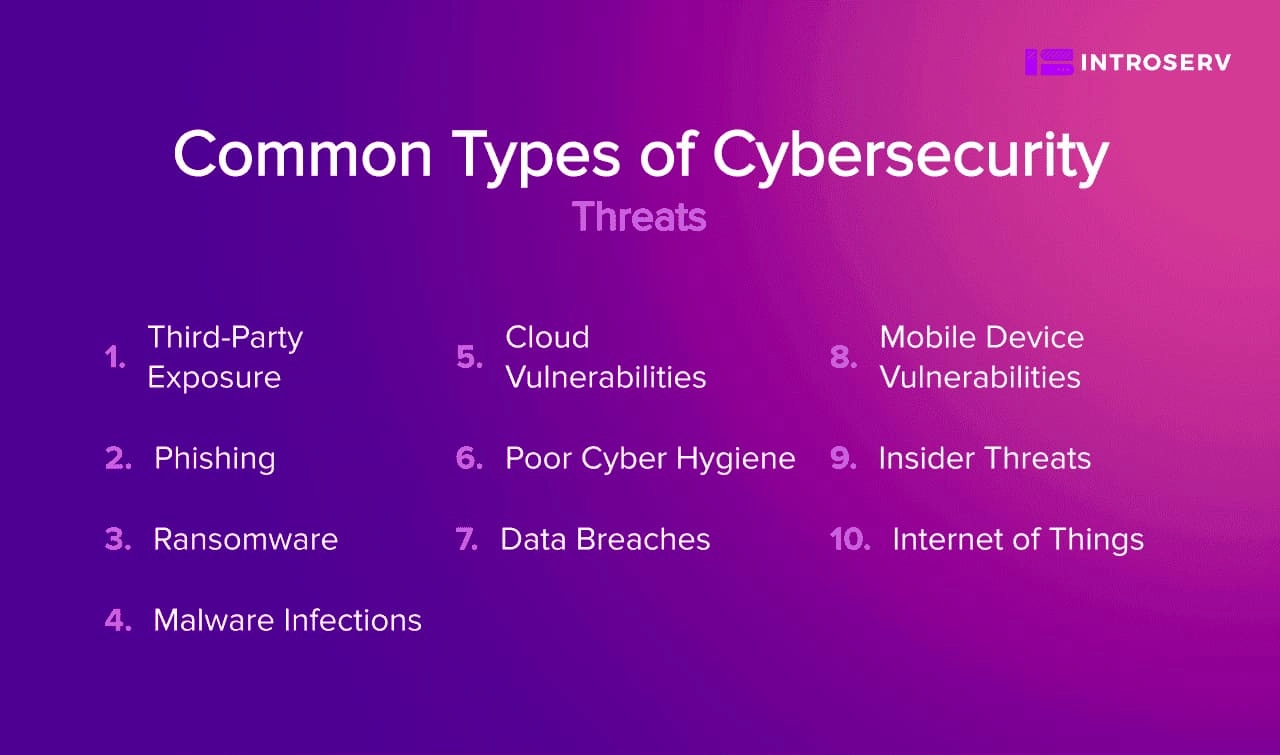

Tipi comuni di minacce alla sicurezza informatica

1. Phishing

Ilphishing rimane una minaccia diffusa e subdola per le aziende. Utilizza la psicologia per indurre le persone a condividere informazioni sensibili, come password e dati delle carte di credito. Il phishing spesso coinvolge e-mail, messaggi o siti web che fingono di essere fonti affidabili come banche o agenzie governative.

Gli aggressori mirano a creare un senso di urgenza, spingendo i destinatari ad agire rapidamente. Creano messaggi che chiedono informazioni personali, modifiche di password o transazioni finanziarie. Queste e-mail ingannevoli copiano le comunicazioni ufficiali, facendo abbassare la guardia ai destinatari. La promessa di ricompense invoglia a cliccare su link o a scaricare file in fretta e furia.

Per proteggere la vostra azienda dal phishing, seguite questi passaggi chiave:

- Insegnate ai vostri dipendenti come riconoscere le e-mail di phishing e i link sospetti.

- Utilizzate filtri e-mail efficaci e software che individuano lo spam.

- Aggiungete una maggiore sicurezza utilizzando l'autenticazione a due fattori per tutti gli account.

- Mantenete il vostro software aggiornato e correggete eventuali problemi per impedire ai criminali informatici di sfruttare i punti deboli.

2. Ransomware

Il ransomware è un software dannoso creato per violare un sistema, bloccare dati vitali e chiedere un pagamento per il loro rilascio. In genere, questi attacchi partono in modo innocuo attraverso allegati di posta elettronica, link sospetti o siti compromessi. Una volta avviato, il malware corre attraverso le reti, crittografando i file e negando l'accesso agli utenti. I criminali informatici chiedono poi un pagamento, spesso in criptovaluta, per fornire la chiave di decrittazione necessaria a recuperare l'accesso ai dati. L'urgenza della situazione spinge le vittime a pagare, nella speranza di ripristinare il flusso di lavoro.

Le conseguenze di un attacco ransomware possono essere terribili. Le aziende potrebbero dover affrontare tempi di inattività prolungati, con conseguenti perdite di fatturato e produttività. Inoltre, la potenziale esposizione dei dati sensibili dei clienti potrebbe innescare ripercussioni legali e minare la fiducia di clienti e partner. Tuttavia, il pagamento del riscatto non è una soluzione garantita; alcuni aggressori potrebbero non mantenere la loro parte, lasciando le aziende vulnerabili alle minacce informatiche.

Per difendersi dagli attacchi ransomware, implementate le seguenti best practice:

- Eseguire costantemente il backup dei dati essenziali e conservarli in un ambiente cloud sicuro o offline.

- Mantenere aggiornati i software e i sistemi operativi per affrontare le potenziali vulnerabilità.

- Istruire i dipendenti a prestare attenzione quando gestiscono allegati di posta elettronica dubbi o link sconosciuti.

- Implementare solidi firewall e sistemi di rilevamento delle intrusioni per rilevare e sventare gli attacchi ransomware.

3. Infezioni da malware

Il malware rappresenta una minaccia significativa per le aziende. Il termine malware è l'abbreviazione di malicious software (software maligno) e comprende tutti i tipi di codice maligno che hanno lo scopo di infiltrarsi, disturbare o ottenere un accesso non autorizzato ai sistemi informatici.

Il malware si presenta in forme diverse, tra cui virus, worm, trojan e spyware, ognuno con caratteristiche e capacità distinte. Questi fili spesso sfruttano i punti deboli del software o il modo in cui le persone agiscono con i computer. Le persone potrebbero non sapere che stanno scaricando e utilizzando malware quando cliccano su link o ricevono file apparentemente innocui.

Le infezioni da malware possono avvenire attraverso una serie di percorsi, che vanno dagli allegati di posta elettronica infetti ai siti web compromessi. Una volta all'interno, il malware può compromettere i dati, interrompere le operazioni e garantire l'accesso non autorizzato ai criminali informatici.

Per proteggere la vostra azienda dagli attacchi di malware, prendete in considerazione le seguenti misure:

- Installare soluzioni antivirus e antimalware affidabili su tutti i dispositivi.

- Eseguite frequenti scansioni del sistema alla ricerca di software dannoso e assicurate aggiornamenti tempestivi.

- Evitare di scaricare contenuti o applicazioni da fonti non affidabili.

- Promuovere la vigilanza dei dipendenti quando interagiscono con link o allegati sconosciuti.

4. Scarsa igiene informatica

Trascurare le pratiche di sicurezza di base può portare a una scarsa igiene informatica, che rende più facile per i criminali informatici sfruttare le vulnerabilità e violare le difese digitali. Si tratta di una serie di pratiche che possono non sembrare dannose singolarmente, ma che combinate insieme indeboliscono la sicurezza del vostro sistema informatico. Non aggiornare regolarmente il software, ignorare le linee guida sulle password e sottovalutare l'importanza della formazione sulla sicurezza informatica possono creare un ambiente ideale per gli attacchi informatici.

Per promuovere una buona igiene informatica all'interno della vostra organizzazione, prendete in considerazione le seguenti raccomandazioni:

- Implementare regole rigorose sulle password, che prevedono aggiornamenti frequenti delle stesse e l'uso di password uniche e complesse.

- Organizzare sessioni di routine sulla sicurezza informatica per educare i dipendenti sulle migliori pratiche e sull'importanza di mantenere una buona igiene informatica.

- Assicuratevi che tutti i software e i sistemi siano aggiornati con le più recenti correzioni e aggiornamenti di sicurezza.

- Eseguite regolarmente valutazioni di sicurezza e vulnerabilità per individuare e correggere eventuali difetti nella vostra configurazione di sicurezza online.

5. Violazioni dei dati

Nessun filo conduttore rappresenta una minaccia maggiore per le aziende e i loro clienti rispetto alle violazioni dei dati. Queste violazioni, spesso frutto di complessi attacchi informatici, possono non solo esporre informazioni private, ma anche corrodere la base della fiducia dei clienti da cui le aziende dipendono.

Le conseguenze di una violazione dei dati possono avere un impatto su un'azienda in molti modi, causando danni duraturi:

- Danno alla reputazione: La perdita dei dati dei clienti a causa di una violazione può danneggiare la reputazione di un'azienda. La salvaguardia delle informazioni personali ha un'importanza immensa per i clienti e una violazione può intaccare la fiducia, causando una possibile perdita di clienti.

- Conseguenze legali: In un'epoca di norme severe sulla privacy dei dati, come il Regolamento generale sulla protezione dei dati (GDPR), le aziende possono incorrere in gravi azioni legali e sanzioni finanziarie se non proteggono adeguatamente i dati dei clienti.

Per proteggere la vostra azienda dalle violazioni dei dati, adottate queste misure lungimiranti:

- Impostare forti controlli di accesso e metodi di crittografia per proteggere i dati sensibili.

- Monitorare e tracciare regolarmente le azioni degli utenti per individuare eventuali tentativi di accesso sospetti o non autorizzati.

- Creare piani di risposta agli incidenti per garantire una reazione rapida ed efficace in caso di violazione dei dati.

- Eseguire controlli e test di sicurezza di routine per individuare e correggere eventuali punti deboli nei sistemi.

6. Esposizione di terzi

La crescente dipendenza da partner e fornitori esterni è diventata vitale per il progresso e l'efficacia. Tuttavia, questa dipendenza comporta anche una possibile vulnerabilità: l'esposizione attraverso terzi.

I partner e i fornitori esterni potrebbero involontariamente fornire un'apertura per le minacce informatiche. Se i loro sistemi e le loro procedure non sono adeguatamente protetti, potrebbero fungere da punti di ingresso per gli aggressori. Questo problema non è solo una vulnerabilità teorica, ma ha conseguenze tangibili:

- Cascata di debolezze: Come una catena è forte solo quanto il suo anello più debole, la sicurezza informatica di un'azienda è forte solo quanto le misure di sicurezza dei suoi collaboratori terzi. Una vulnerabilità in uno qualsiasi di questi collaboratori può diffondere i punti deboli nell'intera rete.

- Impatto sulle operazioni continue: Una violazione della sicurezza proveniente da un fornitore terzo può interrompere le attività dell'azienda, con conseguenti tempi di inattività, danni alla reputazione e contraccolpi finanziari.

Per ridurre i rischi legati all'esposizione di terzi, considerate le seguenti azioni:

- Effettuare ricerche approfondite quando si scelgono fornitori terzi, valutando i loro metodi e le loro regole di sicurezza informatica.

- Creare accordi scritti chiari che specifichino le responsabilità e le aspettative relative alla cybersecurity.

- Valutare regolarmente la sicurezza informatica dei fornitori terzi attraverso audit e valutazioni delle vulnerabilità.

- Sorvegliare l'ingresso e le azioni di terzi all'interno dei vostri sistemi per identificare eventuali comportamenti sospetti.

7. Minacce interne

Sebbene i pericoli esterni siano spesso sotto i riflettori, le minacce interne possono essere altrettanto dannose per le aziende. Per minaccia interna si intende un dipendente, un appaltatore o un alleato aziendale presente o passato che, intenzionalmente o accidentalmente, mette a rischio la sicurezza dell'organizzazione.

Le minacce interne assumono forme diverse e presentano varie difficoltà per le aziende:

- Intento dannoso: A volte, un lavoratore con intenzioni dannose può agire come un sabotatore nascosto. Lavoratori insoddisfatti o a caccia di vantaggi economici possono sfruttare la loro familiarità con i sistemi dell'organizzazione per violare la sicurezza.

- Violazioni involontarie: Non tutte le minacce interne derivano dalla cattiva volontà. Errori innocenti, come cliccare su un link dannoso o gestire male informazioni sensibili, possono erroneamente esporre un'organizzazione ai pericoli informatici.

Per affrontare efficacemente le minacce interne, implementate questi approcci:

- Applicare controlli di accesso rigorosi e autorizzazioni basate sui ruoli per limitare l'accesso alle informazioni sensibili.

- Alimentare una cultura di consapevolezza sulla cybersecurity e offrire una formazione regolare al personale sulla protezione dei dati e sui pericoli delle minacce interne.

- Tracciate e verificate regolarmente le azioni degli utenti per identificare eventuali comportamenti strani o tentativi di accesso non autorizzati.

- Incoraggiate il personale a segnalare rapidamente qualsiasi comportamento dubbio o possibili minacce interne.

8. Internet degli oggetti

IoT, acronimo di Internet delle cose, descrive la rete di dispositivi, oggetti e sistemi dotati di sensori, software e connettività per raccogliere e scambiare dati. Dai termostati intelligenti agli indossabili, fino ai macchinari industriali, l'IoT si è integrato in vari aspetti della vita moderna. La connessione diffusa porta con sé nuove sfide. Ogni dispositivo IoT può essere un potenziale punto di ingresso per gli hacker che cercano un accesso non autorizzato alle reti aziendali o ai dati sensibili.

L'aumento dei dispositivi IoT spesso porta con sé una sicurezza poco rigorosa, aumentando il rischio di sfruttamento:

- Standard di sicurezza deboli: Molti dispositivi IoT non dispongono di solide funzioni di sicurezza. Password predefinite, crittografia debole e aggiornamenti software insufficienti costituiscono un terreno fertile per i criminali informatici.

- Ecosistema eterogeneo: L'ambiente IoT comprende vari dispositivi, ciascuno con livelli di sicurezza diversi. Questa diversità rende difficile stabilire protocolli di sicurezza coerenti.

Per rafforzare la sicurezza dell'IoT all'interno della vostra azienda, prendete in considerazione i seguenti suggerimenti:

- Cambiare i nomi utente e le password di default sui dispositivi IoT e utilizzare credenziali forti e distinte.

- Aggiornare regolarmente il software dei dispositivi IoT per risolvere eventuali vulnerabilità riconosciute.

- Dividere la rete per separare i gadget IoT dai sistemi aziendali vitali.

- Implementate il monitoraggio della rete e il rilevamento delle anomalie per notare qualsiasi comportamento sospetto legato ai dispositivi IoT.

9. Vulnerabilità dei dispositivi mobili

Gli smartphone e i tablet svolgono un ruolo fondamentale nelle attività aziendali, aiutando i dipendenti a rimanere produttivi anche in viaggio. Tuttavia, le vulnerabilità dei dispositivi mobili possono potenzialmente mettere a rischio la sicurezza e i dati privati di un'organizzazione.

Gli aggressori sfruttano le debolezze distintive dei dispositivi mobili per infiltrarsi nelle reti e rubare dati preziosi:

- Punti deboli del sistema operativo: I sistemi operativi obsoleti spesso presentano vulnerabilità di sicurezza senza patch che gli aggressori possono sfruttare.

- Campagne di phishing: Le tattiche di phishing vanno oltre le e-mail. Gli aggressori potrebbero inviare link malevoli tramite messaggi di testo o app di social media, ingannando gli utenti e convincendoli a divulgare informazioni sensibili.

- Connessioni Wi-Fi non protette: Le reti Wi-Fi pubbliche sono famose per la loro mancanza di sicurezza, che espone i dispositivi a potenziali intercettazioni e dati.

- Applicazioni dannose: Gli aggressori possono creare applicazioni mobili apparentemente autentiche, ma contenenti malware. Una volta installate, queste applicazioni possono accedere illecitamente a dati sensibili.

Per salvaguardare l'azienda dalle vulnerabilità dei dispositivi mobili, è necessario adottare le seguenti misure efficaci:

- Applicare metodi di autenticazione solidi come l'autenticazione biometrica o a più fattori per proteggere i dispositivi mobili.

- Crittografare tutti i dati riservati memorizzati sui dispositivi mobili per bloccare l'accesso non autorizzato.

- Aggiornare regolarmente i sistemi operativi e le applicazioni dei dispositivi mobili per colmare le lacune di sicurezza note.

- Educare i lavoratori sui rischi legati al download di applicazioni da fonti inaffidabili e a cliccare su link dubbi.

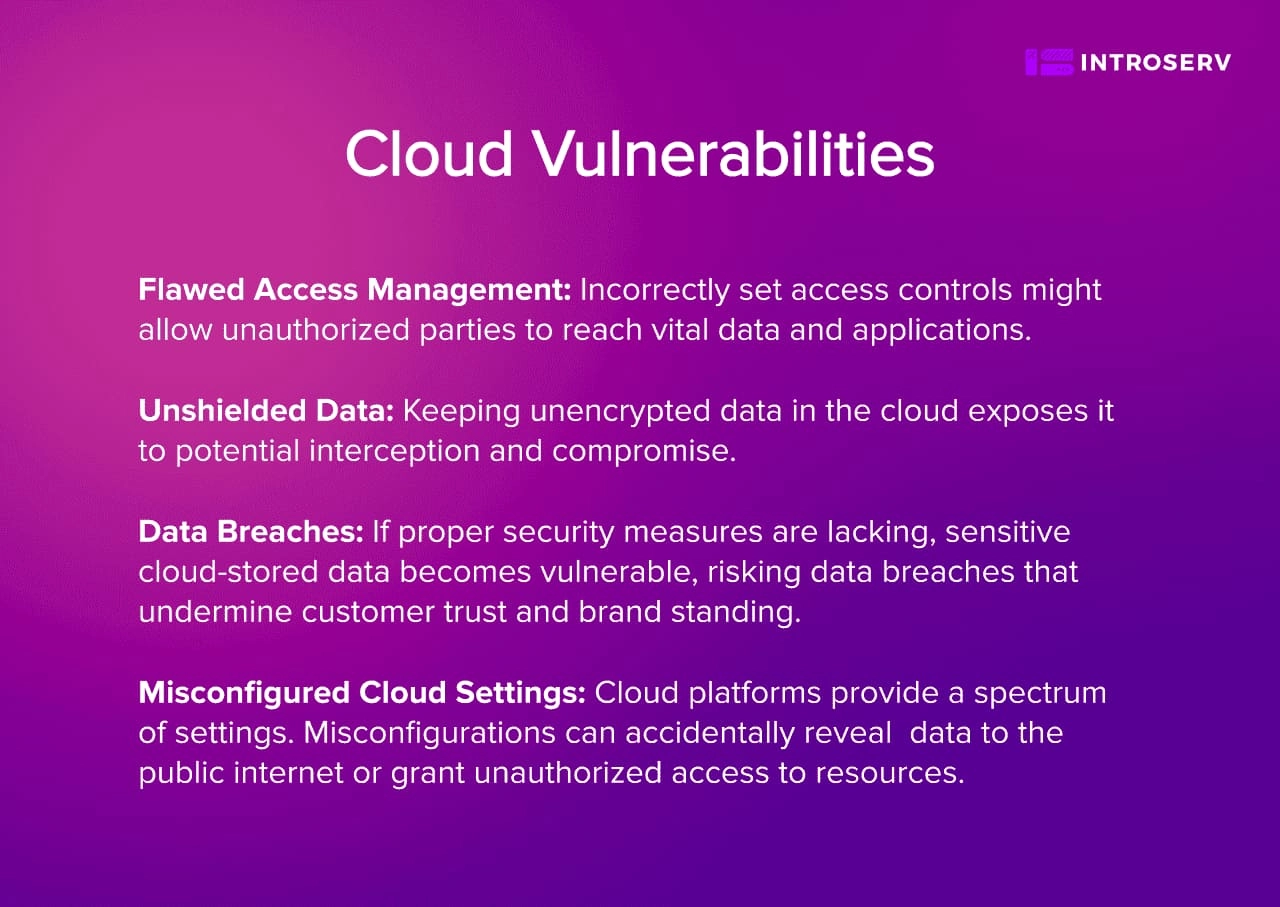

10. Vulnerabilità del cloud

L'adozione del cloud computing comporta una serie di vantaggi, come la scalabilità, l'accessibilità a livello mondiale e l'economicità. Tuttavia, questi vantaggi si accompagnano a potenziali rischi per la sicurezza:

- Gestione degli accessi difettosa: Controlli di accesso non correttamente impostati possono consentire a soggetti non autorizzati di accedere a dati e applicazioni vitali.

- Dati non protetti: La conservazione di dati non criptati nel cloud li espone a potenziali intercettazioni e compromissioni.

- Violazioni dei dati: In assenza di misure di sicurezza adeguate, i dati sensibili archiviati nel cloud diventano vulnerabili, con il rischio di violazioni dei dati che minano la fiducia dei clienti e la reputazione del marchio.

- Impostazioni cloud non configurate correttamente: Le piattaforme cloud offrono una serie di impostazioni. Configurazioni errate possono accidentalmente rivelare i dati alla rete pubblica o concedere un accesso non autorizzato alle risorse.

Per aumentare la sicurezza del cloud, valutate queste tattiche:

- Scegliere fornitori di servizi cloud affidabili che offrano solide misure di sicurezza e conferme di conformità.

- Implementare solidi controlli di accesso e protocolli di gestione delle identità per impedire l'accesso non autorizzato alle risorse cloud.

- Monitorare e verificare regolarmente gli ambienti cloud per individuare attività sospette o potenziali punti deboli.

- Crittografare i dati sensibili archiviati nel cloud per garantirne la riservatezza e l'integrità.

Conclusione

Per proteggere l'azienda dalle minacce alla sicurezza informatica è necessario un approccio lungimirante e completo. Comprendendo i particolari pericoli che le aziende devono affrontare, formando il vostro team e stabilendo solide misure di sicurezza, potete ridurre significativamente le possibilità di diventare vittime dei criminali informatici.

Investire nella sicurezza informatica non è solo un costo necessario, ma un contributo alla redditività e al successo a lungo termine della vostra azienda. Dando importanza alla sicurezza informatica, potete salvaguardare i dati privati, mantenere la fiducia dei clienti e proteggere la vostra organizzazione da danni finanziari e di reputazione.