Acceso remoto - Oficina en casa

¿Qué es el acceso remoto y cómo funciona?

El acceso remoto se refiere a la capacidad de conectarse y controlar un ordenador o una red desde una ubicación remota. Con el acceso remoto, puedes acceder a archivos y programas desde cualquier parte del mundo, siempre que tengas conexión a Internet.

El acceso remoto funciona estableciendo una conexión entre tu dispositivo y el ordenador o la red a la que quieres acceder. Normalmente, un software especial o la tecnología VPN (Red Privada Virtual) ayudan a crear esta conexión. Cuando inicias una sesión de acceso remoto, tu dispositivo pide permiso al ordenador o red de destino y, una vez concedido, obtienes acceso. Esta conexión te permite controlar el dispositivo remoto como si estuvieras físicamente presente, de modo que puedes realizar tareas y acceder a recursos desde la distancia.

¿Por qué necesitamos un acceso remoto seguro?

La necesidad de un acceso remoto seguro es importante para muchos grupos, como estudiantes, particulares y organizaciones de todos los tamaños. He aquí por qué el acceso remoto fiable es importante para cada uno de ellos:

- Estudiantes: El acceso remoto seguro permite a los estudiantes asistir a clases en línea, trabajar juntos en proyectos y utilizar material educativo sin preocuparse por sus datos o su privacidad.

- Profesionales: Los empleados se benefician de un acceso remoto fiable porque les permite alternar sin problemas entre el trabajo y las cosas personales, salvaguardando al mismo tiempo la información vital.

- Organizaciones: En el mundo empresarial, un acceso remoto robusto es imprescindible. Garantiza que los empleados puedan trabajar a distancia sin exponer datos confidenciales de la empresa. De este modo, la productividad se mantiene alta y los datos permanecen seguros.

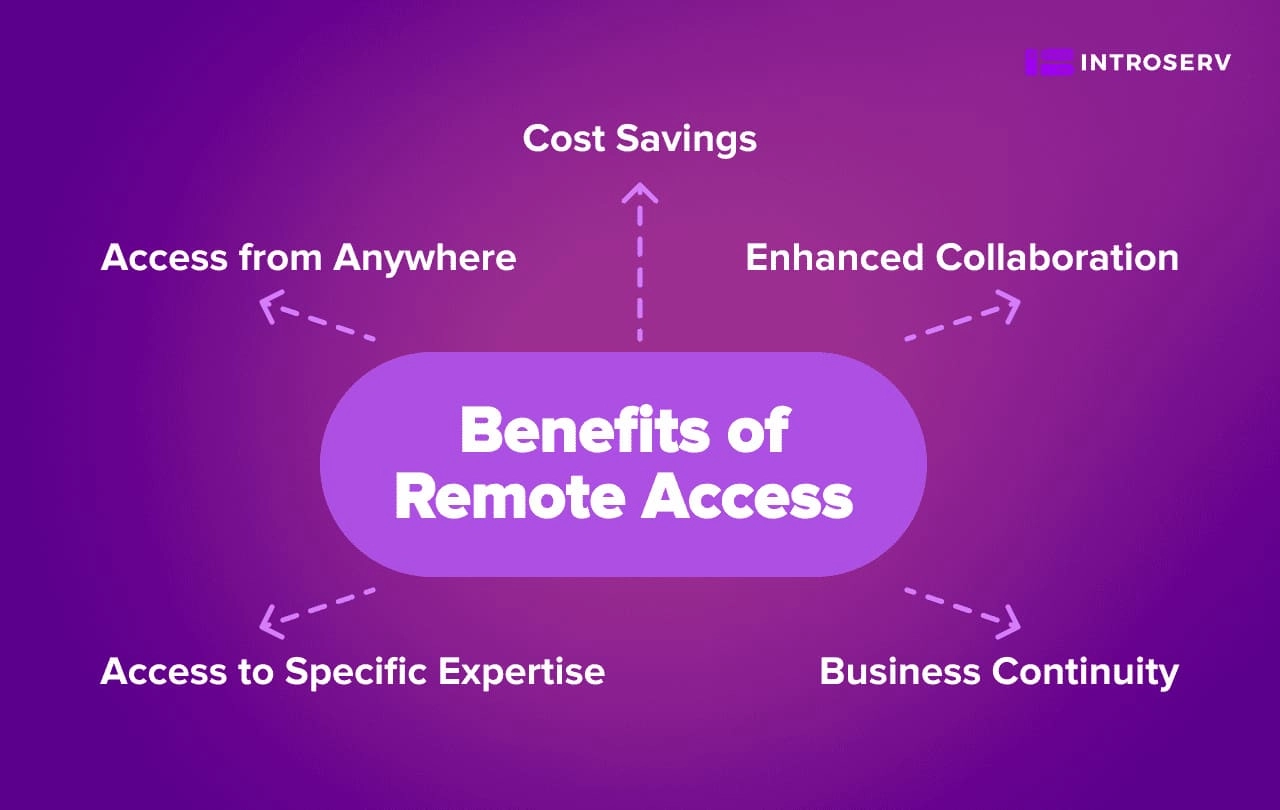

Ventajas del acceso remoto

El acceso remoto aporta numerosas ventajas tanto a las personas como a las organizaciones. Entre los principales beneficios se incluyen:

- Acceso desde cualquier lugar: El acceso remoto le permite trabajar desde cualquier lugar que elija, ofreciéndole la libertad de elegir su ubicación y trabajar a su propio ritmo. Esta flexibilidad puede mejorar significativamente el equilibrio entre vida laboral y personal y la productividad.

- Ahorro de costes: Las organizaciones pueden reducir costes al no necesitar un espacio de oficina exclusivo, lo que reduce los gastos tanto de los particulares como de las empresas. El acceso remoto también recorta los gastos de desplazamiento y permite un uso más eficiente de los recursos.

- Mayor colaboración: El acceso remoto permite a los equipos colaborar eficazmente, incluso si están dispersos en diferentes lugares. Herramientas como las videoconferencias y los repositorios de documentos compartidos facilitan la comunicación y la colaboración.

- Continuidad del negocio: Incluso durante emergencias o desastres naturales, el acceso remoto permite la gestión de sistemas y datos críticos. Esta capacidad es vital para garantizar la continuidad de la empresa y minimizar el tiempo de inactividad.

- Acceso a conocimientos específicos: El acceso remoto permite a individuos y organizaciones aprovechar recursos especializados, experiencia y talento desde cualquier parte del mundo.

Tipos de soluciones de acceso remoto

Existen diversas variantes de soluciones de acceso remoto, cada una con sus propias implicaciones de seguridad. He aquí algunos de los métodos más utilizados:

Redes privadas virtuales (VPN)

Las VPN se utilizan ampliamente para crear conexiones seguras entre usuarios remotos y redes corporativas. Construyen un túnel cifrado a través del cual viajan los datos para mantenerlos privados e intactos. Las VPN son una buena opción cuando la seguridad y la protección de datos son primordiales, especialmente para acceder a recursos y aplicaciones sensibles.

Limitaciones:

- La configuración de una VPN puede resultar compleja para usuarios sin conocimientos técnicos.

- El elevado tráfico de datos puede reducir ocasionalmente el rendimiento de la red.

- Ampliar una infraestructura VPN para un gran número de usuarios puede ser un reto técnico y logístico.

Servicios de Escritorio Remoto

RDS (Remote Desktop Services) es una tecnología de Microsoft desarrollada principalmente para aplicaciones empresariales. Está diseñada para permitir que varios usuarios accedan a una sesión de escritorio remoto en un servidor Windows. Esta solución se utiliza habitualmente para soporte técnico, colaboración y acceso a archivos y aplicaciones en un sistema remoto.

Limitaciones:

- Está diseñado principalmente para entornos Windows, lo que limita la compatibilidad con otros sistemas operativos.

- Puede consumir muchos recursos y exigir un hardware de servidor robusto.

- Los administradores deben gestionar el acceso de los usuarios y las aplicaciones en el servidor de escritorio remoto.

Soluciones de acceso basadas en la nube

Las soluciones basadas en la nube, como las aplicaciones de software como servicio (SaaS) y la infraestructura de escritorio virtual (VDI), proporcionan acceso remoto a archivos, aplicaciones y recursos almacenados en la nube. Estos enfoques ofrecen controles de seguridad centralizados, escalabilidad y la capacidad de aprovechar la infraestructura de la nube para un acceso seguro. Las soluciones basadas en la nube, especialmente la VDI, suelen tener pequeñas limitaciones que pueden ser resueltas por el proveedor de servicios, lo que las convierte en una opción muy versátil y adaptable para el acceso remoto.

Limitaciones:

- El acceso depende de una conexión estable a Internet.

- Los costes pueden acumularse con el tiempo, sobre todo en grandes despliegues.

- Integrar los sistemas locales existentes con soluciones en la nube puede ser un proceso complejo que exige una planificación y una implantación cuidadosas.

Software de acceso remoto

El software de acceso remoto no es una solución de acceso remoto primaria como las VPN, RDS o el acceso basado en la nube. Incluye herramientas como TeamViewer, AnyDesk y otras. El programa permite a los usuarios conectarse y controlar otros ordenadores o dispositivos a través de Internet. Este enfoque se utiliza normalmente para el soporte y la administración remotos.

Limitaciones:

- Una configuración incorrecta del software puede plantear riesgos de seguridad.

- El rendimiento puede variar en función de la calidad de la conexión a Internet.

- Pueden surgir problemas de compatibilidad al conectarse a diferentes sistemas operativos y tipos de dispositivos.

En términos de salvaguarda del acceso remoto, la Infraestructura de Escritorio Virtual (VDI) emerge como una de las opciones más seguras. Con la VDI, no se almacena ningún dato crítico en los dispositivos locales. Crea instancias de escritorio aisladas y controladas en un servidor centralizado y mantiene la información sensible dentro del entorno controlado.

Este enfoque reduce significativamente el riesgo de fugas de datos o pérdidas debidas al robo o compromiso del dispositivo. Permite a las empresas establecer controles de acceso estrictos, supervisar las actividades de los usuarios y realizar auditorías de seguridad periódicas. Recomendamos la VDI a las organizaciones que dan prioridad a la seguridad de los datos y buscan una experiencia de trabajo remoto escalable y eficiente.

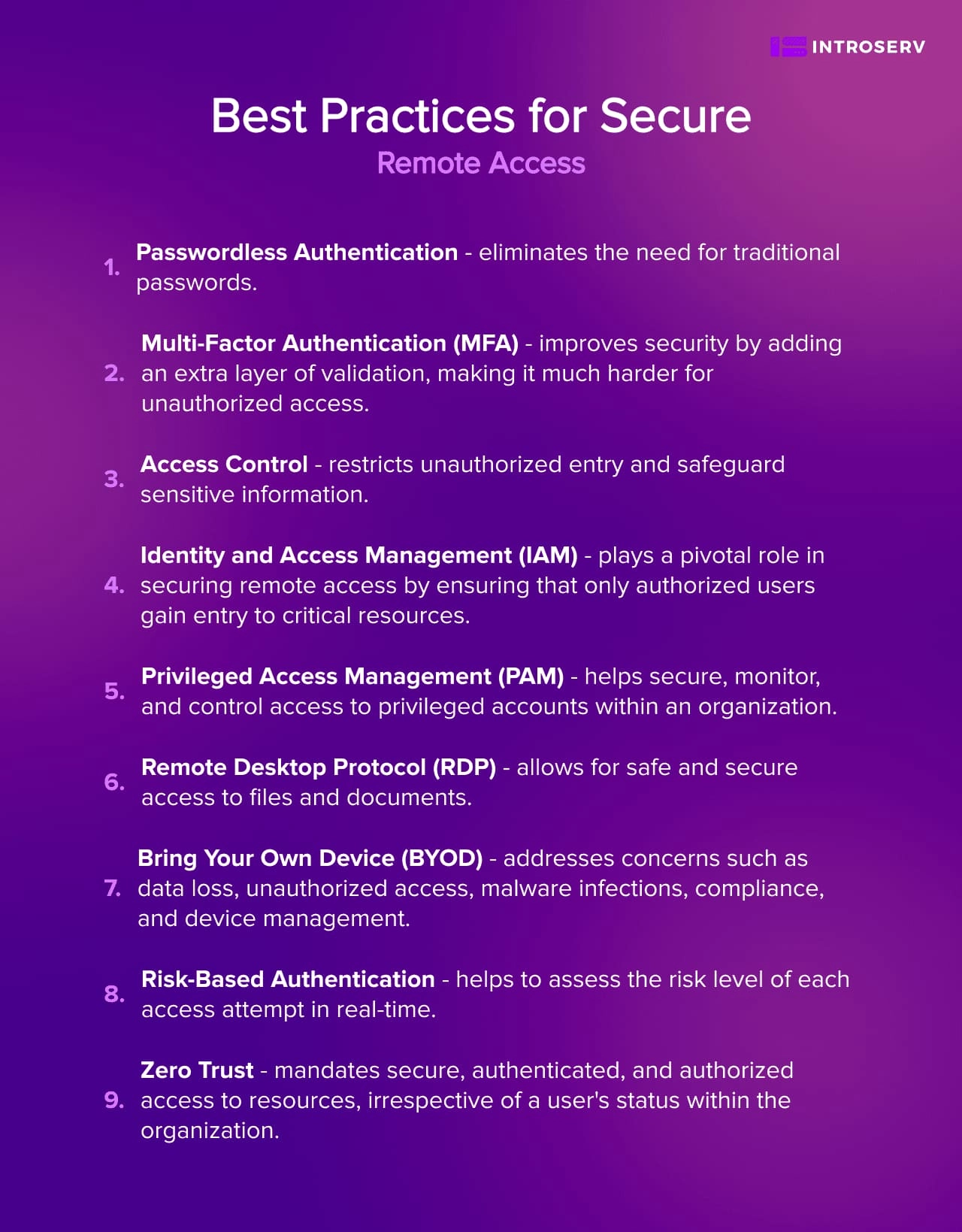

Mejores prácticas para un acceso remoto seguro

Autenticación sin contraseña

La autenticación sin contraseña elimina la necesidad de las contraseñas tradicionales. Aumenta la seguridad, reduce los costes relacionados con la gestión de contraseñas y disminuye las posibilidades de que surjan problemas de seguridad relacionados con las contraseñas.

Autenticación multifactor (AMF)

Laautenticación multifactor sigue siendo un elemento clave del acceso remoto seguro. Utilice soluciones MFA que requieran dos o más factores de autenticación, como métodos basados en el conocimiento, en la posesión o en la entidad. MFA mejora la seguridad añadiendo una capa extra de validación, lo que dificulta enormemente el acceso no autorizado.

Control de acceso

Al implantar un control granular sobre el acceso, puede establecer políticas de control de acceso que se ajusten al principio del mínimo privilegio. Esto garantiza que las personas sólo tengan acceso a los recursos necesarios para sus funciones. Unos sólidos mecanismos de control de acceso restringen las entradas no autorizadas y protegen la información confidencial.

Gestión de identidades y accesos (IAM)

Las soluciones IAM son vitales para gestionar las identidades, funciones y permisos de los usuarios. Permiten a las organizaciones verificar las identidades de los usuarios, controlar el acceso y aplicar políticas de autenticación y autorización. La IAM desempeña un papel fundamental en la seguridad del acceso remoto al garantizar que sólo los usuarios autorizados acceden a los recursos críticos.

Gestión de acceso privilegiado (PAM)

Las herramientas y tecnologías PAM ayudan a proteger, supervisar y controlar el acceso a cuentas privilegiadas dentro de una organización. Supervisan continuamente el acceso privilegiado para detectar y responder a la actividad inusual de la red, reduciendo el riesgo de acceso no autorizado a la red. Sin embargo, tenga en cuenta que la gestión de PAM puede requerir mucho tiempo, y el abuso de credenciales privilegiadas sigue siendo un objetivo común de los ciberataques.

Protocolo de escritorio remoto (RDP)

Si su organización utiliza RDP para el acceso remoto, asegúrese de que está configurado de forma segura. Implemente un cifrado potente, desactive las funciones innecesarias y aplique controles de acceso estrictos. Parchee y supervise regularmente el RDP para evitar vulnerabilidades que puedan comprometer su red interna.

Traiga su propio dispositivo (BYOD)

A medida que los empleados traen sus propios dispositivos al lugar de trabajo, es esencial crear políticas y procedimientos integrales de seguridad BYOD. Estas directrices deben abarcar la gestión centralizada de los dispositivos, la formación del personal y unas pautas de seguridad estrictas. Aborde problemas como la pérdida de datos, el acceso no autorizado, las infecciones por malware, el cumplimiento de las normativas y la gestión de dispositivos.

Autenticación basada en el riesgo

Utilice la autenticación basada en el riesgo para evaluar el nivel de riesgo de cada intento de acceso en tiempo real. Los factores considerados pueden incluir la hora y la ubicación del inicio de sesión. En función de las puntuaciones de riesgo, aplique los niveles adecuados de verificación, mejorando la seguridad y minimizando al mismo tiempo la fricción con el usuario.

Confianza cero

La confianza cero exige un acceso seguro, autenticado y autorizado a los recursos, independientemente del estatus del usuario dentro de la organización. Aplique el principio del mínimo privilegio para limitar el acceso a los recursos sólo a los necesarios para tareas específicas. Al adoptar los principios de confianza cero, su organización mejora su postura de seguridad y su preparación para defenderse de ataques sofisticados.

Libere el potencial del acceso remoto seguro con INTROSERV

INTROSERV agiliza el control de acceso seguro. A través de la infraestructura de escritorio virtual (VDI), puede establecer una pasarela centralizada y segura para el acceso de los empleados desde cualquier dispositivo conectado a Internet. Nuestro enfoque integra sólidas funciones de seguridad como la autenticación multifactor, el cifrado y la gestión centralizada.

Con nuestras soluciones integrales de acceso remoto seguro, puede capacitar a sus empleados, aumentar la productividad y reforzar la protección de datos frente a accesos no autorizados. Póngase en contacto con nosotros hoy mismo para saber cómo INTROSERV puede mejorar su estrategia de acceso remoto seguro.

Content

- ¿Qué es el acceso remoto y cómo funciona?

- ¿Por qué necesitamos un acceso remoto seguro?

- Ventajas del acceso remoto

- Tipos de soluciones de acceso remoto

- Servicios de Escritorio Remoto

- Soluciones de acceso basadas en la nube

- Software de acceso remoto

- Mejores prácticas para un acceso remoto seguro

- Libere el potencial del acceso remoto seguro con INTROSERV