Fernzugriff - Home Office

Was ist Fernzugriff und wie funktioniert er?

Unter Fernzugriff versteht man die Möglichkeit, von einem entfernten Standort aus eine Verbindung zu einem Computer oder Netzwerk herzustellen und dieses zu steuern. Mit Fernzugriff können Sie von jedem Ort der Welt aus auf Dateien und Programme zugreifen, sofern Sie über eine Internetverbindung verfügen.

Der Fernzugriff funktioniert, indem eine Verbindung zwischen Ihrem Gerät und dem Computer oder Netzwerk, auf das Sie zugreifen möchten, hergestellt wird. In der Regel wird diese Verbindung mit Hilfe einer speziellen Software oder VPN (Virtual Private Network)-Technologie hergestellt. Wenn Sie eine Fernzugriffssitzung starten, bittet Ihr Gerät den Zielcomputer oder das Netzwerk um Erlaubnis, und sobald diese erteilt wird, erhalten Sie Zugriff. Diese Verbindung ermöglicht es Ihnen, das entfernte Gerät so zu steuern, als wären Sie physisch anwesend, so dass Sie aus der Ferne Aufgaben erledigen und auf Ressourcen zugreifen können.

Warum brauchen wir einen sicheren Fernzugriff?

Der Bedarf an sicherem Fernzugriff ist für viele Gruppen wichtig, z. B. für Studenten, Einzelpersonen und Organisationen jeder Größe. Im Folgenden wird erläutert, warum ein zuverlässiger Fernzugriff für jede dieser Gruppen wichtig ist:

- Studenten: Ein sicherer Fernzugriff ermöglicht es Studenten, an Online-Kursen teilzunehmen, gemeinsam an Projekten zu arbeiten und Lehrmaterial zu nutzen, ohne sich Sorgen um ihre Daten oder ihre Privatsphäre machen zu müssen.

- Berufstätige: Angestellte profitieren von einem zuverlässigen Fernzugriff, weil er ihnen einen reibungslosen Wechsel zwischen Arbeit und Privatleben ermöglicht und gleichzeitig wichtige Informationen schützt.

- Organisationen: In der Geschäftswelt ist ein stabiler Fernzugriff ein Muss. Er garantiert, dass Mitarbeiter aus der Ferne arbeiten können, ohne sensible Unternehmensdaten preiszugeben. Auf diese Weise bleibt die Produktivität hoch, und die Daten bleiben sicher.

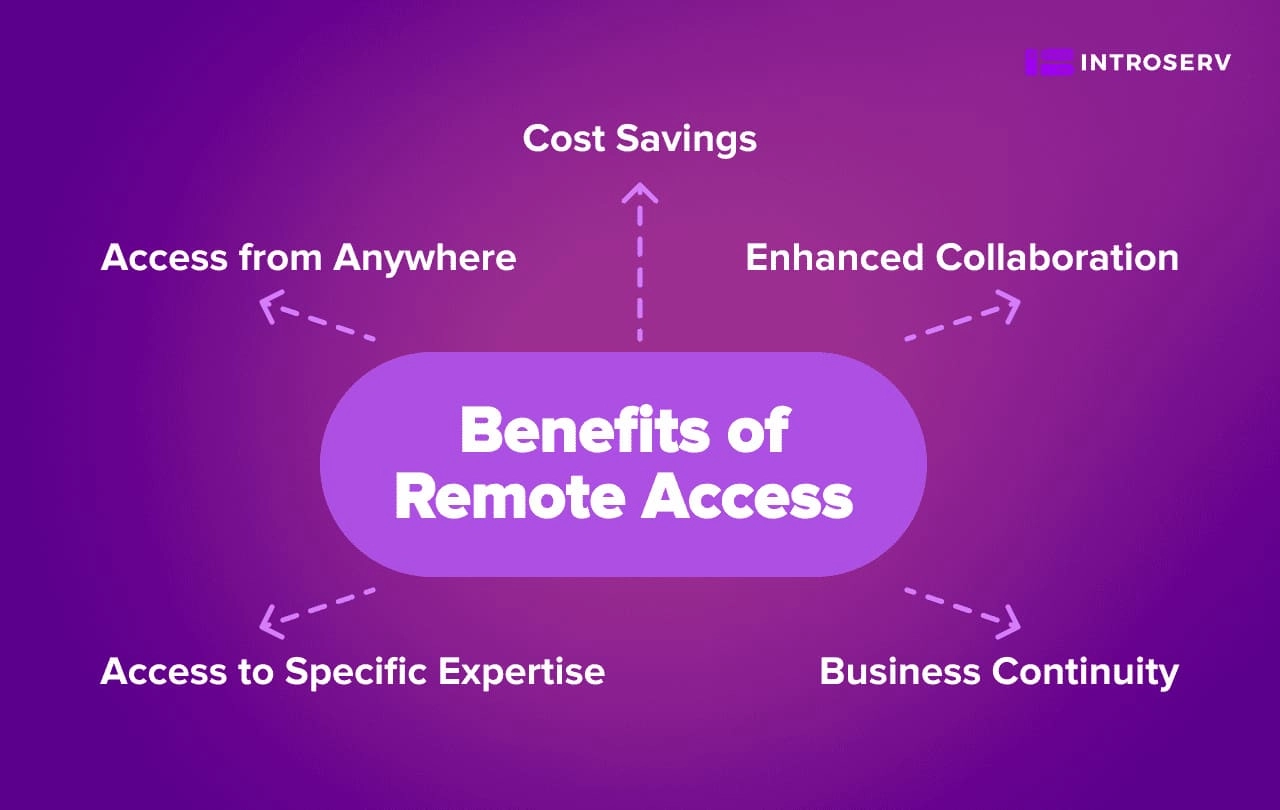

Vorteile des Fernzugriffs

Der Fernzugriff bringt sowohl für Einzelpersonen als auch für Unternehmen zahlreiche Vorteile mit sich. Zu den wichtigsten Vorteilen gehören:

- Zugriff von jedem Ort aus: Der Fernzugriff ermöglicht es Ihnen, von jedem beliebigen Ort aus zu arbeiten und bietet Ihnen die Freiheit, Ihren Standort frei zu wählen und in Ihrem eigenen Tempo zu arbeiten. Diese Flexibilität kann Ihre Work-Life-Balance und Produktivität erheblich verbessern.

- Kosteneinsparungen: Unternehmen können Kosten einsparen, da sie keine eigenen Büroräume benötigen, was sowohl für Einzelpersonen als auch für Unternehmen Kosteneinsparungen bedeutet. Durch den Fernzugriff werden auch die Pendlerkosten gesenkt und die Ressourcen effizienter genutzt.

- Bessere Zusammenarbeit: Der Fernzugriff ermöglicht es Teams, effektiv zusammenzuarbeiten, auch wenn sie über verschiedene Standorte verteilt sind. Tools wie Videokonferenzen und gemeinsame Dokumentenspeicher sorgen für eine nahtlose Kommunikation und Zusammenarbeit.

- Geschäftskontinuität: Selbst in Notfällen oder bei Naturkatastrophen ermöglicht der Fernzugriff die Verwaltung wichtiger Systeme und Daten. Diese Fähigkeit ist entscheidend für die Gewährleistung der Geschäftskontinuität und die Minimierung von Ausfallzeiten.

- Zugang zu spezifischem Fachwissen: Der Fernzugriff ermöglicht es Einzelpersonen und Unternehmen, von jedem Ort der Welt aus auf spezielle Ressourcen, Fachkenntnisse und Talente zuzugreifen.

Arten von Fernzugriffslösungen

Es gibt verschiedene Varianten von Fernzugriffslösungen, die jeweils ihre eigenen Sicherheitsaspekte haben. Hier sind einige häufig verwendete Methoden:

Virtuelle private Netzwerke (VPNs)

VPNs sind weit verbreitet, um sichere Verbindungen zwischen Fernnutzern und Unternehmensnetzen herzustellen. Sie bauen einen verschlüsselten Tunnel auf, durch den die Daten transportiert werden, damit sie privat und unversehrt bleiben. VPNs sind eine gute Wahl, wenn Sicherheit und Datenschutz an erster Stelle stehen, insbesondere beim Zugriff auf sensible Ressourcen und Anwendungen.

Beschränkungen:

- Die Einrichtung eines VPN kann für technisch nicht versierte Benutzer sehr komplex sein.

- Ein hohes Datenaufkommen kann gelegentlich zu einer verminderten Netzwerkleistung führen.

- Die Skalierung einer VPN-Infrastruktur für eine große Anzahl von Benutzern kann eine technische und logistische Herausforderung darstellen.

Remote-Desktop-Dienste

RDS (Remote Desktop Services) ist eine Microsoft-Technologie, die in erster Linie für Geschäfts- und Unternehmensanwendungen entwickelt wurde. Sie wurde entwickelt, um mehreren Benutzern den Zugriff auf eine Remote-Desktop-Sitzung auf einem Windows-Server zu ermöglichen. Diese Lösung wird in der Regel für den technischen Support, die Zusammenarbeit und den Zugriff auf Dateien und Anwendungen auf einem entfernten System verwendet.

Beschränkungen:

- Sie ist in erster Linie für Windows-Umgebungen konzipiert, was die Kompatibilität mit anderen Betriebssystemen einschränkt.

- Sie kann ressourcenintensiv sein und erfordert robuste Server-Hardware.

- Administratoren müssen den Benutzerzugriff und die Anwendungen auf dem Remote-Desktop-Server verwalten.

Cloud-basierte Zugriffslösungen

Cloud-basierte Lösungen wie Software-as-a-Service (SaaS)-Anwendungen und virtuelle Desktop-Infrastrukturen (VDI) bieten Fernzugriff auf Dateien, Anwendungen und Ressourcen, die in der Cloud gespeichert sind. Diese Ansätze bieten zentralisierte Sicherheitskontrollen, Skalierbarkeit und die Möglichkeit, die Cloud-Infrastruktur für einen sicheren Zugriff zu nutzen. Cloud-basierte Lösungen, insbesondere VDI, haben oft kleinere Einschränkungen, die vom Dienstanbieter behoben werden können, was sie zu einer äußerst vielseitigen und anpassungsfähigen Option für den Fernzugriff macht.

Beschränkungen:

- Der Zugang hängt von einer stabilen Internetverbindung ab.

- Die Kosten können sich im Laufe der Zeit summieren, insbesondere bei größeren Installationen.

- Die Integration Ihrer bestehenden Systeme vor Ort mit Cloud-Lösungen kann ein komplexer Prozess sein, der eine sorgfältige Planung und Implementierung erfordert.

Fernzugriffssoftware

Fernzugriffssoftware ist keine primäre Fernzugriffslösung wie VPNs, RDS oder Cloud-basierter Zugriff. Sie umfasst Tools wie TeamViewer, AnyDesk und andere. Das Programm ermöglicht es Benutzern, sich über das Internet mit anderen Computern oder Geräten zu verbinden und diese zu steuern. Dieser Ansatz wird in der Regel für Fernsupport und -verwaltung verwendet.

Beschränkungen:

- Falsch konfigurierte Software kann ein Sicherheitsrisiko darstellen.

- Die Leistung kann je nach Qualität der Internetverbindung schwanken.

- Bei der Verbindung mit verschiedenen Betriebssystemen und Gerätetypen kann es zu Kompatibilitätsproblemen kommen.

Im Hinblick auf die Absicherung des Fernzugriffs erweist sich die Virtual Desktop Infrastructure (VDI) als eine der sichersten Optionen. Bei VDI werden keine kritischen Daten auf lokalen Geräten gespeichert. Es werden isolierte und kontrollierte Desktop-Instanzen auf einem zentralisierten Server erstellt und sensible Informationen innerhalb der kontrollierten Umgebung aufbewahrt.

Mit diesem Ansatz wird das Risiko von Datenlecks oder -verlusten aufgrund von Gerätediebstahl oder -kompromittierung erheblich reduziert. Er ermöglicht es Unternehmen, strenge Zugangskontrollen einzurichten, Benutzeraktivitäten zu überwachen und regelmäßige Sicherheitsaudits durchzuführen. Wir empfehlen VDI für Unternehmen, die Wert auf Datensicherheit legen und ein skalierbares und effizientes Remote-Arbeitserlebnis suchen.

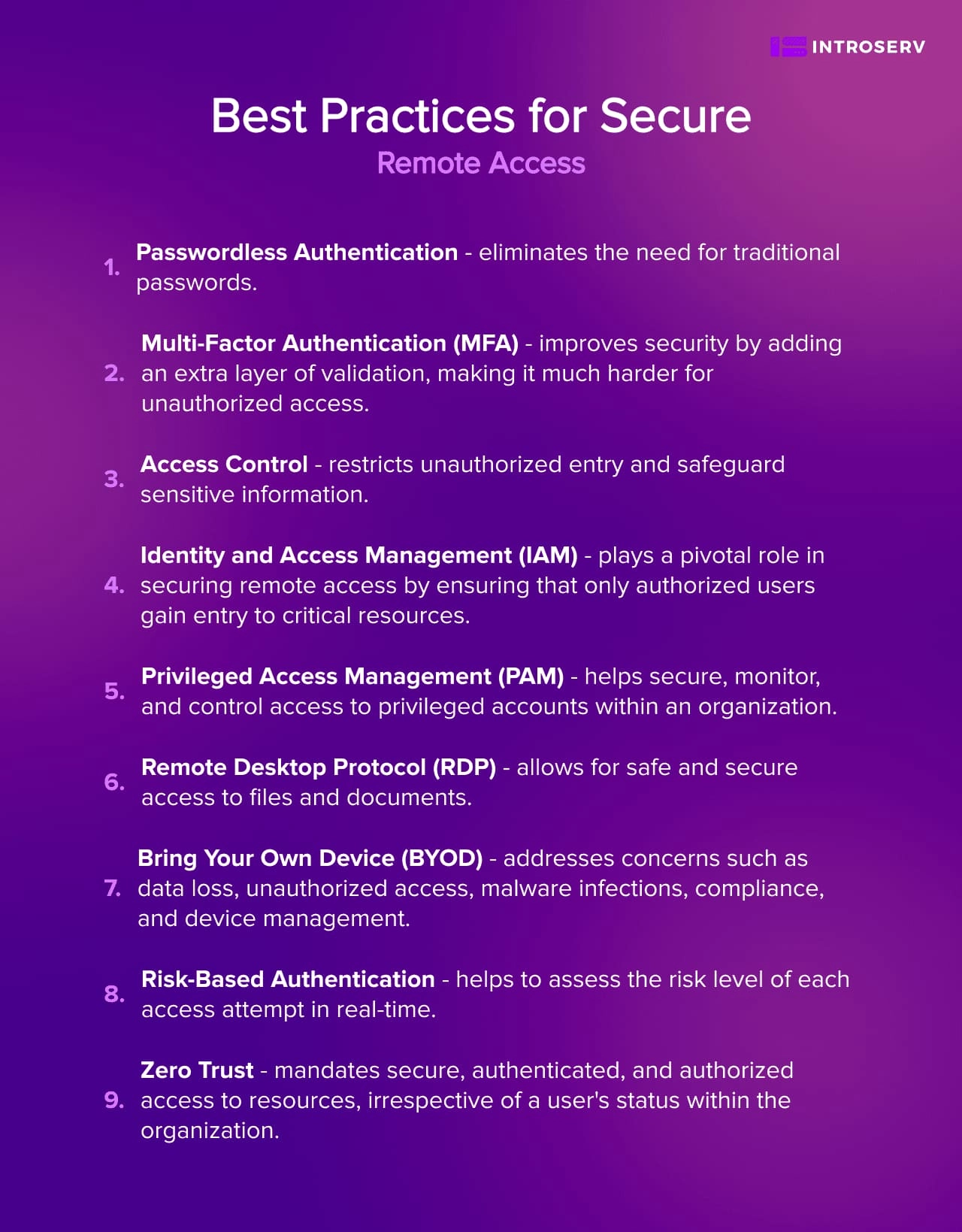

Best Practices für sicheren Fernzugriff

Passwortlose Authentifizierung

Die passwortlose Authentifizierung macht herkömmliche Passwörter überflüssig. Sie erhöht die Sicherheit, senkt die mit der Passwortverwaltung verbundenen Kosten und verringert das Risiko von passwortbezogenen Sicherheitsproblemen.

Multi-Faktor-Authentifizierung (MFA)

MFA bleibt ein wichtiger Bestandteil des sicheren Fernzugriffs. Verwenden Sie MFA-Lösungen, die zwei oder mehr Authentifizierungsfaktoren erfordern, z. B. wissensbasierte, besitzbasierte oder entitätsbasierte Methoden. MFA verbessert die Sicherheit, indem es eine zusätzliche Validierungsebene hinzufügt, die den unbefugten Zugriff erheblich erschwert.

Zugriffskontrolle

Durch die Implementierung einer granularen Zugriffskontrolle können Sie Zugriffskontrollrichtlinien einrichten, die sich am Prinzip der geringsten Privilegien orientieren. Dadurch wird gewährleistet, dass Einzelpersonen nur auf die für ihre Rolle erforderlichen Ressourcen zugreifen können. Robuste Zugriffskontrollmechanismen schränken den unbefugten Zugriff ein und schützen sensible Informationen.

Identitäts- und Zugriffsmanagement (IAM)

IAM-Lösungen sind für die Verwaltung von Benutzeridentitäten, Rollen und Berechtigungen unerlässlich. Sie ermöglichen es Unternehmen, Benutzeridentitäten zu verifizieren, den Zugriff zu kontrollieren und Authentifizierungs- und Autorisierungsrichtlinien durchzusetzen. IAM spielt eine zentrale Rolle bei der Sicherung des Fernzugriffs, indem es sicherstellt, dass nur autorisierte Benutzer Zugang zu wichtigen Ressourcen erhalten.

Verwaltung des privilegierten Zugriffs (PAM)

PAM-Tools und -Technologien helfen bei der Sicherung, Überwachung und Kontrolle des Zugriffs auf privilegierte Konten innerhalb eines Unternehmens. Sie überwachen den privilegierten Zugriff kontinuierlich, um ungewöhnliche Netzwerkaktivitäten zu erkennen und darauf zu reagieren und so das Risiko eines unbefugten Netzwerkzugriffs zu verringern. Denken Sie jedoch daran, dass die PAM-Verwaltung zeitaufwändig sein kann und dass der Missbrauch von privilegierten Zugangsdaten ein häufiges Ziel von Cyberangriffen ist.

Entferntes Desktop-Protokoll (RDP)

Wenn Ihr Unternehmen RDP für den Fernzugriff verwendet, sollten Sie sicherstellen, dass es sicher konfiguriert ist. Implementieren Sie eine starke Verschlüsselung, deaktivieren Sie unnötige Funktionen und wenden Sie strenge Zugriffskontrollen an. Patchen und überwachen Sie RDP regelmäßig, um Schwachstellen zu vermeiden, die Ihr internes Netzwerk gefährden könnten.

Bringen Sie Ihr eigenes Gerät mit (BYOD)

Da Mitarbeiter ihre eigenen Geräte an den Arbeitsplatz mitbringen, ist es wichtig, umfassende BYOD-Sicherheitsrichtlinien und -verfahren zu erstellen. Diese Richtlinien sollten ein zentralisiertes Gerätemanagement, Mitarbeiterschulungen und strenge Sicherheitsrichtlinien umfassen. Gehen Sie auf Probleme wie Datenverlust, unbefugten Zugriff, Malware-Infektionen, Compliance und Geräteverwaltung ein.

Risikobasierte Authentifizierung

Setzen Sie die risikobasierte Authentifizierung ein, um die Risikostufe jedes Zugriffsversuchs in Echtzeit zu bewerten. Dabei können Faktoren wie Anmeldezeit und -ort berücksichtigt werden. Auf der Grundlage der Risikobewertungen werden geeignete Verifizierungsstufen angewendet, um die Sicherheit zu erhöhen und gleichzeitig die Reibungsverluste für den Benutzer zu minimieren.

Null Vertrauen

Zero Trust erfordert einen sicheren, authentifizierten und autorisierten Zugriff auf Ressourcen, unabhängig vom Status eines Benutzers innerhalb des Unternehmens. Implementieren Sie das Prinzip der geringsten Privilegien, um den Zugriff auf Ressourcen auf diejenigen zu beschränken, die für bestimmte Aufgaben erforderlich sind. Durch die Einführung von Zero Trust-Prinzipien verbessert Ihr Unternehmen seine Sicherheitslage und seine Bereitschaft, sich gegen komplexe Angriffe zu verteidigen.

Erschließen Sie das Potenzial des sicheren Fernzugriffs mit INTROSERV

INTROSERV vereinfacht die sichere Zugriffskontrolle. Über eine virtuelle Desktop-Infrastruktur (VDI) können Sie ein zentrales und sicheres Gateway für den Zugriff Ihrer Mitarbeiter von jedem internetfähigen Gerät aus einrichten. Unser Ansatz integriert robuste Sicherheitsfunktionen wie Multi-Faktor-Authentifizierung, Verschlüsselung und zentrales Management.

Mit unseren umfassenden Lösungen für den sicheren Fernzugriff können Sie Ihre Mitarbeiter unterstützen, die Produktivität steigern und den Schutz Ihrer Daten vor unbefugtem Zugriff verstärken. Kontaktieren Sie uns noch heute, um zu erfahren, wie INTROSERV Ihre Strategie für sicheren Fernzugriff verbessern kann.

Content

- Was ist Fernzugriff und wie funktioniert er?

- Warum brauchen wir einen sicheren Fernzugriff?

- Vorteile des Fernzugriffs

- Arten von Fernzugriffslösungen

- Remote-Desktop-Dienste

- Cloud-basierte Zugriffslösungen

- Fernzugriffssoftware

- Best Practices für sicheren Fernzugriff

- Erschließen Sie das Potenzial des sicheren Fernzugriffs mit INTROSERV