WireGuard Windows kurulumu

Açıklanan komutları uygulamadan önce, WireGuard'ın en son sürümünü kullandığınızdan ve cihazınızda yönetici haklarına sahip olduğunuzdan emin olun.

Kurulum

1) Windows için güncel sürümü indirin: https://www.wireguard.com/install/ ve kurun

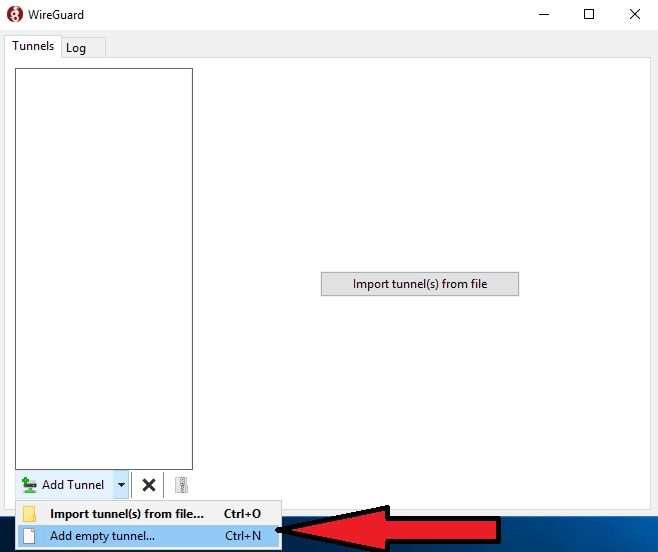

2) C:\Program Files\WireGuard\wireguard.exe dosyasını çalıştırın ve boş bir tünel ekleyin (sunucu tarafını yapılandıracağız):

Tünel ekle → Boş tünel ekle ...

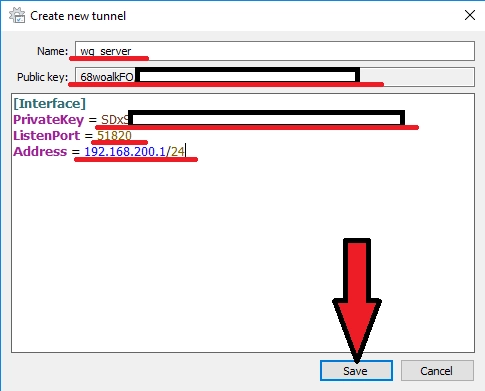

Ayarları kaydediyoruz:

Name - ağ bağlantısının adı

Public key - WireGuard sunucusunun genel anahtarı (istemci tarafını yapılandırmak için gereklidir)

[Interface] PrivateKey = # private key of WireGuard server ListenPort = # port that WireGuard will listen to Address = # desired IP address of WireGuard server

WireGuard sunucusu için ağ arayüzü ayarlarını yapılandırın. Tünel düzenleyici penceresinde (yapılandırma metin alanının altında) isteğe bağlı olarak şunları etkinleştirebilirsiniz:

– Block untunneled traffic (kill-switch) — trafiğin VPN tünelini atlamasını engeller

– Pre-shared key — ek bir güvenlik katmanı (isteğe bağlı)

Bu ayarlar isteğe bağlıdır ancak gelişmiş güvenlik için önerilir.

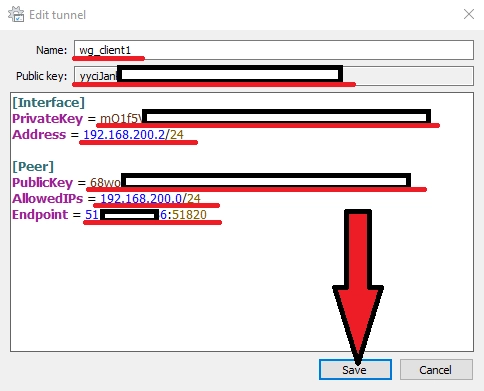

3) Başka bir boş tünel ekliyoruz (istemci tarafını yapılandıracağız): Tünel ekle → Boş tünel ekle

Ayarları kaydediyoruz:

Name - ağ bağlantısının adı

Public key - WireGuard istemcisinin genel anahtarı (sunucu tarafını yapılandırmak için gereklidir)

[Interface] PrivateKey = # WireGuard client private key Address = # desired IP address of WireGuard client [Peer] PublicKey = # public key of the WireGuard server (from step 2) AllowedIPs = # specify the IP addresses for which you want to use the created WG tunnel (specifying the subnet 0.0.0.0/0 will allow you to route all traffic to the WG tunnel) Endpoint = # Server IP address (real, not WireGuard) and port that WireGuard server listens on (configured in step 2)

4) Şimdi istemcimizi WireGuard sunucu tarafına eklememiz gerekiyor, bunun için adım 2'ye geri dönüyoruz ve yapılandırmasını ekliyoruz:

... [Peer] PublicKey = #WireGuard client public key (from step 3) AllowedIPs = #IP user address

5) WireGuard için Windows Güvenlik Duvarını yapılandıralım. Bunun için:

Gelen trafik için yeni bir kural oluşturuyoruz:

- "Windows Defender Firewall with Advanced Security" (Gelişmiş Güvenlikli Windows Defender Güvenlik Duvarı) uygulamasını açın.

- Sol panelde "Inbound Rules" (Gelen Kuralları) seçin.

- "New Rule..." (Yeni Kural) seçeneğine tıklayın.

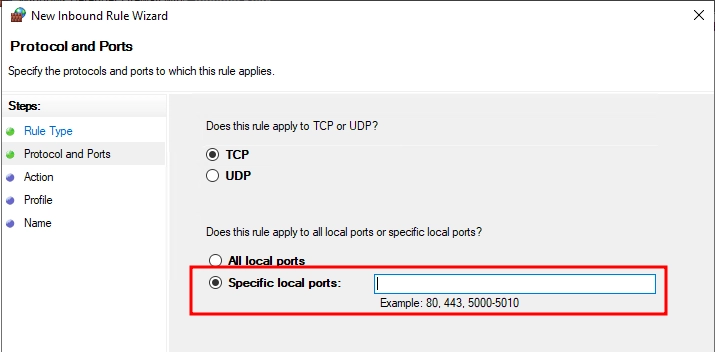

Protokolü (UDP) ve bağlantı noktalarını (örneğin 51820) belirliyoruz:

- "New Inbound Rule Wizard" (Yeni Gelen Kuralı Sihirbazı) penceresinde "Port" (Bağlantı Noktası) seçeneğini seçin ve "Next" (İleri) düğmesine tıklayın.

- "Protocol and Ports" (Protokol ve Bağlantı Noktaları) bölümünde aşağıdakileri yapılandırın:

- Protokol türünü seçin: "UDP".

- Belirli yerel bağlantı noktalarını belirtin (Specific local ports):

- Örneğin, WireGuard'ın varsayılan bağlantı noktası 51820'dir.

- Birden fazla bağlantı noktası kullanılıyorsa, virgülle ayırarak listeleyin (örneğin:

51820, 51821).

- "Next" (İleri) düğmesine tıklayın.

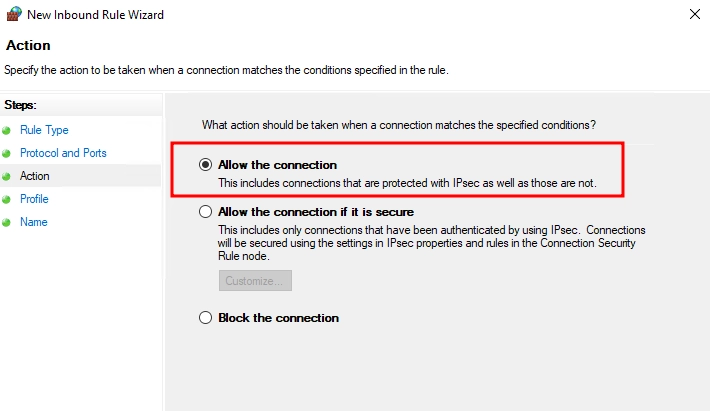

Bağlantılara izin veriyoruz:

- "Action" (Eylem) bölümünde "Allow the connection" (Bağlantıya izin ver) seçeneğini seçin.

- "Next" (İleri) düğmesine tıklayın.

Kuralı kaydediyoruz:

- Kuralın uygulanacağı profilleri belirtin:

- Domain (Etki Alanı).

- Private (Özel).

- Public (Genel).

- "Next" (İleri) düğmesine tıklayın.

- Yeni kural için açıklayıcı bir ad verin, örneğin: "WireGuard UDP 51820".

- "Finish" (Son) düğmesine tıklayın.

Artık güvenlik duvarınız belirtilen WireGuard bağlantı noktaları üzerinden trafiğe izin verecek şekilde yapılandırılmıştır.

6) Şimdi yapılandırma dosyalarını dışa aktarmak yeterlidir. Tüm tünelleri zip olarak dışa aktar→Dışa aktarma konumunu belirle→Kaydet

Ardından kaydedilen arşivi açın, tüm tünellerimizin yapılandırmaları orada olacaktır.

İstemciye kendi yapılandırma dosyasını verin.

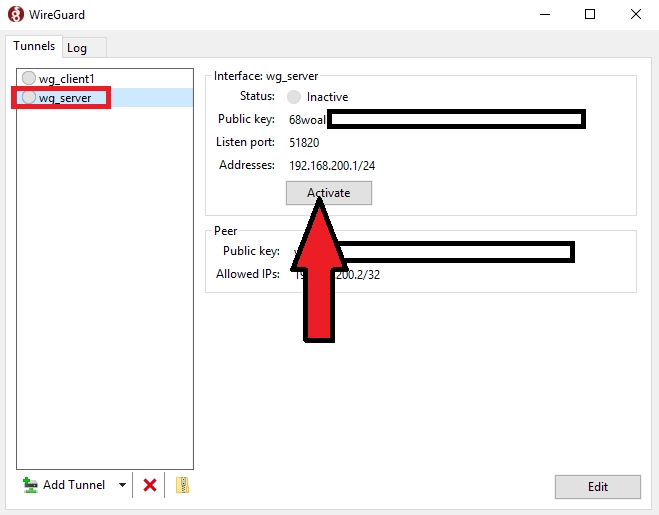

7) Sunucuda sunucu yapılandırmasını seçin ve programı çalıştırın.

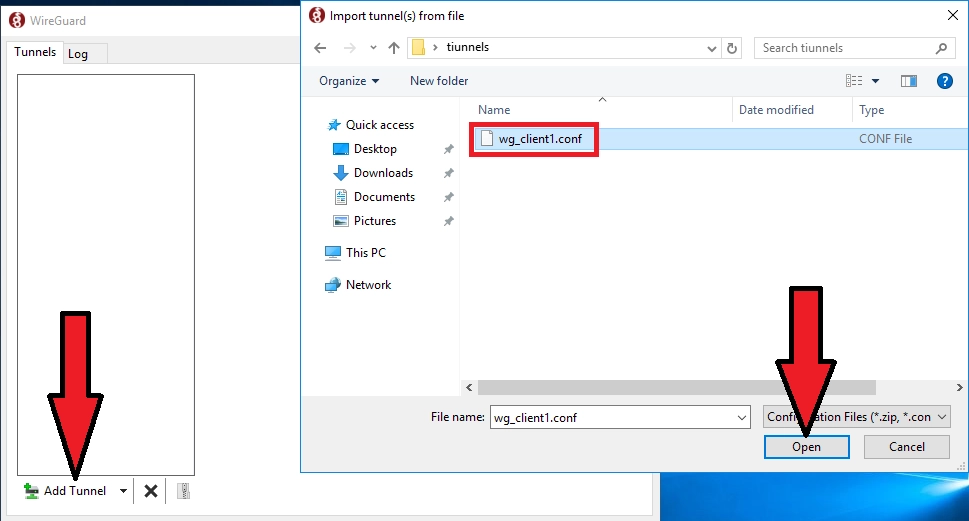

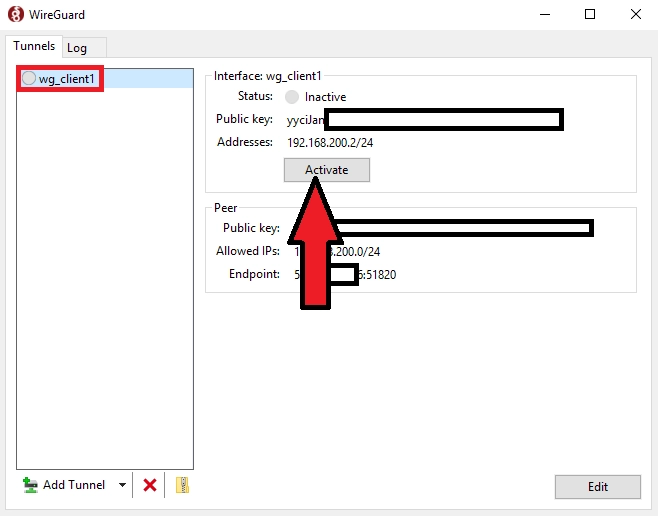

8) İstemcide yapılandırma dosyasını WireGuard'a ekleyin. Tünel ekle→İstemci yapılandırma dosyasını seç->Aç

İstemci yapılandırmasını seçin ve çalıştırın

İlk istemcinin yapılandırması tamamlanmıştır. Diğer istemciler, verileri sunucu yapılandırmasına eklenerek benzer şekilde yapılandırılır (adım 4).

Bağlantının doğrulanması

Tüneli etkinleştirdikten sonra, Windows Ağ ve Paylaşım Merkezinde WireGuard ağ bağdaştırıcısının durumunu "Ağ erişimi yok" veya "İnternet erişimi yok" olarak gösterebilir. Bu normal ve beklenen bir davranıştır — Windows, VPN tünel bağdaştırıcılarını standart internet bağlantıları olarak tanımaz. Bu durum tünelin işlevselliğini etkilemez.

WireGuard tünelinin doğru çalıştığını doğrulamak için:

1) WireGuard istemcisinde bağlantı durumunu kontrol edin. Aktif bir tünel, veri aktarım sayaçlarıyla birlikte "Aktif" durumunu göstermelidir. Paket sayaçları artıyorsa tünel çalışıyor demektir.

2) Komut İstemi'ni (cmd) açın ve WireGuard sunucusunun dahili IP adresine ping atın:

ping 10.0.0.1

10.0.0.1 adresini adım 2'de yapılandırılan gerçek WireGuard sunucusu IP adresiyle değiştirin. Yanıt alıyorsanız tünel doğru çalışıyor demektir.

3) AllowedIPs = 0.0.0.0/0 (tüm trafik tünel üzerinden yönlendirilir) yapılandırdıysanız, yönlendirmeyi şu komutla doğrulayabilirsiniz:

tracert 8.8.8.8

İlk atlama, WireGuard sunucunuzun IP adresi olmalıdır.

AllowedIPs'i anlamak

İstemci yapılandırmasındaki (adım 3) AllowedIPs parametresi, hangi trafiğin WireGuard tüneli üzerinden yönlendirileceğini belirler.

AllowedIPs = 0.0.0.0/0 — tüm trafiği tünel üzerinden yönlendirir. İnternet taraması dahil tüm bağlantılar VPN üzerinden geçer. Tam trafik koruması için bu seçeneği kullanın.

AllowedIPs = 10.0.0.0/24 — yalnızca dahili ağ trafiğini tünel üzerinden yönlendirir. Normal internet trafiği VPN'i atlar ve varsayılan bağlantıyı kullanır. Belirli ağ kaynaklarına erişmek için bu seçeneği kullanın.

Ayrıca virgülle ayrılmış birden fazla alt ağ belirtebilirsiniz, örneğin: AllowedIPs = 10.0.0.0/24, 192.168.1.0/24

Sorun giderme

Tünel aktif ancak sunucuyla bağlantı yok

– WireGuard bağlantı noktasının (örneğin 51820) hem sunucu hem de istemci tarafındaki güvenlik duvarında açık olduğunu doğrulayın.

– Genel anahtarların sunucu ve istemci yapılandırmaları arasında doğru şekilde kopyalandığından emin olun.

– İstemci yapılandırmasındaki Endpoint'in sunucunun gerçek IP adresine işaret ettiğini, WireGuard tünel IP'sine değil, doğrulayın.

Bağlantıdan sonra DNS çalışmıyor

İstemci yapılandırmasına bir DNS sunucusu ekleyin:

[Interface] PrivateKey = ... Address = ... DNS = 8.8.8.8, 8.8.4.4

Paket sayaçları artmıyor

Bu, tünelin veri iletmediği anlamına gelir. Aşağıdakileri kontrol edin:

– AllowedIPs her iki tarafta da (sunucu ve istemci) doğru yapılandırılmıştır.

– WireGuard IP adresleri mevcut yerel ağla çakışmıyor.

– ListenPort başka bir uygulama tarafından kullanılmıyor.

Sunucu yeniden başlatıldıktan sonra WireGuard'ın otomatik başlatılması.

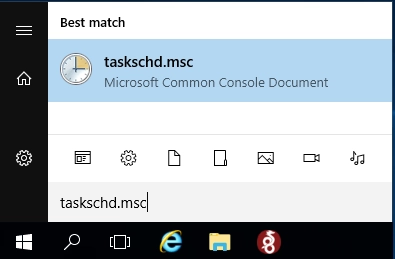

1) Başlangıç dosyasını Windows Görev Zamanlayıcısı otomatik başlatmasına ekleyin: Başlat→taskschd.msc

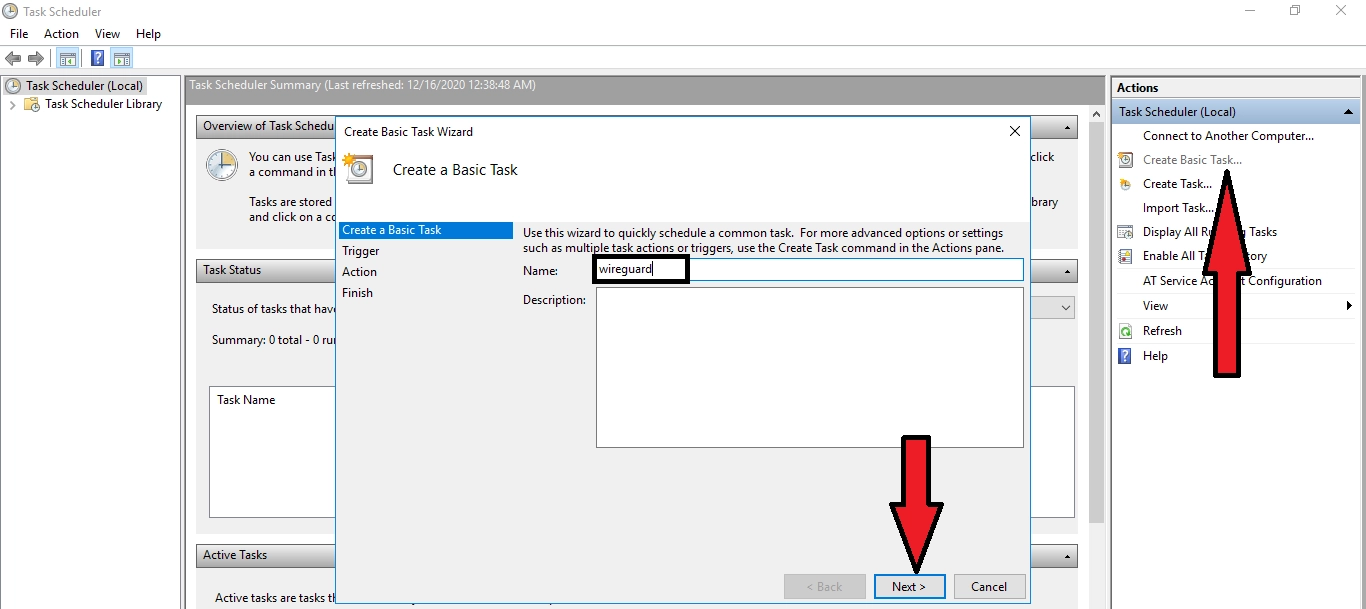

"Temel Görev Oluştur" seçeneğine tıklayın → Görev için bir ad girin (örneğin wireguard) → İleri

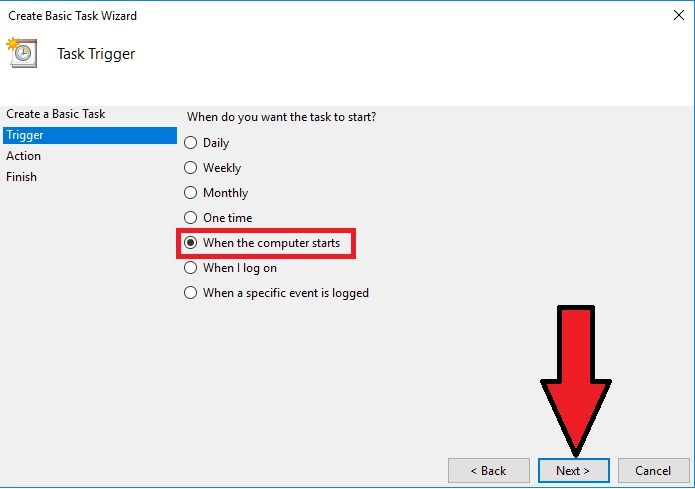

"Bilgisayar başlatıldığında" seçeneğini seçin→ İleri

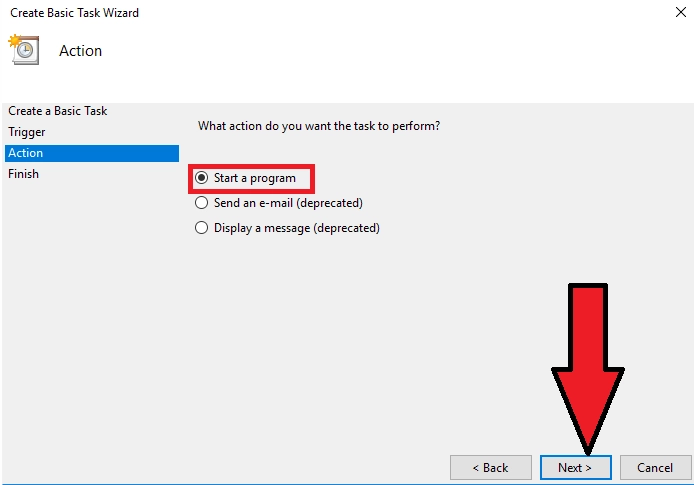

"Program başlat" seçeneğini seçin→ İleri

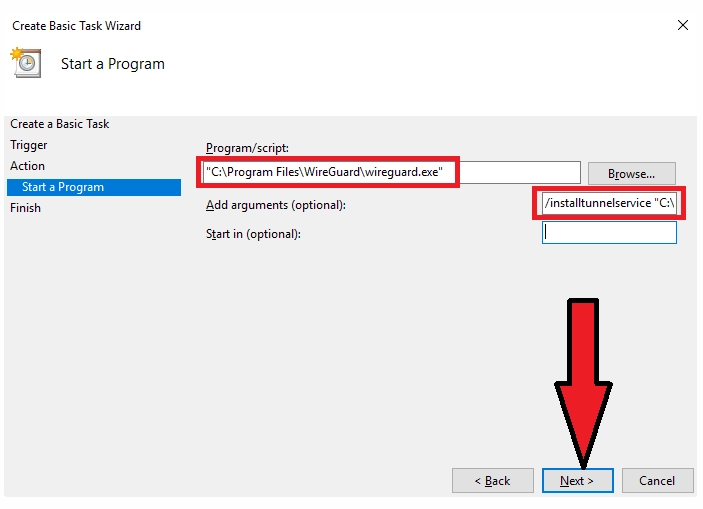

"Program veya komut dosyası" alanında WireGuard'ı çalıştıracak dosyayı seçin (varsayılan olarak "C:\Program Files\WireGuard\wireguard.exe")

Argümanlar ekleyin:

/installtunnelservice "C:\Program Files\WireGuard\wg_server.conf"

burada:

C:\Program Files\WireGuard\wg_server.conf - yapılandırma dosyasının konumu *.conf

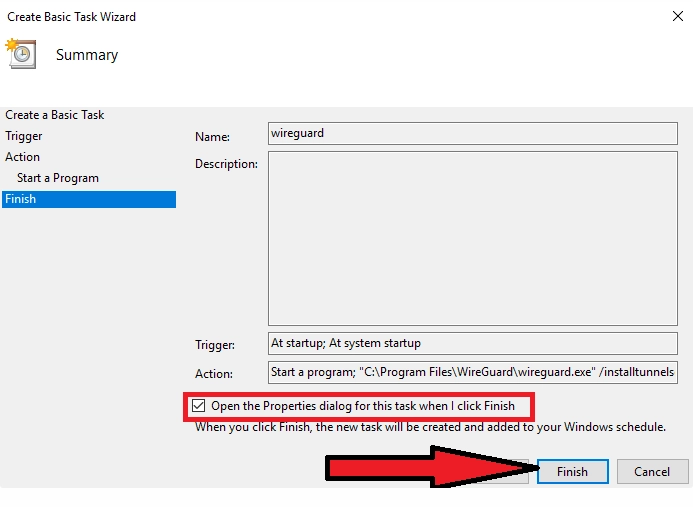

"'Son'a tıkladıktan sonra bu görevin Özellikler penceresini aç" seçeneğini işaretleyin→ Son

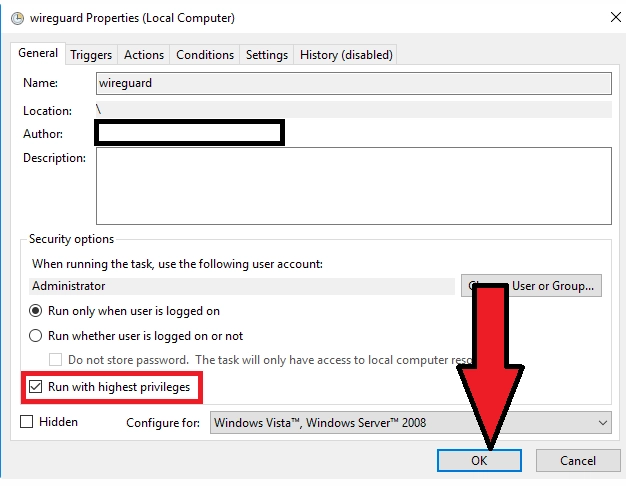

Açılan pencerede "En yüksek ayrıcalıklarla çalıştır" seçeneğini işaretleyin→Tamam

Tamamlandı. Yeniden başlatma yapın, kontrol edin