Zdalny dostęp - biuro domowe

Czym jest dostęp zdalny i jak działa?

Zdalny dostęp odnosi się do możliwości łączenia się i kontrolowania komputera lub sieci ze zdalnej lokalizacji. Dzięki zdalnemu dostępowi możesz uzyskać dostęp do plików i programów z dowolnego miejsca na świecie, o ile masz połączenie z Internetem.

Zdalny dostęp działa poprzez nawiązanie połączenia między urządzeniem a komputerem lub siecią, do której chcesz uzyskać dostęp. Zazwyczaj specjalne oprogramowanie lub technologia VPN (Virtual Private Network) pomaga utworzyć to połączenie. Po rozpoczęciu sesji zdalnego dostępu urządzenie pyta docelowy komputer lub sieć o pozwolenie, a po jego udzieleniu uzyskuje dostęp. To połączenie pozwala kontrolować zdalne urządzenie tak, jakbyś był fizycznie obecny, dzięki czemu możesz wykonywać zadania i uzyskiwać dostęp do zasobów na odległość.

Dlaczego potrzebujemy bezpiecznego dostępu zdalnego?

Potrzeba bezpiecznego dostępu zdalnego jest ważna dla wielu grup, takich jak studenci, osoby prywatne i organizacje każdej wielkości. Oto dlaczego niezawodny dostęp zdalny ma znaczenie dla każdej z nich:

- Studenci: Bezpieczny dostęp zdalny pozwala studentom uczestniczyć w zajęciach online, wspólnie pracować nad projektami i korzystać z materiałów edukacyjnych bez obawy o swoje dane lub prywatność.

- Profesjonaliści: Pracownicy czerpią korzyści z niezawodnego dostępu zdalnego, ponieważ pozwala im on płynnie przełączać się między pracą a sprawami osobistymi, jednocześnie chroniąc ważne informacje.

- Organizacje: W świecie biznesu solidny dostęp zdalny jest koniecznością. Gwarantuje on, że pracownicy mogą pracować zdalnie bez narażania wrażliwych danych firmy. W ten sposób produktywność pozostaje wysoka, a dane pozostają bezpieczne.

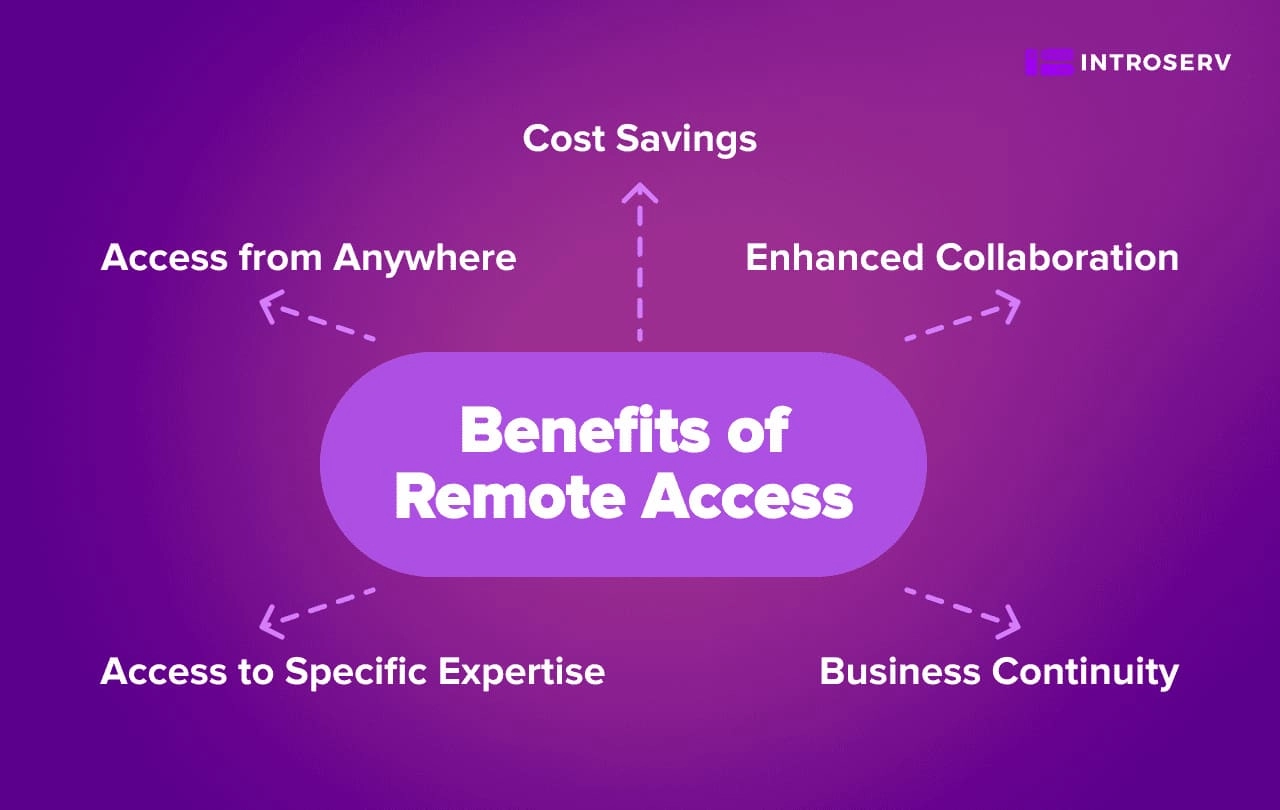

Korzyści ze zdalnego dostępu

Zdalny dostęp przynosi liczne korzyści zarówno osobom prywatnym, jak i organizacjom. Najważniejsze z nich to

- Dostępz dowolnego miejsca: Zdalny dostęp umożliwia pracę z dowolnego miejsca, oferując swobodę wyboru lokalizacji i pracy we własnym tempie. Ta elastyczność może znacznie poprawić równowagę między życiem zawodowym a prywatnym i produktywność.

- Oszczędność kosztów: Organizacje mogą obniżyć koszty, ponieważ nie potrzebują dedykowanej przestrzeni biurowej, co zmniejsza wydatki zarówno dla osób fizycznych, jak i firm. Zdalny dostęp obniża również koszty dojazdów i pozwala na bardziej efektywne wykorzystanie zasobów.

- Lepsza współpraca: Zdalny dostęp umożliwia zespołom efektywną współpracę, nawet jeśli są one rozproszone w różnych lokalizacjach. Narzędzia takie jak wideokonferencje i współdzielone repozytoria dokumentów ułatwiają komunikację i współpracę.

- Ciągłość działania: Nawet w sytuacjach awaryjnych lub klęsk żywiołowych zdalny dostęp umożliwia zarządzanie krytycznymi systemami i danymi. Zdolność ta jest niezbędna do zapewnienia ciągłości biznesowej i zminimalizowania przestojów.

- Dostęp do specjalistycznej wiedzy: Zdalny dostęp umożliwia osobom i organizacjom korzystanie ze specjalistycznych zasobów, wiedzy i talentów z dowolnego miejsca na świecie.

Rodzaje rozwiązań zdalnego dostępu

Dostępnych jest kilka wariantów rozwiązań zdalnego dostępu, z których każdy ma swoje własne implikacje w zakresie bezpieczeństwa. Oto kilka powszechnie stosowanych metod:

Wirtualne sieci prywatne (VPN)

Sieci VPN są szeroko stosowane do tworzenia bezpiecznych połączeń między użytkownikami zdalnymi a sieciami korporacyjnymi. Tworzą one zaszyfrowany tunel, przez który przechodzą dane, aby zachować ich prywatność i nienaruszalność. Sieci VPN są dobrym wyborem, gdy bezpieczeństwo i ochrona danych są najważniejsze, szczególnie w przypadku dostępu do wrażliwych zasobów i aplikacji.

Ograniczenia:

- Konfiguracja VPN może być skomplikowana dla użytkowników nietechnicznych.

- Wysoki ruch danych może czasami skutkować zmniejszoną wydajnością sieci.

- Skalowanie infrastruktury VPN dla dużej liczby użytkowników może być wyzwaniem technicznym i logistycznym.

Usługi pulpitu zdalnego

RDS (Remote Desktop Services) to technologia firmy Microsoft opracowana głównie z myślą o aplikacjach biznesowych i korporacyjnych. Została ona zaprojektowana w celu umożliwienia wielu użytkownikom dostępu do sesji pulpitu zdalnego na serwerze Windows. Rozwiązanie to jest powszechnie wykorzystywane do wsparcia technicznego, współpracy oraz uzyskiwania dostępu do plików i aplikacji w systemie zdalnym.

Ograniczenia:

- Jest przeznaczony głównie dla środowisk Windows, ograniczając kompatybilność z innymi systemami operacyjnymi.

- Może wymagać dużej ilości zasobów i solidnego sprzętu serwerowego.

- Administratorzy muszą zarządzać dostępem użytkowników i aplikacjami na serwerze zdalnego pulpitu.

Rozwiązania dostępowe oparte na chmurze

Rozwiązania oparte na chmurze, takie jak aplikacje Software-as-a-Service (SaaS) i infrastruktura wirtualnego pul pitu (VDI), zapewniają zdalny dostęp do plików, aplikacji i zasobów przechowywanych w chmurze. Podejścia te oferują scentralizowaną kontrolę bezpieczeństwa, skalowalność i możliwość wykorzystania infrastruktury chmury do bezpiecznego dostępu. Rozwiązania oparte na chmurze, zwłaszcza VDI, często mają niewielkie ograniczenia, które mogą być rozwiązane przez dostawcę usług, co czyni je bardzo wszechstronną i elastyczną opcją zdalnego dostępu.

Ograniczenia:

- Dostęp zależy od stabilnego połączenia internetowego.

- Koszty mogą się kumulować w czasie, szczególnie w przypadku większych wdrożeń.

- Integracja istniejących systemów lokalnych z rozwiązaniami chmurowymi może być złożonym procesem, który wymaga starannego planowania i wdrożenia.

Oprogramowanie zdalnego dostępu

Oprogramowanie zdalnego dostępu nie jest podstawowym rozwiązaniem zdalnego dostępu, takim jak VPN, RDS lub dostęp oparty na chmurze. Obejmuje ono narzędzia takie jak TeamViewer, AnyDesk i inne. Program umożliwia użytkownikom łączenie się i kontrolowanie innych komputerów lub urządzeń przez Internet. Podejście to jest zazwyczaj wykorzystywane do zdalnego wsparcia i administracji.

Ograniczenia:

- Nieprawidłowo skonfigurowane oprogramowanie może stanowić zagrożenie dla bezpieczeństwa.

- Wydajność może się różnić w zależności od jakości połączenia internetowego.

- Problemy z kompatybilnością mogą pojawić się podczas łączenia się z różnymi systemami operacyjnymi i typami urządzeń.

Pod względem ochrony zdalnego dostępu, infrastruktura wirtualnego pulpitu (VDI) wyłania się jako jedna z najbezpieczniejszych opcji. Dzięki VDI żadne krytyczne dane nie są przechowywane na urządzeniach lokalnych. Tworzy izolowane i kontrolowane instancje pulpitu na scentralizowanym serwerze i przechowuje poufne informacje w kontrolowanym środowisku.

Takie podejście znacznie zmniejsza ryzyko wycieku lub utraty danych w wyniku kradzieży lub włamania na urządzenie. Umożliwia firmom ustanowienie ścisłej kontroli dostępu, monitorowanie działań użytkowników i przeprowadzanie regularnych audytów bezpieczeństwa. Zalecamy VDI dla organizacji, które priorytetowo traktują bezpieczeństwo danych i szukają skalowalnego i wydajnego środowiska pracy zdalnej.

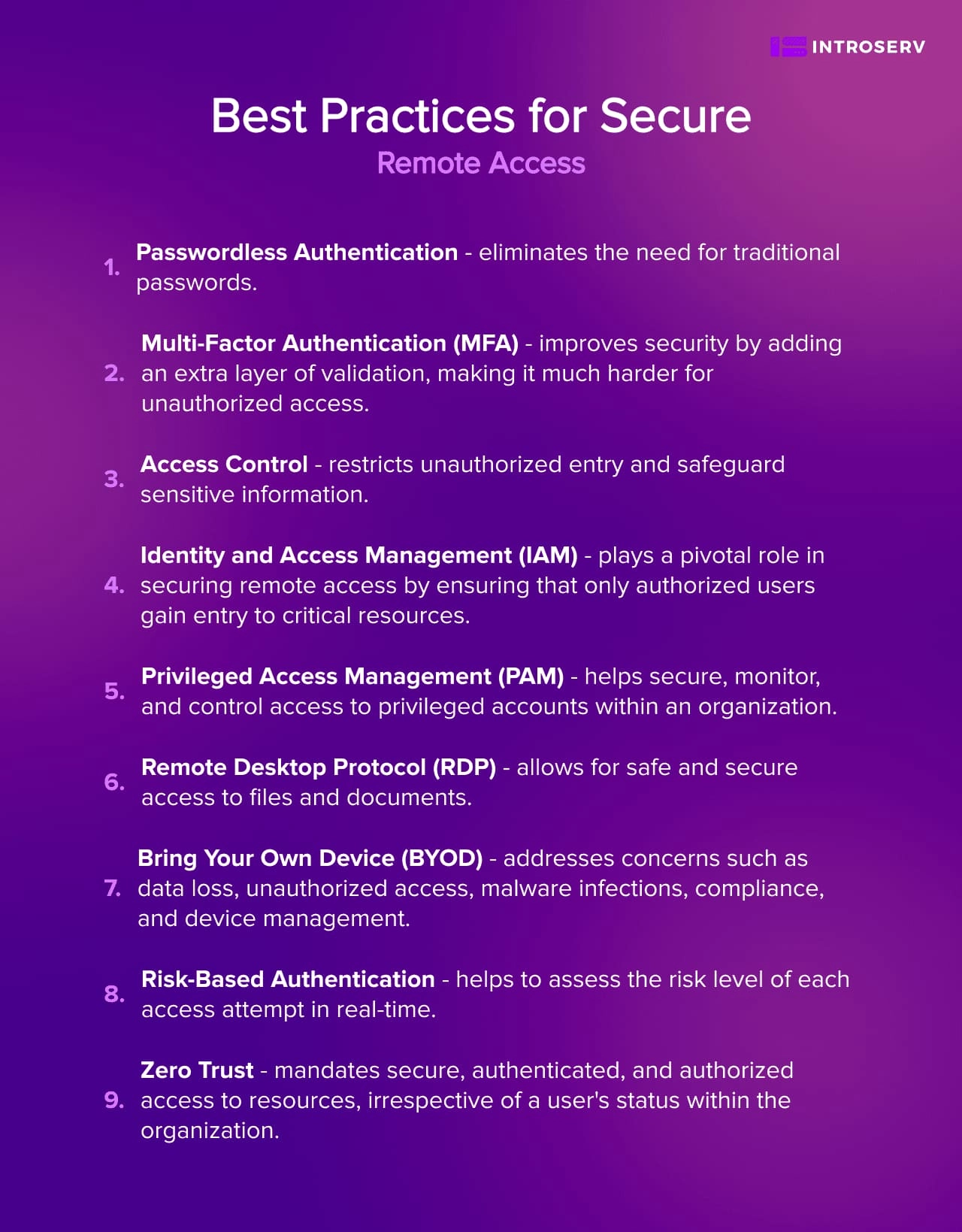

Najlepsze praktyki bezpiecznego dostępu zdalnego

Uwierzytelnianie bez hasła

Uwierzytelnianie bezhasłowe eliminuje potrzebę stosowania tradycyjnych haseł. Zwiększa to bezpieczeństwo, obniża koszty związane z zarządzaniem hasłami i zmniejsza ryzyko wystąpienia problemów związanych z bezpieczeństwem związanych z hasłami.

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe pozostaje kluczowym elementem bezpiecznego dostępu zdalnego. Korzystaj z rozwiązań MFA, które wymagają co najmniej dwóch czynników uwierzytelniania, takich jak metody oparte na wiedzy, posiadaniu lub podmiocie. MFA poprawia bezpieczeństwo, dodając dodatkową warstwę walidacji, co znacznie utrudnia nieautoryzowany dostęp.

Kontrola dostępu

Wdrażając szczegółową kontrolę dostępu, można ustanowić zasady kontroli dostępu, które są zgodne z zasadą najmniejszych przywilejów. Gwarantuje to, że poszczególne osoby mają dostęp tylko do zasobów niezbędnych do pełnienia ich ról. Solidne mechanizmy kontroli dostępu ograniczają nieautoryzowany dostęp i chronią poufne informacje.

Zarządzanie tożsamością i dostępem (IAM)

Rozwiązania IAM są niezbędne do obsługi tożsamości, ról i uprawnień użytkowników. Umożliwiają one organizacjom weryfikację tożsamości użytkowników, kontrolę dostępu oraz egzekwowanie zasad uwierzytelniania i autoryzacji. IAM odgrywa kluczową rolę w zabezpieczaniu zdalnego dostępu, zapewniając, że tylko autoryzowani użytkownicy uzyskują dostęp do krytycznych zasobów.

Zarządzanie dostępem uprzywilejowanym (PAM)

Narzędzia i technologie PAM pomagają zabezpieczać, monitorować i kontrolować dostęp do kont uprzywilejowanych w organizacji. Stale monitorują uprzywilejowany dostęp w celu wykrywania i reagowania na nietypową aktywność sieciową, zmniejszając ryzyko nieautoryzowanego dostępu do sieci. Należy jednak pamiętać, że zarządzanie PAM może być czasochłonne, a nadużywanie poświadczeń uprzywilejowanych pozostaje częstym celem cyberataków.

Protokół pulpitu zdalnego (RDP)

Jeśli Twoja organizacja wykorzystuje protokół RDP do zdalnego dostępu, upewnij się, że jest on skonfigurowany w bezpieczny sposób. Zaimplementuj silne szyfrowanie, wyłącz niepotrzebne funkcje i zastosuj rygorystyczną kontrolę dostępu. Regularnie łataj i monitoruj RDP, aby zapobiec lukom w zabezpieczeniach, które mogą narazić na szwank twoją sieć wewnętrzną.

Przynieś własne urządzenie (BYOD)

Ponieważ pracownicy przynoszą własne urządzenia do miejsca pracy, konieczne jest stworzenie kompleksowych zasad i procedur bezpieczeństwa BYOD. Wytyczne te powinny obejmować scentralizowane zarządzanie urządzeniami, szkolenie personelu i ścisłe wytyczne dotyczące bezpieczeństwa. Należy zająć się takimi kwestiami jak utrata danych, nieautoryzowany dostęp, infekcje złośliwym oprogramowaniem, zgodność z przepisami i zarządzanie urządzeniami.

Uwierzytelnianie oparte na ryzyku

Zastosuj uwierzytelnianie oparte na ryzyku, aby ocenić poziom ryzyka każdej próby dostępu w czasie rzeczywistym. Uwzględniane czynniki mogą obejmować czas i lokalizację logowania. W oparciu o wyniki ryzyka, zastosuj odpowiednie poziomy weryfikacji, zwiększając bezpieczeństwo, jednocześnie minimalizując tarcia użytkownika.

Zero Trust

Zero Trust wymaga bezpiecznego, uwierzytelnionego i autoryzowanego dostępu do zasobów, niezależnie od statusu użytkownika w organizacji. Wdrożenie zasady najmniejszych uprawnień ogranicza dostęp do zasobów tylko do tych, które są wymagane do wykonania określonych zadań. Przyjmując zasady Zero Trust, organizacja zwiększa swój stan bezpieczeństwa i gotowość do obrony przed zaawansowanymi atakami.

Uwolnij potencjał bezpiecznego dostępu zdalnego dzięki INTROSERV

INTROSERV usprawnia bezpieczną kontrolę dostępu. Dzięki infrastrukturze wirtualnego pulpitu (VDI) można ustanowić scentralizowaną i bezpieczną bramę dostępu dla pracowników z dowolnego urządzenia podłączonego do Internetu. Nasze podejście integruje solidne funkcje bezpieczeństwa, takie jak uwierzytelnianie wieloskładnikowe, szyfrowanie i scentralizowane zarządzanie.

Dzięki naszym kompleksowym rozwiązaniom w zakresie bezpiecznego dostępu zdalnego możesz wzmocnić pozycję swoich pracowników, zwiększyć produktywność i wzmocnić ochronę danych przed nieautoryzowanym dostępem. Skontaktuj się z nami już dziś, aby dowiedzieć się, w jaki sposób INTROSERV może ulepszyć Twoją strategię bezpiecznego dostępu zdalnego.

Content

- Czym jest dostęp zdalny i jak działa?

- Dlaczego potrzebujemy bezpiecznego dostępu zdalnego?

- Korzyści ze zdalnego dostępu

- Rodzaje rozwiązań zdalnego dostępu

- Usługi pulpitu zdalnego

- Rozwiązania dostępowe oparte na chmurze

- Oprogramowanie zdalnego dostępu

- Najlepsze praktyki bezpiecznego dostępu zdalnego

- Uwolnij potencjał bezpiecznego dostępu zdalnego dzięki INTROSERV