Accesso remoto - Ufficio domestico

Che cos'è l'accesso remoto e come funziona?

Per accesso remoto si intende la possibilità di connettersi e controllare un computer o una rete da una postazione remota. Con l'accesso remoto è possibile raggiungere file e programmi da qualsiasi parte del mondo, purché si disponga di una connessione a Internet.

L'accesso remoto funziona stabilendo una connessione tra il dispositivo e il computer o la rete che si desidera raggiungere. Di solito, un software speciale o una tecnologia VPN (Virtual Private Network) aiutano a creare questa connessione. Quando si avvia una sessione di accesso remoto, il dispositivo chiede l'autorizzazione al computer o alla rete di destinazione e, una volta concessa, ottiene l'accesso. Questa connessione vi permette di controllare il dispositivo remoto come se foste fisicamente presenti, in modo da poter svolgere attività e raggiungere risorse a distanza.

Perché è necessario un accesso remoto sicuro?

L'esigenza di un accesso remoto sicuro è importante per molti gruppi, come studenti, individui e organizzazioni di ogni dimensione. Ecco perché un accesso remoto affidabile è importante per ciascuno di essi:

- Studenti: L'accesso remoto sicuro consente agli studenti di frequentare corsi online, lavorare a progetti comuni e utilizzare materiale didattico senza preoccuparsi dei propri dati o della propria privacy.

- Professionisti: I dipendenti traggono vantaggio da un accesso remoto affidabile perché consente loro di passare senza problemi dal lavoro alle attività personali, salvaguardando le informazioni vitali.

- Organizzazioni: Nel mondo degli affari, un solido accesso remoto è un must. Garantisce che i dipendenti possano lavorare da remoto senza esporre i dati aziendali sensibili. In questo modo, la produttività rimane alta e i dati sono al sicuro.

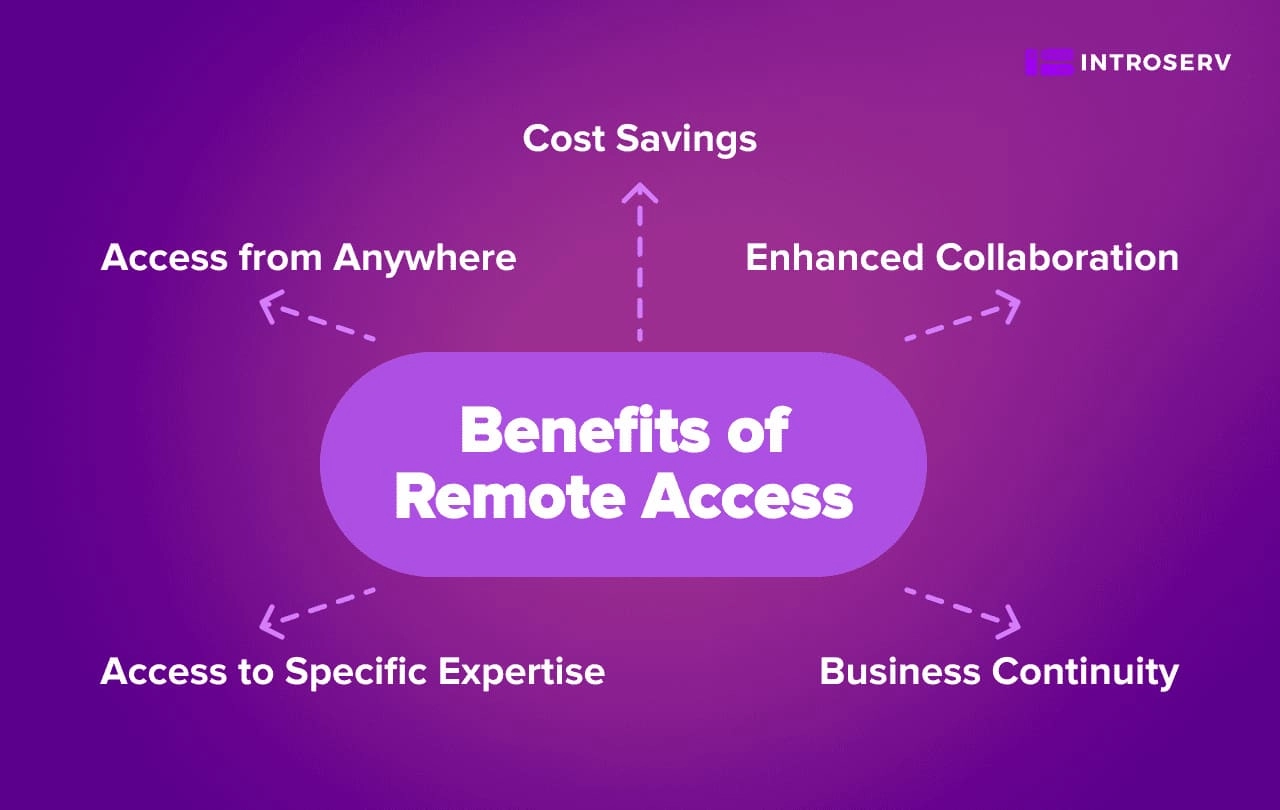

Vantaggi dell'accesso remoto

L'accesso remoto offre numerosi vantaggi sia ai singoli che alle organizzazioni. I vantaggi principali includono:

- Accesso da qualsiasi luogo: L'accesso remoto consente di lavorare da qualsiasi luogo, offrendo la libertà di scegliere la propria posizione e di lavorare al proprio ritmo. Questa flessibilità può migliorare significativamente l'equilibrio tra lavoro e vita privata e la produttività.

- Risparmio sui costi: Le organizzazioni possono tagliare i costi non avendo bisogno di un ufficio dedicato, riducendo le spese sia per i singoli che per le aziende. L'accesso remoto riduce anche i costi di pendolarismo e consente un uso più efficiente delle risorse.

- Maggiore collaborazione: L'accesso remoto consente ai team di collaborare in modo efficace, anche se sono sparsi in luoghi diversi. Strumenti come le videoconferenze e gli archivi di documenti condivisi consentono di comunicare e collaborare senza problemi.

- Continuità aziendale: Anche in caso di emergenze o disastri naturali, l'accesso remoto consente di gestire sistemi e dati critici. Questa capacità è fondamentale per garantire la continuità aziendale e ridurre al minimo i tempi di inattività.

- Accesso a competenze specifiche: L'accesso remoto consente a individui e organizzazioni di attingere a risorse, competenze e talenti specializzati da qualsiasi parte del mondo.

Tipi di soluzioni di accesso remoto

Esistono diverse varianti di soluzioni di accesso remoto, ognuna con le proprie implicazioni di sicurezza. Ecco alcuni metodi comunemente utilizzati:

Reti private virtuali (VPN)

Le VPN sono ampiamente utilizzate per creare connessioni sicure tra utenti remoti e reti aziendali. Creano un tunnel crittografato attraverso il quale i dati viaggiano per mantenerli privati e intatti. Le VPN sono una buona scelta quando la sicurezza e la protezione dei dati sono fondamentali, soprattutto per l'accesso a risorse e applicazioni sensibili.

Limitazioni:

- L'impostazione di una VPN può essere complessa per gli utenti non tecnici.

- L'elevato traffico di dati può occasionalmente comportare una riduzione delle prestazioni della rete.

- La scalabilità di un'infrastruttura VPN per un gran numero di utenti può essere impegnativa dal punto di vista tecnico e logistico.

Servizi desktop remoti

RDS (Remote Desktop Services) è una tecnologia Microsoft sviluppata principalmente per le applicazioni aziendali. È progettata per consentire a più utenti di accedere a una sessione di desktop remoto su un server Windows. Questa soluzione è comunemente utilizzata per il supporto tecnico, la collaborazione e l'accesso a file e applicazioni su un sistema remoto.

Limitazioni:

- È progettato principalmente per ambienti Windows, limitando la compatibilità con altri sistemi operativi.

- Può richiedere un uso intensivo di risorse, in quanto richiede un hardware server robusto.

- Gli amministratori devono gestire l'accesso degli utenti e le applicazioni sul server desktop remoto.

Soluzioni di accesso basate sul cloud

Le soluzioni basate sul cloud, come le applicazioni Software-as-a-Service (SaaS) e l'infrastruttura desktop virtuale (VDI), forniscono accesso remoto a file, applicazioni e risorse archiviate nel cloud. Questi approcci offrono controlli di sicurezza centralizzati, scalabilità e la possibilità di sfruttare l'infrastruttura cloud per un accesso sicuro. Le soluzioni basate sul cloud, in particolare la VDI, presentano spesso limitazioni minori che possono essere risolte dal fornitore di servizi, rendendole un'opzione estremamente versatile e adattabile per l'accesso remoto.

Limitazioni:

- L'accesso si basa su una connessione Internet stabile.

- I costi possono accumularsi nel tempo, soprattutto in caso di implementazioni di grandi dimensioni.

- L'integrazione dei sistemi on-premises esistenti con le soluzioni cloud può essere un processo complesso che richiede un'attenta pianificazione e implementazione.

Software di accesso remoto

Il software di accesso remoto non è una soluzione primaria di accesso remoto come le VPN, gli RDS o l'accesso basato sul cloud. Comprende strumenti come TeamViewer, AnyDesk e altri. Il programma consente agli utenti di connettersi e controllare altri computer o dispositivi tramite Internet. Questo approccio è tipicamente utilizzato per l'assistenza e l'amministrazione a distanza.

Limitazioni:

- Un software non correttamente configurato può comportare rischi per la sicurezza.

- Le prestazioni possono variare a seconda della qualità della connessione a Internet.

- Possono sorgere problemi di compatibilità quando ci si connette a sistemi operativi e tipi di dispositivi diversi.

In termini di protezione dell'accesso remoto, l'infrastruttura desktop virtuale (VDI) emerge come una delle opzioni più sicure. Con la VDI, nessun dato critico viene memorizzato sui dispositivi locali. Crea istanze desktop isolate e controllate su un server centralizzato e mantiene le informazioni sensibili all'interno dell'ambiente controllato.

Questo approccio riduce in modo significativo il rischio di fughe di dati o di perdite dovute al furto o alla compromissione del dispositivo. Consente alle aziende di stabilire controlli di accesso rigorosi, di monitorare le attività degli utenti e di condurre controlli di sicurezza regolari. Consigliamo la VDI alle organizzazioni che danno priorità alla sicurezza dei dati e cercano un'esperienza di lavoro remoto scalabile ed efficiente.

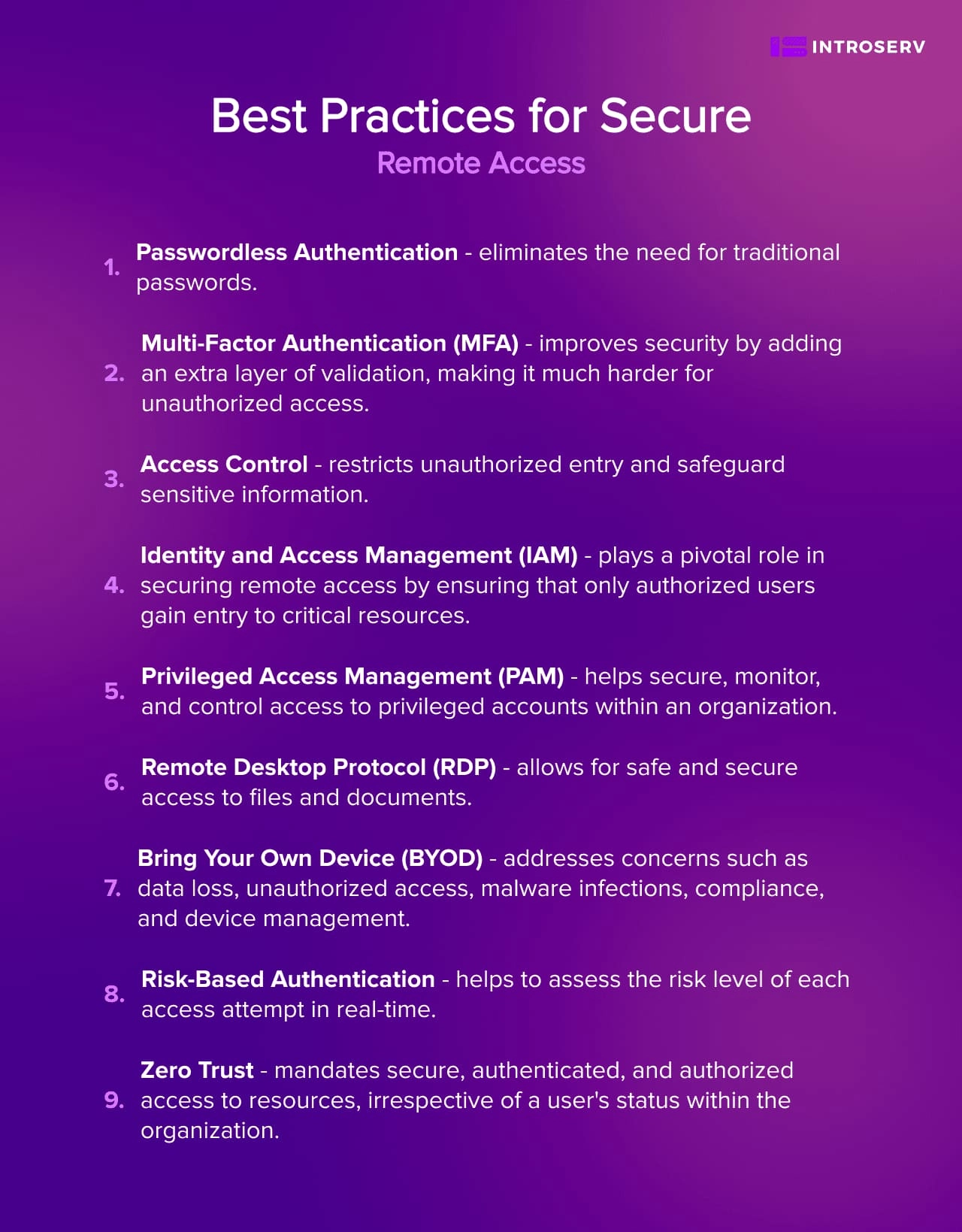

Migliori pratiche per un accesso remoto sicuro

Autenticazione senza password

L'autenticazione senza password elimina la necessità di utilizzare le password tradizionali. Aumenta la sicurezza, riduce i costi legati alla gestione delle password e diminuisce le possibilità di problemi di sicurezza legati alle password.

Autenticazione a più fattori (MFA)

L'MFA rimane una parte fondamentale dell'accesso remoto sicuro. Utilizzate soluzioni MFA che richiedono due o più fattori di autenticazione, come i metodi basati sulla conoscenza, sul possesso o sull'entità. L'MFA migliora la sicurezza aggiungendo un ulteriore livello di convalida, rendendo molto più difficile l'accesso non autorizzato.

Controllo degli accessi

Implementando un controllo granulare sugli accessi, è possibile stabilire politiche di controllo degli accessi in linea con il principio del minimo privilegio. In questo modo si garantisce che le persone abbiano accesso solo alle risorse necessarie per il loro ruolo. I solidi meccanismi di controllo degli accessi limitano gli ingressi non autorizzati e salvaguardano le informazioni sensibili.

Gestione dell'identità e degli accessi (IAM)

Le soluzioni IAM sono fondamentali per la gestione delle identità, dei ruoli e dei permessi degli utenti. Consentono alle organizzazioni di verificare le identità degli utenti, controllare gli accessi e applicare le politiche di autenticazione e autorizzazione. L'IAM svolge un ruolo fondamentale nella protezione dell'accesso remoto, garantendo che solo gli utenti autorizzati accedano alle risorse critiche.

Gestione degli accessi privilegiati (PAM)

Gli strumenti e le tecnologie PAM aiutano a proteggere, monitorare e controllare l'accesso agli account privilegiati all'interno di un'organizzazione. Monitorano costantemente l'accesso privilegiato per rilevare e rispondere alle attività di rete insolite, riducendo il rischio di accesso non autorizzato alla rete. Tuttavia, è bene ricordare che la gestione del PAM può richiedere molto tempo e che l'abuso di credenziali privilegiate rimane un obiettivo comune per i cyberattacchi.

Protocollo desktop remoto (RDP)

Se la vostra organizzazione utilizza RDP per l'accesso remoto, assicuratevi che sia configurato in modo sicuro. Implementate una crittografia forte, disabilitate le funzioni non necessarie e applicate controlli di accesso rigorosi. Applicate regolarmente patch e monitorate RDP per evitare vulnerabilità che potrebbero compromettere la vostra rete interna.

Porta il tuo dispositivo (BYOD)

Poiché i dipendenti portano i propri dispositivi sul posto di lavoro, è essenziale creare politiche e procedure di sicurezza BYOD complete. Queste linee guida devono comprendere la gestione centralizzata dei dispositivi, la formazione del personale e linee guida di sicurezza rigorose. Affrontate problemi quali la perdita di dati, l'accesso non autorizzato, le infezioni da malware, la conformità e la gestione dei dispositivi.

Autenticazione basata sul rischio

Utilizzate l'autenticazione basata sul rischio per valutare il livello di rischio di ogni tentativo di accesso in tempo reale. I fattori presi in considerazione possono includere l'ora e il luogo di accesso. In base ai punteggi di rischio, si applicano livelli di verifica appropriati, migliorando la sicurezza e riducendo al minimo l'attrito degli utenti.

Fiducia zero

Zero Trust richiede un accesso sicuro, autenticato e autorizzato alle risorse, indipendentemente dallo status dell'utente all'interno dell'organizzazione. Implementate il principio del minimo privilegio per limitare l'accesso alle risorse solo a quelle necessarie per compiti specifici. Adottando i principi Zero Trust, l'organizzazione migliora la propria posizione di sicurezza e la propria preparazione a difendersi da attacchi sofisticati.

Sbloccate il potenziale dell'accesso remoto sicuro con INTROSERV

INTROSERV semplifica il controllo dell'accesso sicuro. Grazie all'infrastruttura desktop virtuale (VDI), è possibile creare un gateway centralizzato e sicuro per l'accesso dei dipendenti da qualsiasi dispositivo connesso a Internet. Il nostro approccio integra solide funzioni di sicurezza come l'autenticazione a più fattori, la crittografia e la gestione centralizzata.

Con le nostre soluzioni complete di accesso remoto sicuro, potete potenziare la vostra forza lavoro, aumentare la produttività e rafforzare la protezione dei dati contro gli accessi non autorizzati. Contattateci oggi stesso per scoprire come INTROSERV può migliorare la vostra strategia di accesso remoto sicuro.

Content

- Che cos'è l'accesso remoto e come funziona?

- Perché è necessario un accesso remoto sicuro?

- Vantaggi dell'accesso remoto

- Tipi di soluzioni di accesso remoto

- Servizi desktop remoti

- Soluzioni di accesso basate sul cloud

- Software di accesso remoto

- Migliori pratiche per un accesso remoto sicuro

- Autenticazione senza password

- Autenticazione a più fattori (MFA)

- Controllo degli accessi

- Gestione dell'identità e degli accessi (IAM)

- Gestione degli accessi privilegiati (PAM)

- Protocollo desktop remoto (RDP)

- Porta il tuo dispositivo (BYOD)

- Autenticazione basata sul rischio

- Fiducia zero

- Sbloccate il potenziale dell'accesso remoto sicuro con INTROSERV