Instalación de WireGuard en Windows

Antes de ejecutar los comandos descritos, asegúrese de estar utilizando la última versión de WireGuard y de tener derechos de administrador en su dispositivo.

Instalación

1) Descargar la versión actual para Windows: https://www.wireguard.com/install/ e instalar

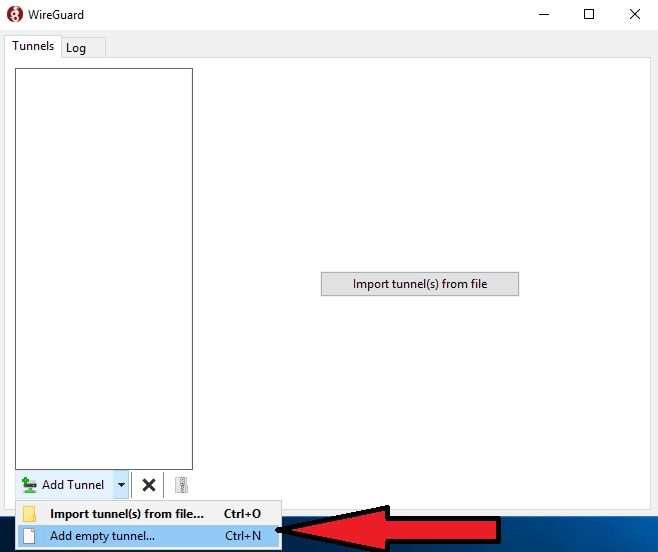

2) Ejecute C:\Program Files\WireGuard\wireguard.exe y añadir un túnel vacío (vamos a configurar el lado del servidor):

Añadir túnel → Añadir túnel vacío ...

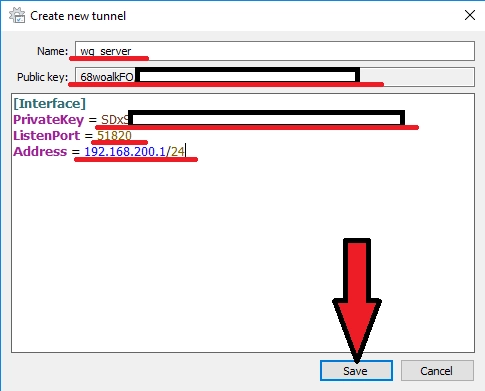

Registramos la configuración:

Nombre - el nombre de la conexión de red.

Clave pública - clave pública del servidor WireGuard (necesaria para configurar el lado cliente).

[Interface] PrivateKey = # private key of WireGuard server ListenPort = # port that WireGuard will listen to Address = # desired IP address of WireGuard server

Habilitar configuración para permitir que el servidor WG utilice la interfaz de red principal

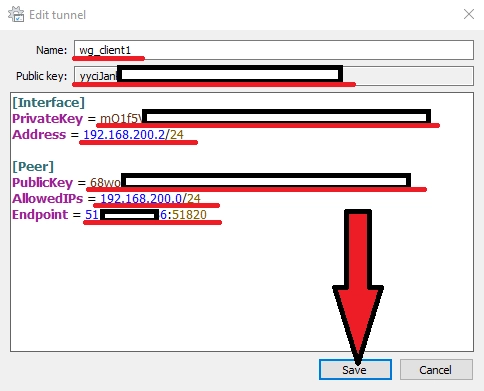

3) Añadimos otro túnel vacío (configuraremos la parte cliente): Añadir túnel → Añadir túnel vacío.

Registramos los ajustes:

Nombre - el nombre de la conexión de red

Clave pública - la clave pública del cliente WireGuard (necesaria para configurar el lado del servidor).

[Interface] PrivateKey = # WireGuard client private key Address = # desired IP address of WireGuard client [Peer] PublicKey = # public key of the WireGuard server (from step 2) AllowedIPs = # specify the IP addresses for which you want to use the created WG tunnel (specifying the subnet 0.0.0.0/0 will allow you to route all traffic to the WG tunnel) Endpoint = # Server IP address (real, not WireGuard) and port that WireGuard server listens on (configured in step 2)

4) Ahora necesitamos agregar nuestro cliente a la parte del servidor WireGuard, para ello regresamos al paso 2 y agregamos su config:

... [Peer] PublicKey = #WireGuard client public key (from step 3) AllowedIPs = #IP user address

5) Configuraremos el firewall de Windows para trabajar con WireGuard. Para ello:

Crearemos una nueva regla para el tráfico entrante:

- Abra "Windows Defender Firewall with Advanced Security" (Firewall de Windows con seguridad avanzada).

- En el panel izquierdo, seleccione "Inbound Rules" (Reglas de entrada).

- Haga clic en "New Rule..." (Nueva regla).

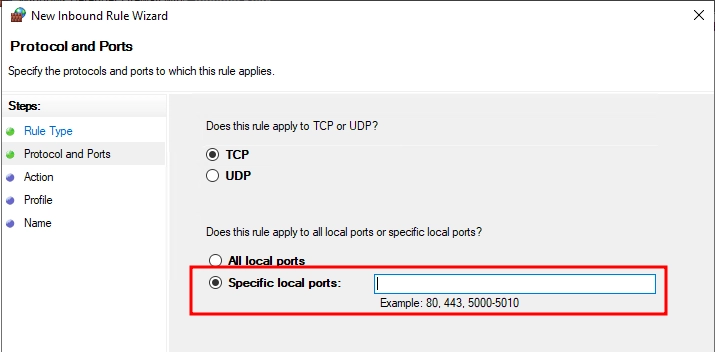

Especifiquemos el protocolo (UDP) y los puertos (por ejemplo, 51820):

- En la ventana emergente "New Inbound Rule Wizard" (Asistente para nueva regla de entrada), seleccione "Port" (Puerto) y haga clic en "Next" (Siguiente).

- En la sección "Protocol and Ports" (Protocolo y puertos), configure lo siguiente:

- Seleccione el tipo de protocolo: "UDP".

- Especifique los puertos locales concretos (Specific local ports):

- Por ejemplo, el puerto predeterminado de WireGuard es 51820.

- Si usa varios puertos, enumérelos separados por comas (por ejemplo: 51820, 51821).

- Haga clic en "Next" (Siguiente).

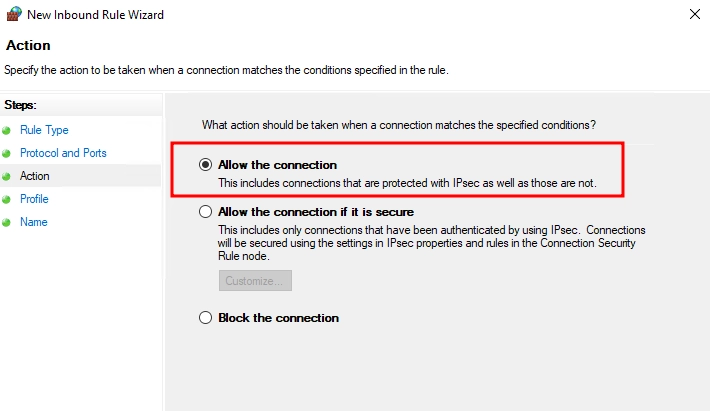

Permitamos las conexiones:

- En la sección "Action" (Acción), seleccione "Allow the connection" (Permitir la conexión).

- Haga clic en "Next" (Siguiente).

Guardemos la regla:

- Determine los perfiles a los que se aplicará la regla:

- Domain (Dominio).

- Private (Privado).

- Public (Público).

- Haga clic en "Next" (Siguiente).

- Asigne un nombre descriptivo a la nueva regla, por ejemplo: "WireGuard UDP 51820".

- Haga clic en "Finish" (Finalizar).

Ahora, su firewall está configurado para permitir tráfico a través de los puertos especificados para WireGuard.

6) Ahora basta con exportar los archivos de configuración Exportar todos los túneles a zip→Especificar ubicación para exportar→Guardar

A continuación, abra el archivo guardado, habrá configuraciones de todos nuestros túneles.

Dale al cliente su archivo de configuración.

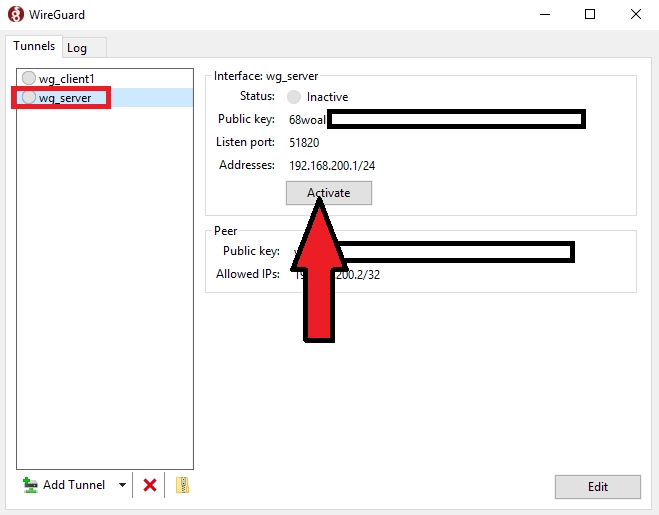

7) En el servidor, seleccione la configuración del servidor y ejecute el programa

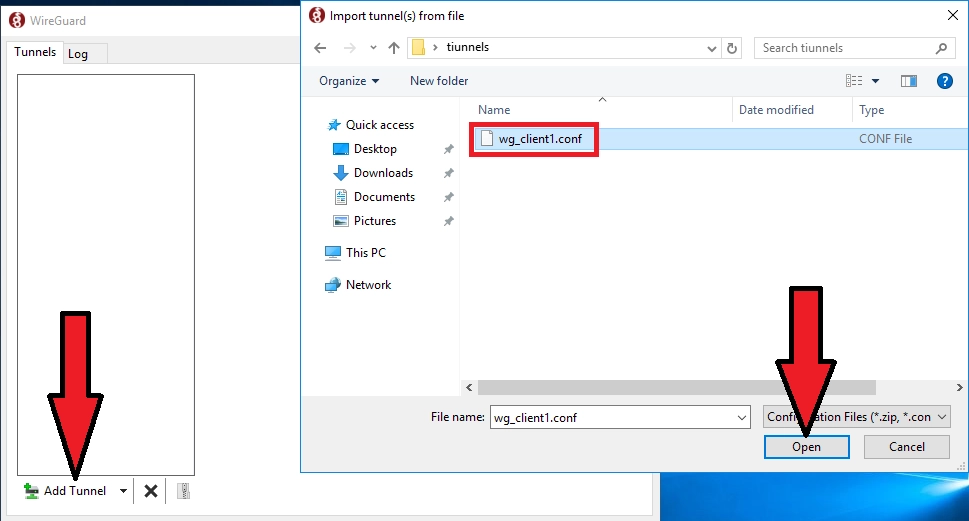

8) En el cliente agregue el archivo de configuración a WireGuard. Add Tunnel→Select client configuration file->Open

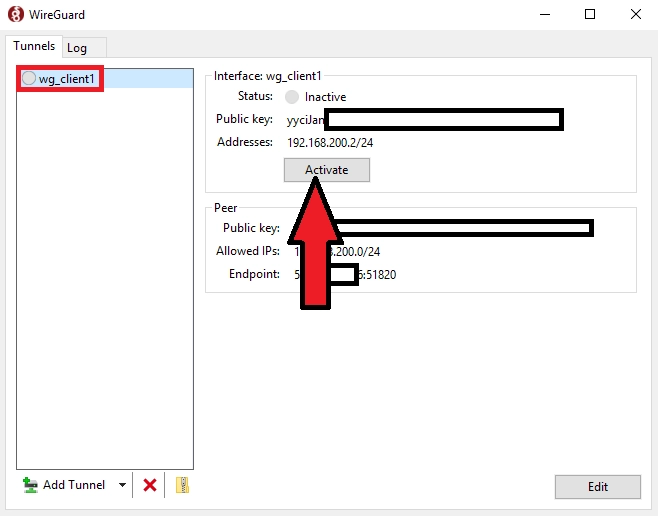

Seleccione client config y ejecute

Esto completa la configuración del primer cliente, similarmente configure los otros clientes agregando sus datos al server config (paso 4)

Auto-iniciar WireGuard después de un reinicio del servidor.

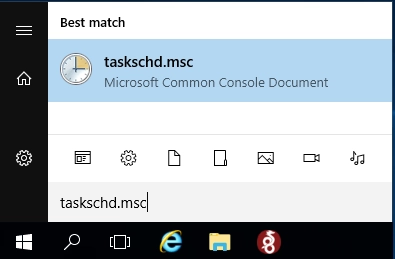

1) Agregue el archivo de inicio a la ejecución automática del programador de Windows: Inicio→taskschd.msc

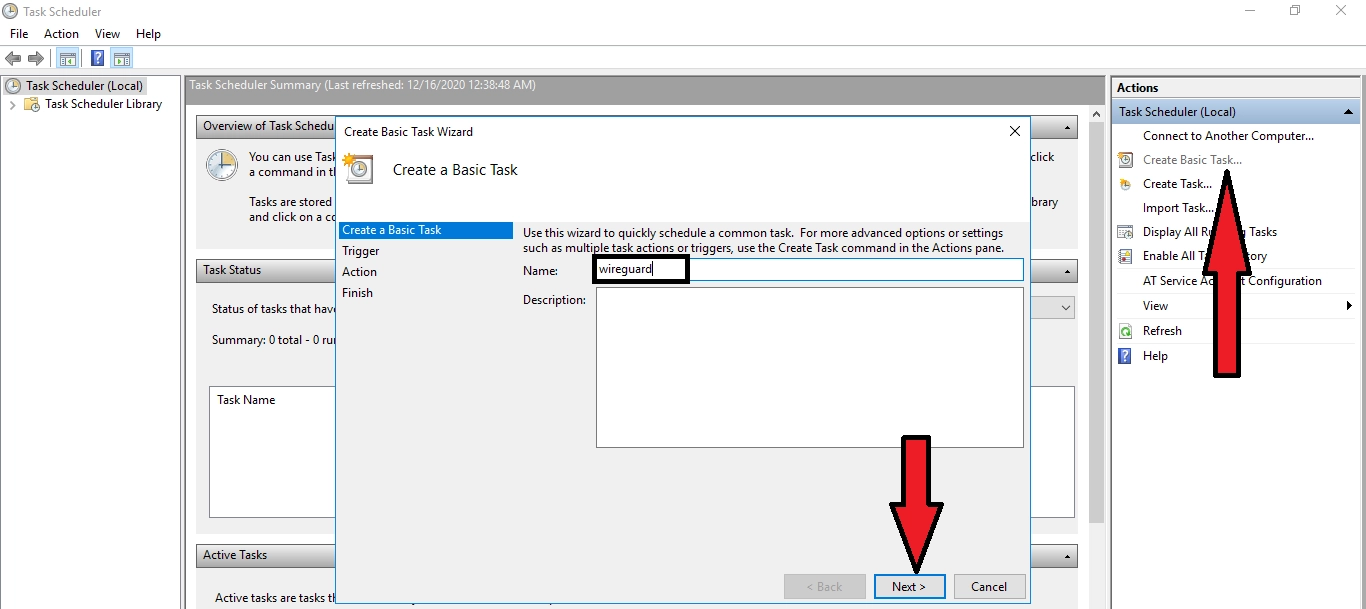

Haga clic en "Crear tarea simple" → Introduzca un Nombre para la tarea (p.ej. wireguard) → Siguiente

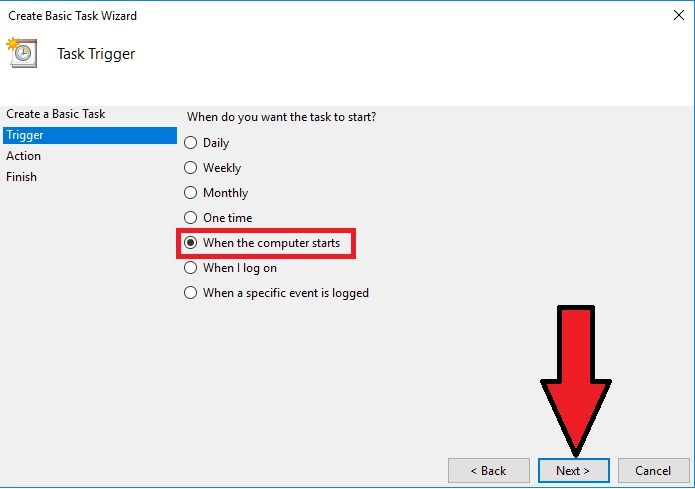

Seleccione "Al iniciar el ordenador"→ Siguiente

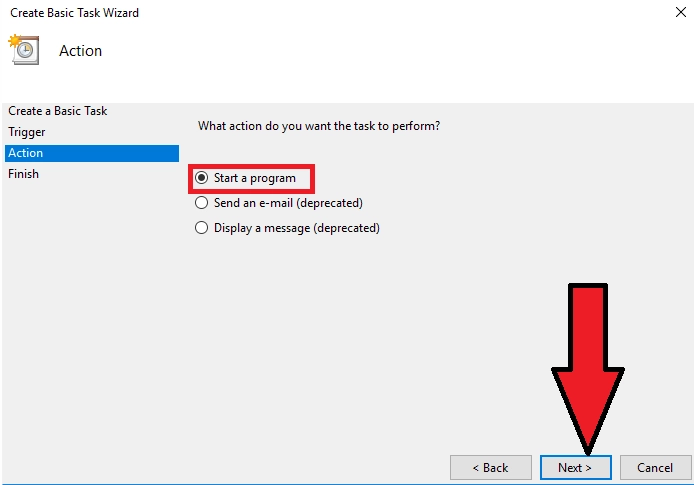

Seleccione "Iniciar programa"→ Siguiente

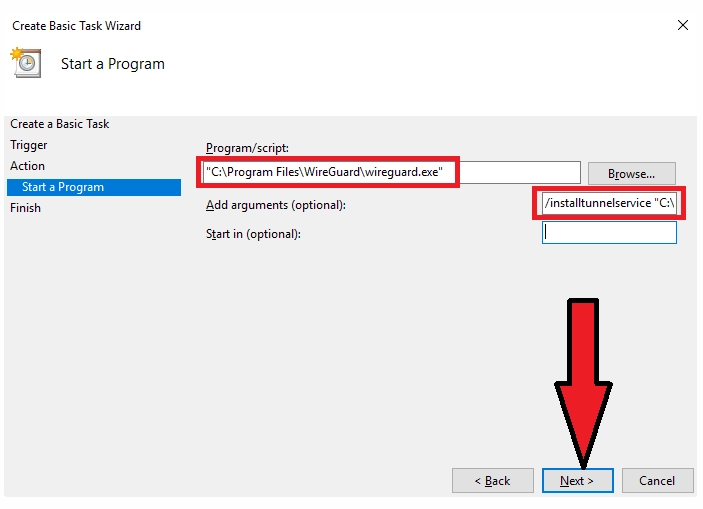

En el campo "Programa o Script", seleccione nuestro archivo para ejecutar WireGuard (por defecto es "C:\Program Files\WireGuard\wireguard.exe")

Añadir argumentos:

/installtunnelservice "C:\Program Files\WireGuard\wg_server.conf"

donde:

C:\Program Files\WireGuard\wg_server.conf - расположение конфигурационного файла *.conf

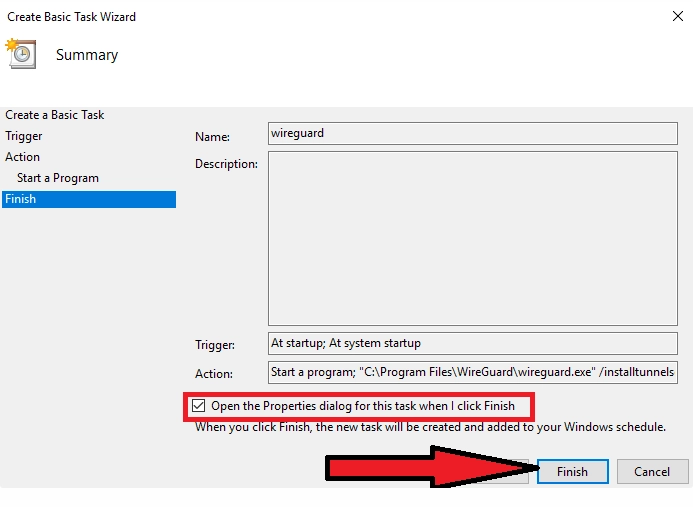

Marque "Abrir la ventana Propiedades de esta tarea después de hacer clic en 'Hecho'"→ Hecho

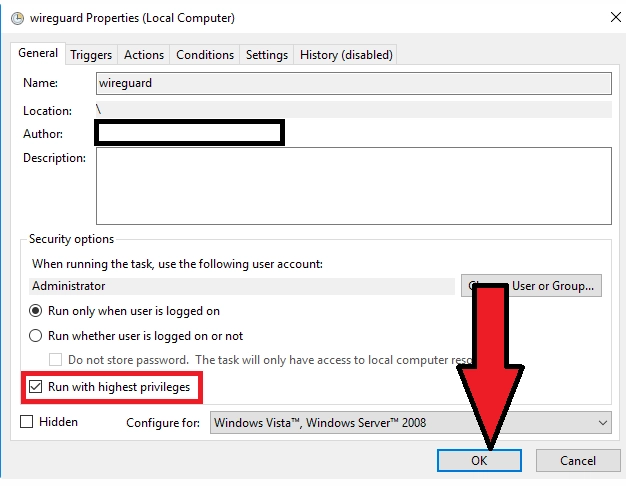

En la ventana que se abre, marque la opción "Ejecutar con los máximos derechos"→OK

Hecho. Haz un reinicio, comprueba