Bloqueo de la conexión UDP al puerto 389 a través del cortafuegos

Guía paso a paso

Tras la instalación de Windows, por defecto el LDAP (protocolo de servicio de directorio) está activo.

LDAP es un protocolo de capa de aplicación que utiliza TCP/IP y permite realizar operaciones de enlace, búsqueda y comparación, así como añadir, modificar o eliminar entradas. El problema es que es posible que recursos de terceros utilicen el servicio LDAP de otra persona para realizar ataques DDoS, conocidos como "ataques de reflexión". El proceso se lleva a cabo a través de una conexión UDP en el puerto 389. Para evitar este tipo de ataque saliente, puede bloquear la conexión UDP en el puerto 389 a través de un cortafuegos. El bloqueo de este tipo de conexión no debería afectar al uso de "Active Directory", ya que en este caso se utiliza una conexión TCP.

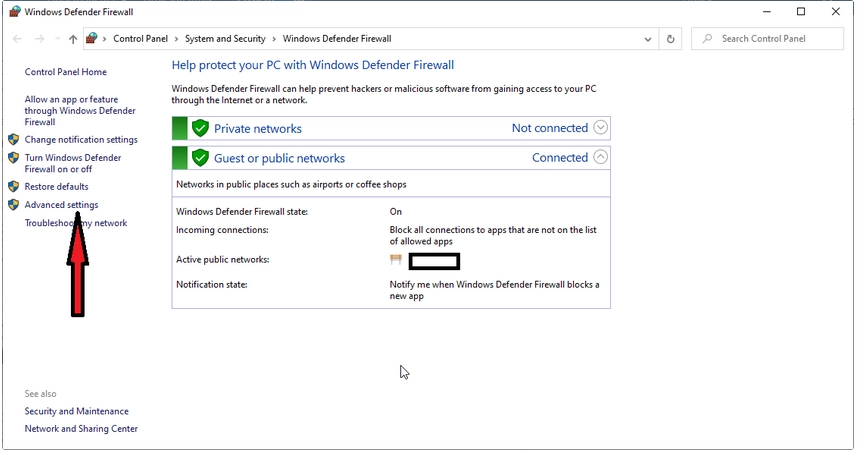

Abra "Firewall de Windows", seleccione "Configuración avanzada " en el menú de la izquierda:

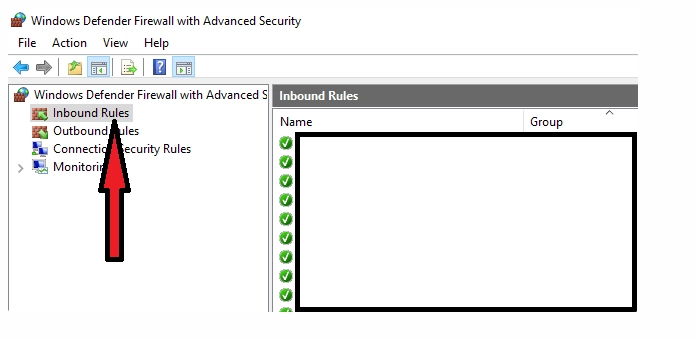

Seleccione "Reglas de entrada" en el menú lateral izquierdo:

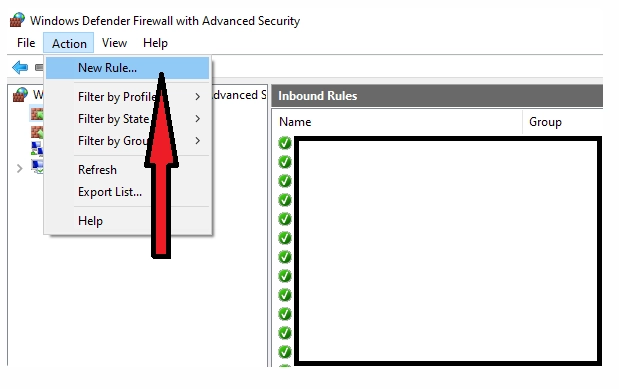

Haga clic en Acción → Nueva regla... en el menú superior:

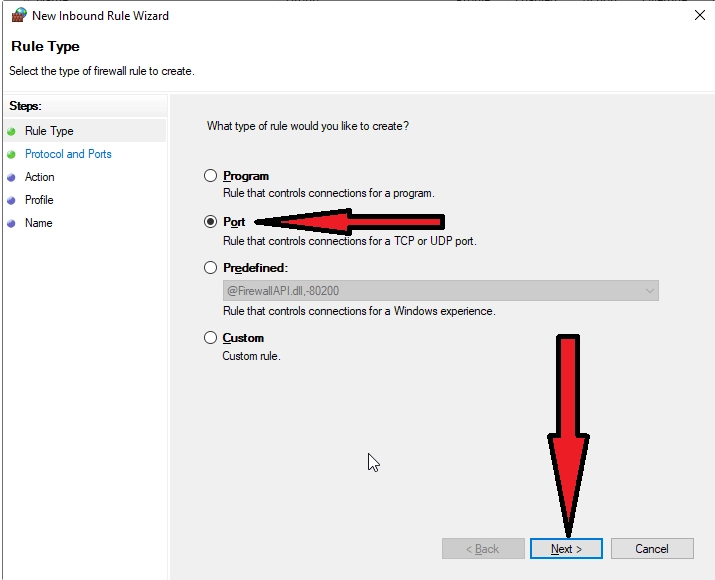

Se abrirá el asistente de creación de reglas, en el que deberá seleccionar el tipo de regla "Para puerto" y hacer clic en "Siguiente >"

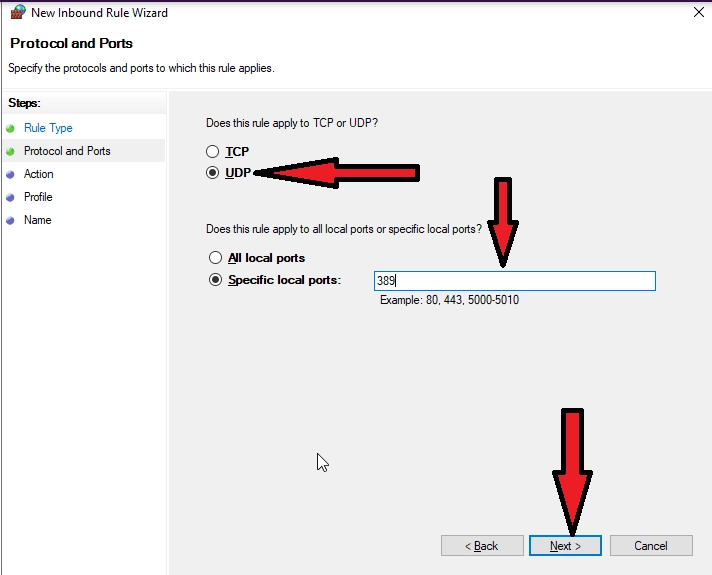

En la página siguiente, seleccione "Protocolo UDP" y en "Puertos locales específicos" escriba 389 y haga clic en "Siguiente >"

En la página que se abre, seleccione "Bloquear la conexión " y pulse "Siguiente ".

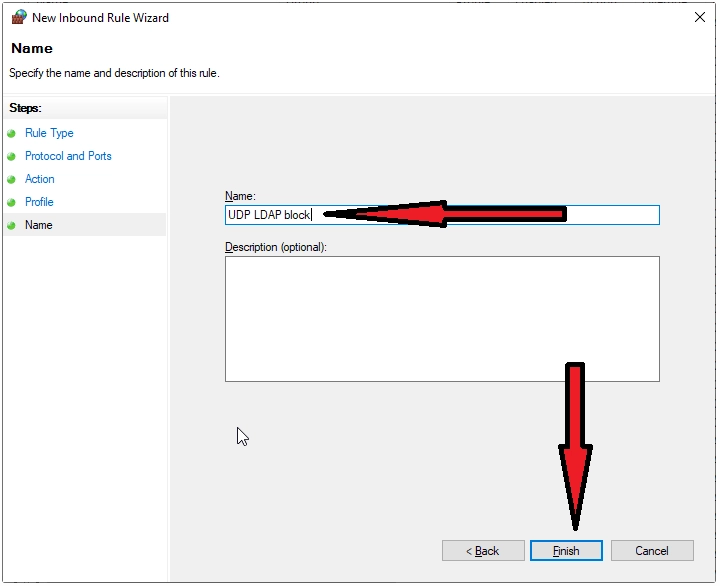

El último paso es especificar un nombre para la regla creada, por ejemplo " Bloqueo LDAP UDP". Una vez rellenado el campo Nombre, confirme la configuración pulsando el botón"Finalizar".

El servicio LDAP ya no estará disponible para los ataques DDoS descritos anteriormente.