Фундаментальные ограничения изоляции контейнеров

Контейнеризация стала доминирующим способом упаковки и доставки приложений в облачных и микросервисных архитектурах. Контейнеры позволяют упаковать код, библиотеки и зависимости, обеспечивая высокую портативность и эффективность эксплуатации.

Однако массовый перенос критичных рабочих нагрузок в контейнеры делает вопрос устойчивости механизмов изоляции принципиальным. Исследования и опросы DevOps- и security-команд показывают, что безопасность контейнеров остаётся одной из главных зон беспокойства: уязвимости ядра, рантаймов и ошибки конфигурации регулярно приводят к реальным прорывам изоляции.

Ключевой вопрос: является ли изоляция контейнеров абсолютной?

Ответ – нет, и причина в их архитектуре. В данной статье мы попробуем подробнее разобраться в этом вопросе, а также рассмотрим меры по смягчению рисков уязвимостей.

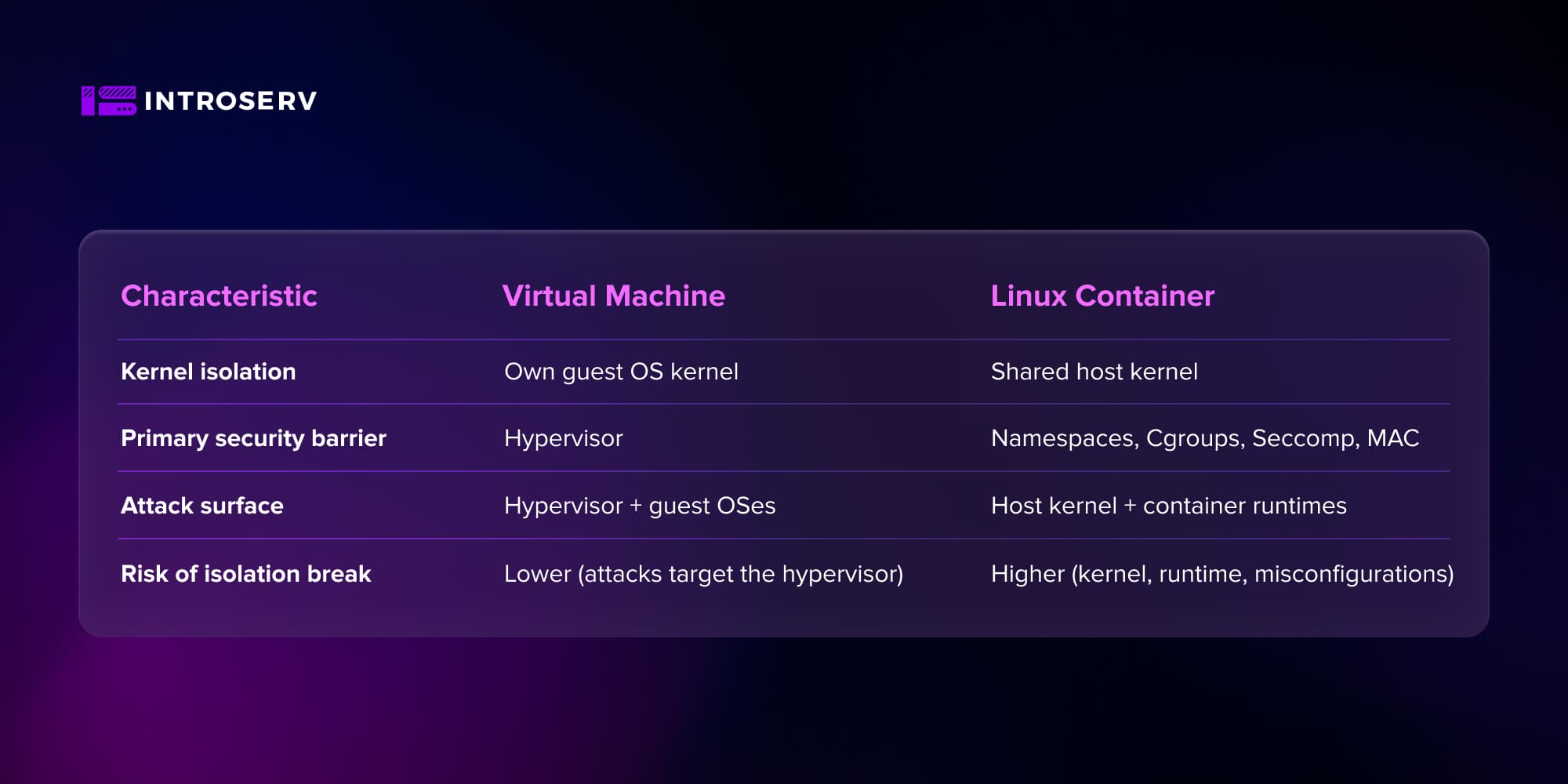

Контейнеры против виртуальных машин: разделяемое ядро

Виртуальная машина:

Каждая VM запускает собственное ядро ОС, полностью отделённое от хоста.

Изоляция обеспечивается гипервизором (KVM, Xen, ESXi и т.д.).

Атака, как правило, должна быть направлена на гипервизор, что значительно сужает векторы.

Контейнеры:

Контейнер – это процесс, изолированный средствами ядра Linux (namespaces, cgroups и т.д.).

Контейнер содержит только user space (библиотеки, рантайм, приложение), но делит одно ядро с хостом и другими контейнерами.

Любая критическая уязвимость ядра автоматически становится потенциальным вектором для всех контейнеров на узле.

То есть сам архитектурный выбор в виде общего ядра делает изоляцию контейнеров принципиально не абсолютной: успешная эксплуатация уязвимости ядра позволяет преодолеть границы любых пространств имен.

Роль Namespaces и Cgroups в создании изоляции

Основу контейнерной изоляции в Linux составляют Namespaces и Cgroups.

Namespaces – изоляция представления системы:

PID, монтирование, сеть, пользователь, IPC, UTS и др.

Процессы “видят” только своё пространство: свою файловую систему, свои PID, свой hostname и сеть.

Cgroups – контроль и лимитирование ресурсов: CPU, память, I/O, количество процессов и т.д.

Namespaces создают иллюзию отдельной системы, а cgroups не дают одному контейнеру “забить” ресурсы хоста. Но важно, что Namespaces – это механизм изоляции, а не полноценный механизм безопасности от целенаправленного обхода барьеров. Они не мешают эксплуатации уязвимостей ядра, не решают проблему чрезмерных привилегий root или привилегированного контейнера, не фильтруют системные вызовы и не управляют политиками доступа.

Поэтому namespaces и cgroups – это все же базовый слой, на который обязательно должны накладываться:

фильтрация syscalls (Seccomp), политики MAC (AppArmor/SELinux), ограничения Capabilities и, в идеале, User Namespaces + rootless-режим.

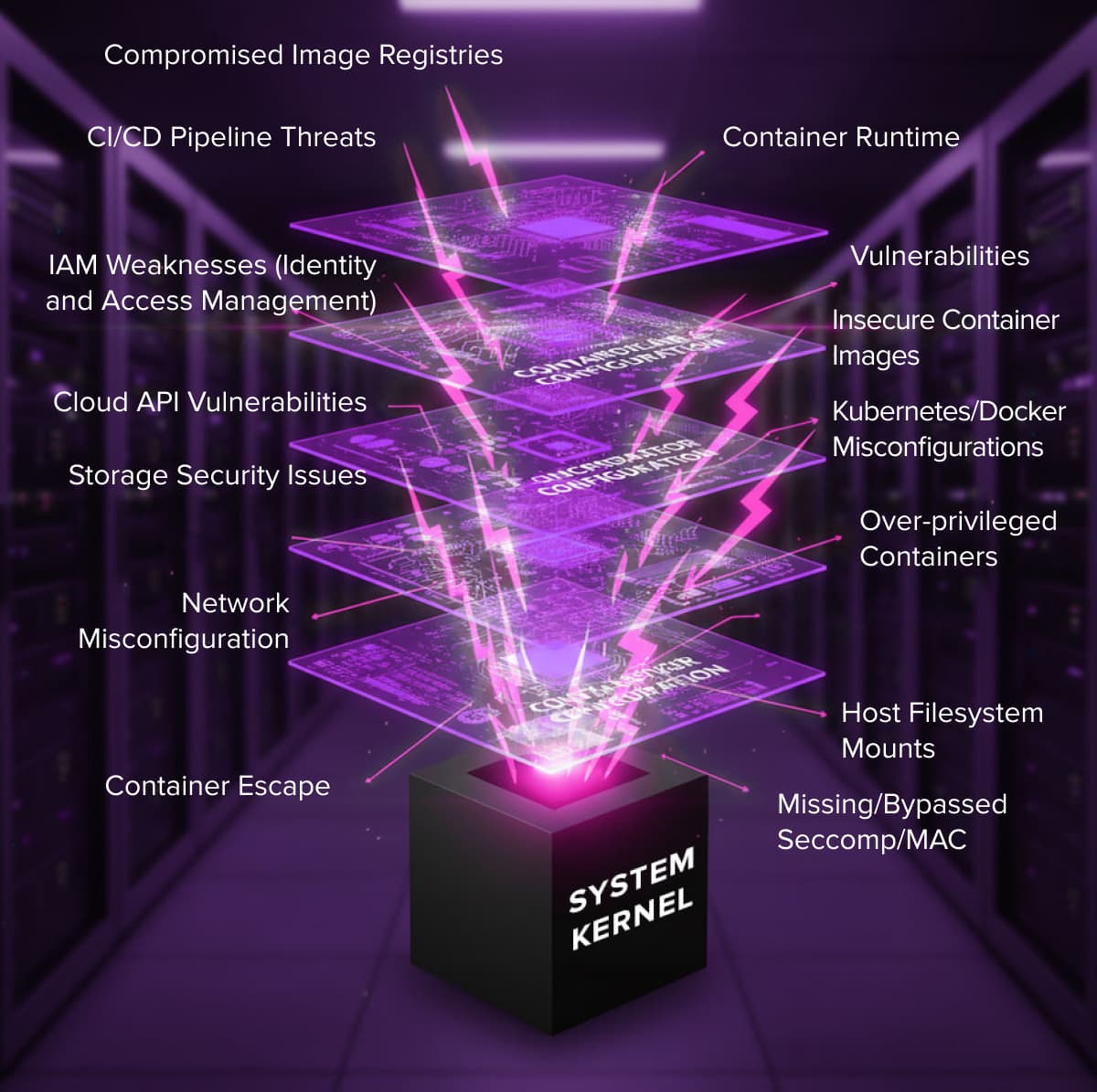

Безопасность контейнерных платформ: критические угрозы и векторы атак

Площадь атаки контейнерной платформы многослойна и можно выделить такие основные поверхности:

Рантайм и ядро (runc, containerd, CRI-O, ядро Linux).

Цепочка поставок образов.

Конфигурация контейнеров и оркестратора.

Облако и инфраструктура (IAM, API, storage, network).

Обзор векторов атак и критических уязвимостей в контейнерной среде: Выход из контейнера

Типичные векторы в контейнерной среде: эксплуатация CVE в ядре Linux или рантайме контейнеров; использование небезопасных образов (старые пакеты, exploit kits); ошибки конфигурации в Kubernetes/Docker (чрезмерные привилегии, файловой системы хоста, сетевой стек хоста); компрометация реестров и CI/CD.

Важно понимать, что Container Escape или “выход из контейнера” часто – это комбинация: уязвимость ядра/рантайма + плохая конфигурация (root, --privileged, файловая система хоста, отсутствие MAC/Seccomp).

Уязвимости цепочки поставок

Цепочка поставок контейнерных образов – один из главных рисков ведь базовые образы из публичных реестров часто содержат известные CVE; зависимости (pip/npm/gem/go modules) подтягиваются транзитивно и далеко не всегда контролируются; Но самое опасное, что вредонос может быть “спящим” и проявляться уже в рантайме.

Поэтому в production обязательными будут “правила хорошего тона”:

сканирование образов на CVE, например, Trivy, Clair, Grype и др.

использование “знающих-политику” реестров таких как Harbor, Quay, GHCR с policy.

подпись и верификация образов перед развертыванием.

Ошибки конфигурации контейнерных сред и привилегированные контейнеры

Наиболее частой ошибкой, которая широко распахивает двери вредоносам можно считать запуск процессов внутри контейнера от root! Если приложение в контейнере запускается c правами суперпользователя, то при

компрометации контейнера атакующий получает root внутри контейнера, а при успешном выходе за пределы контейнера это существенно упрощает эскалацию до root-пользователя хоста.

Запрет запуска приложений от root и использование непривилегированных UID/GID – базовое правило “правильного” харднинга.

Привилегированные контейнеры с флагом --privileged практически отключают ключевые механизмы изоляции, а именно часть ограничений Сgroups, AppArmor/SELinux и Seccomp. А ведь это даёт контейнеру прямой доступ к устройствам и псевдофайловым системам хоста (/proc, /sys, /dev и др.) Из привилегированного контейнера легко смонтировать диски хоста, модифицировать файловую систему и конфигурации.

По сути, привилегированный контейнер тождественен намеренной эскалации привилегий. Помните – это допустимо только в редких, хорошо изолированных сценариях, и точно не в multi-tenant окружении.

Есть еще и так называемые "Тихие" ошибки конфигурации могут сделать контейнерную среду чрезвычайно уязвимой, даже без использования флага --privileged. Наиболее опасными являются монтирование hostPath в чувствительные директории хоста например, /etc или /var/run/docker.sock; предоставление лишних Capabilities, например, CAP_SYS_ADMIN, который фактически дает права root на хосте, а также необоснованное использование режимов hostNetwork или hostPID.

Эти, казалось бы, незначительные настройки могут позволить злоумышленнику сбежать из контейнера и получить контроль над ядром или всей хостовой системой.

Сравнение архитектур: Docker vs. Podman

Архитектурные различия Docker и Podman напрямую влияют на модель угроз. Docker c демоном, работающим с наивысшими привилегиями проявляет главный риск - единую точку отказа.

Docker и rootfull-режим

В классической или, если хотите, стандартной архитектуре Docker CLI общается с демоном dockerd по сокету /var/run/docker.sock или TCP. Демон dockerd запускается от имени root пользователя и выполняет основные операции:

создание/удаление контейнеров,

сборку образов,

управление сетью/томами,

работает с реестрами

Исходя из этого становится понятно, что прямой доступ к Docker API равняется почти полный root-доступ к хосту – можно монтировать файловую систему, запускать привилегированные контейнеры и т.д. В таком случае демон становится единой точкой отказа и если он скомпрометирован, то злоумышленник получает доступ к хосту.

Именно поэтому для Docker необходим жёсткий контроль доступа к сокету, обязательное включение MAC, Seccomp, ограничение Capabilities. Ну и конечно же важно позаботиться о минимизации количества пользователей и сервисов, которые имеют доступ к Docker API.

Бездемонный Podman: нативный Linux-подход

Podman был разработан Red Hat и сообществом как более безопасная, “нативная” для Linux альтернатива. Здесь изначально предусматривалась daemonless-архитектура, в которой нет постоянного централизованного демона, а контейнеры – это дочерние процессы пользователя, запустившего команду. То есть в основе – глубокая интеграция с systemd, когда юниты и сервисы создаются напрямую.

Это убирает единую точку отказа в виде root-демона и лучше согласуется с традиционной Unix-моделью: “кто запустил процесс – тот им и владеет”.

Rootless-режим: User Namespaces как главный защитный барьер

Вообще rootless-режим – это логический ответ на фундаментальную опасность: “а что, если контейнер всё-таки вырвется наружу?”

Роль User Namespaces и снижение ущерба

User Namespaces изолируют UID/GID и позволяют подменять UID. Например если внутри контейнера процесс имеет UID 0, то на хосте этот же процесс отображается в непривилегированный UID из диапазона subuid/subgid.

Поэтому даже если атакующий внутри контейнера имеет root привилегии и даже если ему удаётся воспользоваться уязвимостью рантайма/ядра для выхода на уровень хоста, он продолжает работать как непривилегированный пользователь на хосте.

Многие цепочки эксплуатации включая runc-escape в таком случае ломаются или дают сильно меньший эффект потому, что нельзя переписать бинарники/конфигурации, принадлежащие root, нельзя монтировать файловые системы и управлять устройствами без Capabilities ну и MAC-политики продолжают действовать на хосте.

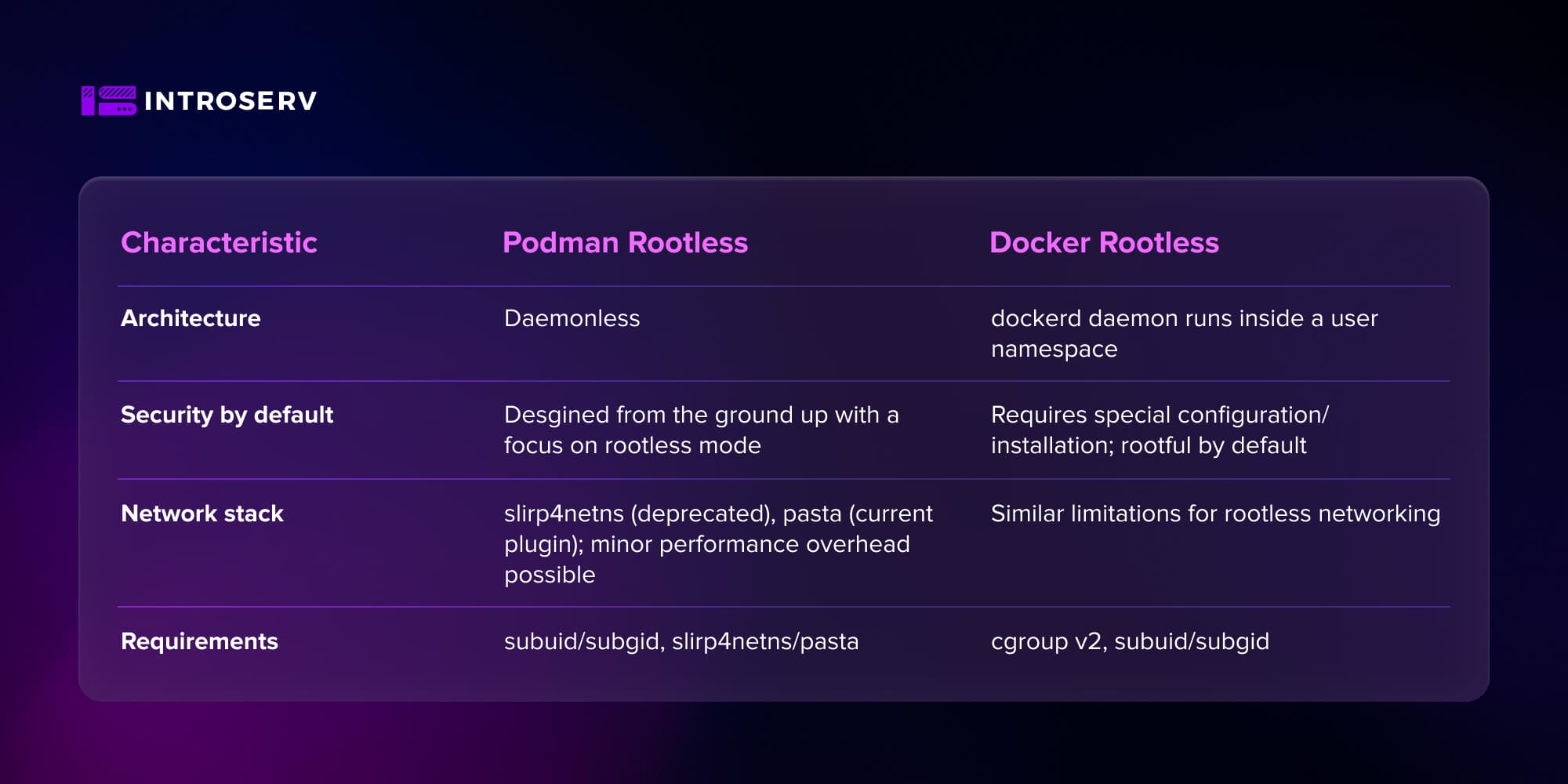

Podman Rootless: ограничения и сетевой стек

Podman с самого начала проектировался с прицелом на rootless-операции, когда контейнеры создаются и управляются непривилегированным пользователем, пользовательские пространства имен включены по умолчанию, а SELinux/AppArmor и cgroups используются в той мере, в какой это возможно без root доступа.

Однако есть в этой схеме и некоторые компромиссы. В ситуации, когда rootless-контейнер работает в пределах диапазона subuid/subgid, возможны ошибки маппинга если образ содержит файлы с с UID/GID, выходящими за этот диапазон.

Другой косвенный минус такой архитектуры в том, что непривилегированный пользователь не может свободно настраивать сетевые пространства имен. С начала 2025 года Podman использует user-space стек pasta как замену slirp4netns. Этот плагин работает полностью в пользовательском пространстве, но благодаря tap-интерфейсу и zero-copy splice даёт почти нативную производительность сети, то есть просадки все-таки возможны. И уж точно обеспечены если пользователи продолжают использовать slirp4netns.

Docker Rootless: реализация и требования

Docker, также поддерживает полноценный rootless-режим, в котором dockerd демон и контейнеры запускаются внутри пользовательского пространства имен без привилегий root пользователя хоста. И важно – это отличается от старого userns-remap, где сам демон оставался привилегированным.

С точки зрения безопасности это гарантирует, что при прорыве из контейнера не произойдет автоматической эскалации до уровня root пользователя хоста. И в случае успешной атаки на dockerd в rootless-режиме будет получен доступ лишь к ресурсам непривилегированного пользователя, а не всей системе.

Выбор между rootful и rootless-режимами – это в первую очередь балансирование между максимальной производительностью и максимальным ограничением потенциального ущерба в случае прорыва.

Выводы и рекомендации по харднингу

Анализ подтверждает, что изоляция контейнеров не является абсолютной вследствие их архитектуры. Поскольку контейнеры совместно используют ядро хостовой системы, уязвимости на уровне ядра или в самом рантайме по определению позволяют "видеть" сквозь пространства имен, нарушая ожидаемые границы безопасности.

На практике большинство успешных атак связано с сочетанием какой-нибудь известной уязвимости (kernel/runc) и слабой конфигурации (root, --privileged, hostPath).

Надёжная модель безопасности контейнеров должна строиться как многослойная система:

1-й слой – сегментация (namespaces, cgroups);

2-й слой – политики и фильтрация (Seccomp, MAC, Capabilities);

3-й слой – архитектурное ограничение привилегий через rootless-режим и User Namespaces.

Чек-лист: харднинг хоста для контейнеров Docker и Podman

- Rootless по умолчанию

Рассматривать Podman или Docker в rootless-режиме как дефолтную модель для внутренних и multi-tenant-нагрузок.

- Hardening ядра и патчи

Оперативно обновлять ядро (Dirty COW, Dirty Pipe и подобные CVE почти всегда уже закрыты патчами). Использовать дистрибутивы с хорошей историей патчей безопасности RHEL, OpenSUSE Ubuntu LTS и др.

- Использование специальных неизменяемых дистрибутивов ОС

Для повышения безопасности контейнерных сред используются неизменяемые (immutable) дистрибутивы ОС, например, openSUSE MicroOS. Их файловая система корня по умолчанию доступна только для чтения, что существенно снижает поверхность атаки. Ключевой механизм – атомарные обновления: создается новый образ ОС, и обновление либо применяется полностью, либо полностью откатывается, исключая повреждение системы и ускоряя восстановление.

- Принцип наименьших привилегий

Никогда не использовать ключ --privileged в продакте, кроме узко специализированных, изолированных сред. Избегайте запуска приложений внутри контейнеров от root пользователя, а также используйте файловую систему только для чтения, минимальный набор Capabilities и жёсткие Seccomp-профили.

- MAC-политики и Seccomp

Включите и настройте SELinux/AppArmor для контейнеров, используйте профили Seccomp, по возможности собственные, основанные на реальных системных вызовах приложения, а не только дефолтные от Docker.

- Security в цепочке поставок

Используйте сканирование образов контейнеров и ограничьте количество источников базовых образов в виде официальных или внутренних реестров, а также включите подпись и верификацию образов перед развертыванием.

- Runtime-мониторинг

Применяйте инструменты обнаружения аномалий и container IDS/EDR (Falco, Sysdig Secure или Aqua Security), которые могут обнаруживать попытки выхода из контейнера, отслеживать выполнение вредоносных команд. Отслеживайте нетипичный сетевой трафик, неожиданные системные вызовы и обращения к чувствительным файлам.

Будущее изоляции: Kata Containers, gVisor и микро-VM

Rootless-режим существенно снижает риск тотальной компрометации хоста, но не решает всё, ведь остаются зависимости от ядра хоста и некоторые классы атак не устраняются.

Поэтому для критичных нагрузок набирают популярность гибридные подходы.

Kata Containers – каждый pod или контейнер запускается внутри лёгкой виртуальной машины – micro-VM с отдельным ядром, комбинируя преимущества VM и контейнеров.

gVisor – ядро-песочница, написанное на Go, выступающее прослойкой между приложением и настоящим ядром Linux.

Такие решения уменьшают доверие к общему ядру и возвращают нас ближе к модели VM-изоляции, сохраняя при этом декларативность и удобство контейнерных оркестраторов.

Примените полученные знания и Hardening-чек-лист к вашему следующему проекту. Закажите VPS или Dedicated Server и начните строить вашу безопасную контейнерную среду уже сегодня!

Новые посты:

Docker vs. Podman: Полное руководство по бездаемонной контейнеризации