Uwierzytelnianie klucza SSH w PuTTY

Wprowadzenie:

Ten samouczek poprowadzi Cię przez proces konfigurowania uwierzytelniania kluczy SSH za pomocą PuTTY i serwera Linux. Używając uwierzytelniania opartego na kluczach zamiast uwierzytelniania opartego na hasłach, można zwiększyć bezpieczeństwo połączenia SSH. Dzięki uwierzytelnianiu opartemu na kluczach tylko osoby posiadające odpowiedni klucz prywatny mogą się zalogować, zapewniając bezpieczniejszą i bardziej niezawodną metodę uwierzytelniania.

Uwierzytelnianie za pomocąkluczy SSH to potężna i bezpieczna metoda logowania się do serwera Linux bez konieczności używania haseł. Ten przewodnik przeprowadzi Cię przez proces konfiguracji uwierzytelniania za pomocą kluczy SSH przy użyciu PuTTY, popularnego klienta SSH dla systemu Windows.

1) Generowanie kluczy w systemie Linux

Puttygen to potężne narzędzie do generowania par kluczy SSH w wersji PuTTY dla systemu Linux. Jego główną funkcją jest tworzenie par kluczy publicznych i prywatnych, które są przechowywane w plikach .ppk. Dodatkowo, Puttygen może konwertować formaty kluczy, zapewniając użytkownikom elastyczność i kompatybilność z różnymi klientami i serwerami SSH.

Puttygen jest niezbędnym narzędziem do generowania kluczy SSH w linuksowej wersji PuTTY. Podobnie jak narzędzie ssh-keygen w OpenSSH, Puttygen pozwala użytkownikom generować zarówno publiczne, jak i prywatne pary kluczy. Wygenerowane klucze są przechowywane we własnym formacie PuTTY, w szczególności w plikach .ppk.

Jedną z podstawowych funkcji Puttygen jest tworzenie par kluczy. Pary te składają się z klucza publicznego, który jest przeznaczony do udostępniania innym, oraz klucza prywatnego, który musi być bezpieczny i nigdy nie udostępniany. Klucz publiczny jest używany do celów uwierzytelniania, umożliwiając użytkownikom bezpieczne łączenie się ze zdalnymi serwerami lub systemami.

Format klucza PuTTY, przechowywany w plikach .ppk, jest specyficzny dla oprogramowania PuTTY. Puttygen ma jednak dodatkową możliwość konwertowania formatów kluczy. Oznacza to, że użytkownicy mogą konwertować swoje pliki .ppk do innych powszechnie używanych formatów, takich jak format klucza OpenSSH, umożliwiając kompatybilność z różnymi klientami lub serwerami SSH.

Wymagania wstępne

Zanim zaczniemy, upewnij się, że masz następujące wymagania wstępne:

- 1. PuTTY - oprogramowanie klienckie SSH, takie jak PuTTY. PuTTY można pobrać stąd.

- 2. Serwer Linux - serwer, z którym będziesz się łączyć za pomocą SSH.

- 3. Para kluczy SSH - para kluczy publiczno-prywatnych wygenerowana przez serwer lub klienta za pomocą programu ssh-keygen.

Przewodnik krok po kroku dotyczący generowania kluczy w systemie Linux

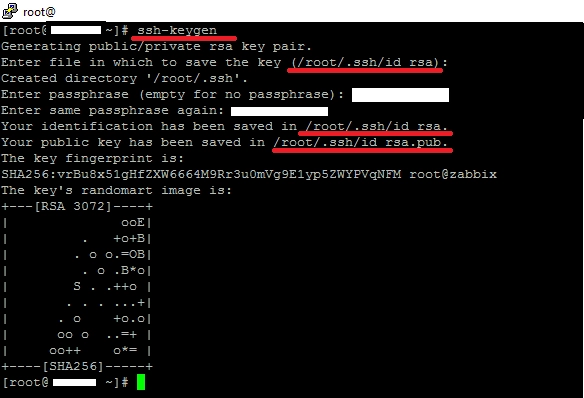

Uruchom narzędzie ssh-keygen. Zostaniesz zapytany, gdzie zapisać klucze i poproszony o ustawienie hasła (możesz to zrobić bez hasła).

ssh-keygen

Teraz mamy dwa klucze, które zostały zapisane w katalogu .ssh: id_rsa - klucz prywatny i id_rsa.pub - klucz publiczny

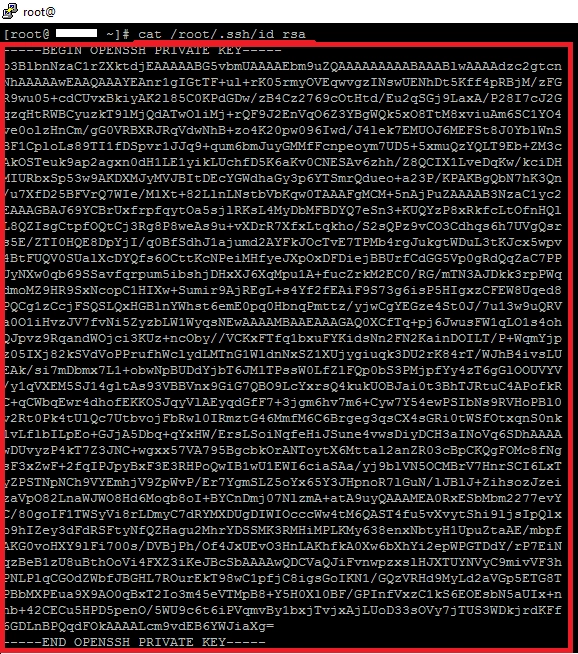

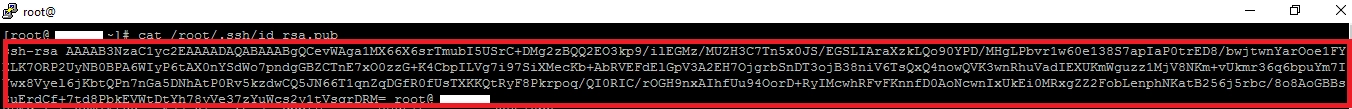

Klucze wyglądają jak tekst. Ułatwia to ich przeglądanie, kopiowanie i wklejanie do żądanego pliku.

cat /root/.ssh/id_rsa

cat /root/.ssh/id_rsa.pub

Przejdź do folderu .ssh

cd /root/.ssh

Zapiszmy nasz klucz w wybranym pliku

cat id_rsa.pub > authorized_keys

Zmiana uprawnień do pliku

chmod -c 0600 id_rsa

2) Autoryzacja do serwera za pomocą PuTTY

Na serwerze uruchom polecenie

cat /root/.ssh/id_rsa

Skopiuj zawartość klucza, wklej go do notatnika i zapisz z rozszerzeniem *.ppk

Otwieramy PuTTY Key Generator i ładujemy nasz klucz przyciskiem "Load".

Zapisz nasz klucz, zgódź się na utworzenie bez hasła

(Jeśli ustawiłeś hasło na kluczach w kroku 1, podaj to hasło)

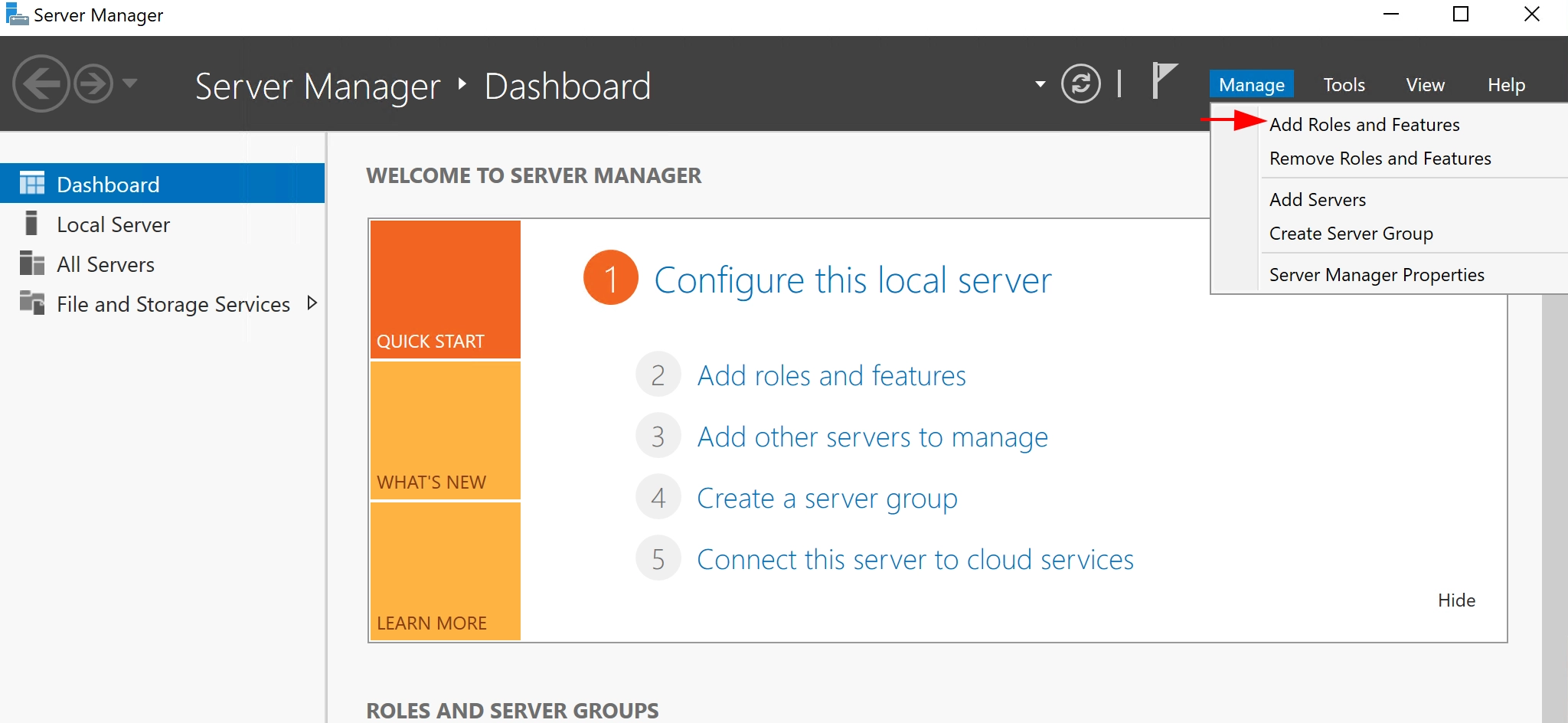

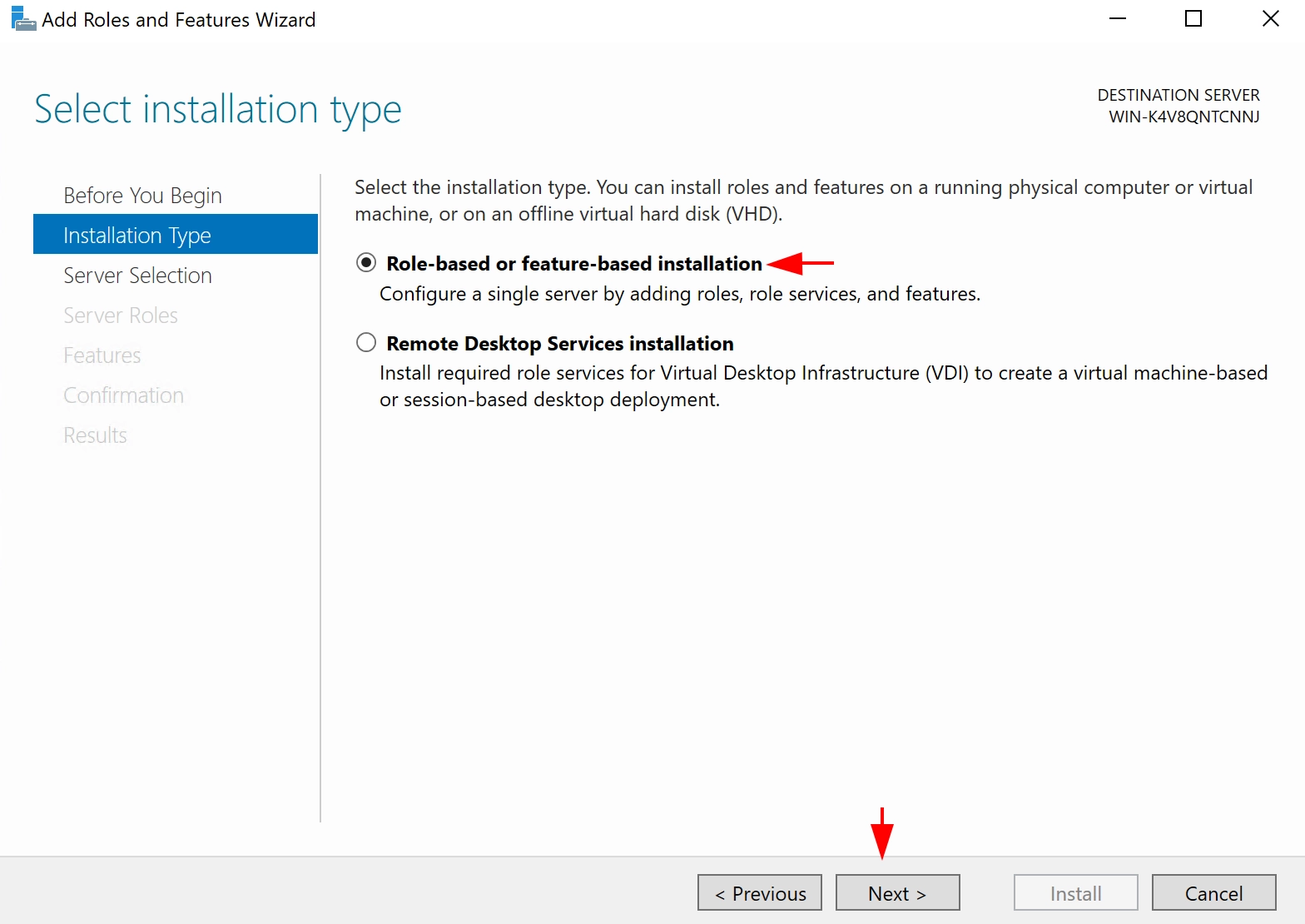

Następnie otwórz klienta PuTTY. Jak zwykle, w głównym oknie określ, gdzie się łączymy, a po lewej stronie wybierz "Połączenie → SSH -> Auth", w oknie wybierz nasz klucz

Połączenie, logowanie do serwera, dostęp do serwera bez hasła

W PuTTY również można od razu określić login.

Przejdź do "Połączenie → Dane" i w polu "Nazwa użytkownika" w sekcji "Automatyczne logowanie " określ login dla sesji.

Wnioski

Konfigurując uwierzytelnianie za pomocą kluczy SSH z PuTTY i serwerem Linux, można ustanowić bezpieczniejsze i bardziej niezawodne połączenie. Korzystanie z kluczy SSH eliminuje potrzebę wprowadzania haseł, zmniejszając ryzyko ich ujawnienia. Postępuj zgodnie z krokami opisanymi w tym dokumencie, aby skonfigurować uwierzytelnianie za pomocą kluczy SSH w PuTTY i cieszyć się korzyściami, jakie przynosi.