Configurazione di Proxmox dopo l'installazione

Ci sono alcune cose importanti da fare dopo l'installazione di Proxmox.

Aggiornare il sistema alla versione più recente

Per impostazione predefinita, ProxmoxVE riceve gli aggiornamenti dal repository Enterprise a pagamento, i cui aggiornamenti sono disponibili per i clienti con un abbonamento a pagamento. Per ottenere gli ultimi aggiornamenti senza abbonamento, è necessario disabilitare il repository a pagamento e abilitare quello senza abbonamento. In caso contrario, apt segnalerà un errore durante l'aggiornamento dei sorgenti dei pacchetti.

1. Accedere all'interfaccia web (https://server.ip.address:8006) o collegarsi al server tramite SSH.

Utilizziamo l'interfaccia web come esempio. Andare alla console:

2. Modificare il file di configurazione di apt:

nano /etc/apt/sources.list.d/pve-enterprise.list

C'è solo una riga in questo file. Scrivete un simbolo"#" davanti ad essa per disabilitare l'opzione di ricevere aggiornamenti da un repository a pagamento:

#deb https://enterprise.proxmox.com stretch pve-enterprise

3. Premere Ctrl + X per uscire dall'editor, rispondendo"Y" alla domanda del sistema sul salvataggio del file.

4. Collegare il repository senza abbonamento. A tal fine, aprire il file per la modifica:

nano /etc/apt/sources.list

5. Aggiungere righe al file:

Per ProxmoxVE 7

deb http://download.proxmox.com/debian/pve bullseye pve-no-subscription

Per ProxmoxVE 8

deb http://download.proxmox.com/debian/pve bookworm pve-no-subscription deb http://security.debian.org/debian-security bookworm-security main contrib

6. Premere Ctrl + X per uscire dall'editor, rispondendo "Y" alla domanda del sistema sul salvataggio del file.

7. Eseguire il comando per aggiornare gli elenchi dei pacchetti e aggiornare il sistema:

apt update && apt upgrade -y

8. Riavviare il server al termine dell'aggiornamento

Collegamento di un'unità aggiuntiva

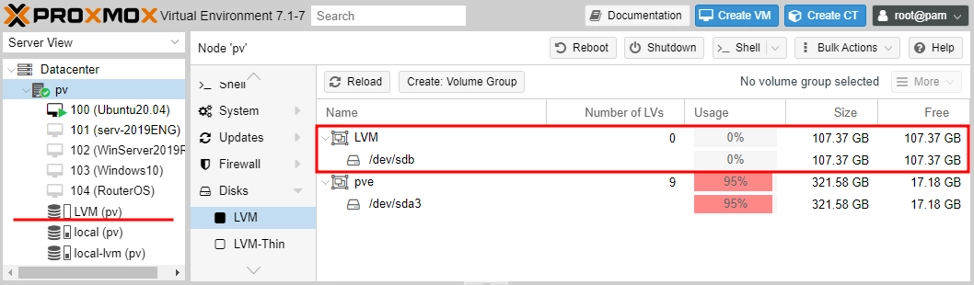

Esistono diverse opzioni per collegare un'unità inattiva in Proxmox. Uno dei modi più rapidi è quello di collegare l'unità come LVM, dove è possibile memorizzare le immagini dei dischi rigidi delle macchine virtuali e dei container.

1. Verificare la presenza di unità inutilizzate:

È visibile un'unità inutilizzata /dev/sdb. Può essere inizializzata e utilizzata come LVM.

2. Andare alla sezione Dischi/LVM, fare clic su Crea: Gruppo di volumi LVM, selezionare il disco e assegnare un nome all'archivio.

La partizione LVM è stata creata e può essere utilizzata per ospitare le immagini disco delle macchine virtuali.

Cura della sicurezza

1. Aprire la console del server tramite l'interfaccia web o SSH.

2. Aggiornare le fonti dei pacchetti:

apt update

3. Installare Fail2Ban:

apt install fail2ban

4. Aprite la configurazione dell'utilità per modificarla:

nano /etc/fail2ban/jail.conf

5. Modificare le variabili bantime(il numero di secondi per cui l'attaccante sarà bloccato) e maxretry(il numero di tentativi di inserimento del login/della password) per ogni singolo servizio.

6. Usare la scorciatoia da tastiera Ctrl + X per uscire dall'editor, rispondendo"Y" alla domanda del sistema sul salvataggio del file.

7. Riavviare il servizio::

systemctl restart fail2ban

È possibile controllare lo stato dell'utility, ad esempio per rimuovere le statistiche di blocco dagli indirizzi IP bloccati, dai quali sono stati effettuati tentativi di forzatura brutale delle password SSH

. È possibile eseguire queste operazioni con un semplice comando:

fail2ban-client -v status sshd

La risposta dell'utility sarà simile a questa:

root@hypervisor:~# fail2ban-client -v status sshd INFO Loading configs for fail2ban under /etc/fail2ban INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Using socket file /var/run/fail2ban/fail2ban.sock Status for the jail: sshd |- Filter | |- Currently failed: 3 | |- Total failed: 4249 | `- File list: /var/log/auth.log `- Actions |- Currently banned: 0 |- Total banned: 410 `- Banned IP list:

Se si verifica l'errore "Error is fail2ban running?", assicurarsi che:

- Il servizio sia in esecuzione:

sudo systemctl start fail2ban. - La configurazione sia corretta:

sudo fail2ban-client -d. - I log siano leggibili:

sudo chmod 644 /var/log/auth.log

In modo analogo, è possibile proteggere l'interfaccia Web da tali attacchi creando una regola appropriata. Un esempio di tale regola per Fail2Ban si trova nella guida ufficiale. https://pve.proxmox.com/wiki/Fail2ban