WireGuard Windows setup

Avant de procéder aux commandes décrites, veuillez vous assurer que vous utilisez la dernière version de WireGuard et que vous avez les droits d'administrateur sur votre appareil.

Installation

1) Téléchargez la version actuelle pour Windows : https://www.wireguard.com/install/ et installez-la.

2) Exécutez C:\NProgram Files\NWireGuard\Nwireguard.exe et ajoutez un tunnel vide (nous configurerons le côté serveur) :

Ajouter un tunnel → Ajouter un tunnel vide ...

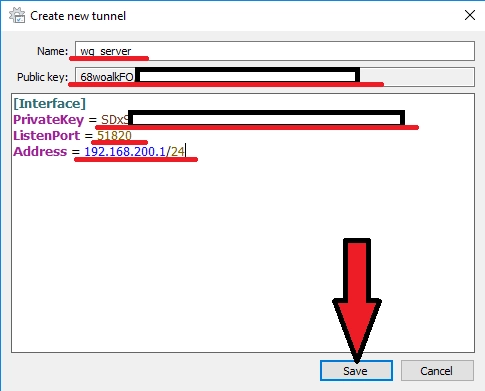

Nous enregistrons les paramètres :

Name - le nom de la connexion réseau

Public key - clé publique du serveur WireGuard (nécessaire pour configurer le côté client)

[Interface] PrivateKey = # private key of WireGuard server ListenPort = # port that WireGuard will listen to Address = # desired IP address of WireGuard server

Activer les paramètres pour permettre au serveur WG d'utiliser l'interface réseau principale

3) Ajouter un autre tunnel vide (nous configurerons le côté client) : Add tunnel → Add empty tunnel

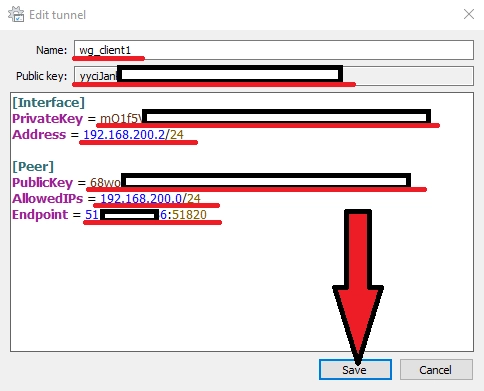

Nous enregistrons les paramètres :

Nom - le nom de la connexion réseau

Public key - la clé publique du client WireGuard (nécessaire pour configurer le côté serveur)

[Interface] PrivateKey = # WireGuard client private key Address = # desired IP address of WireGuard client [Peer] PublicKey = # public key of the WireGuard server (from step 2) AllowedIPs = # specify the IP addresses for which you want to use the created WG tunnel (specifying the subnet 0.0.0.0/0 will allow you to route all traffic to the WG tunnel) Endpoint = # Server IP address (real, not WireGuard) and port that WireGuard server listens on (configured in step 2)

4) Maintenant nous devons ajouter notre client à la partie serveur de WireGuard, pour cela revenez à l'étape 2 et ajoutez sa configuration :

... [Peer] PublicKey = #WireGuard client public key (from step 3) AllowedIPs = #IP user address

5) Configurons le pare-feu Windows pour WireGuard. Pour ce faire :

- Créez une nouvelle règle d'entrée :

- Ouvrez "Windows Defender Firewall with Advanced Security".

- Dans le panneau de gauche, sélectionnez "Inbound Rules".

- Cliquez sur "Nouvelle règle...".

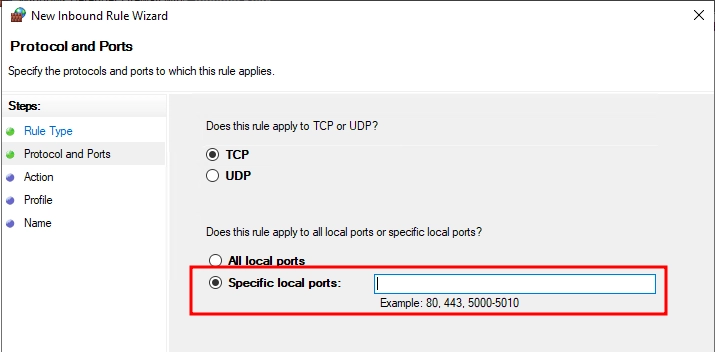

- Spécifiez le protocole (UDP) et les ports (par exemple, 51820) :

- Dans la fenêtre "New Inbound Rule Wizard", sélectionnez "Port" et cliquez sur "Next".

- Dans la section "Protocole et ports", sélectionnez le type de protocole :

- Choisissez "UDP".

- Spécifiez les ports locaux spécifiques :

- Par exemple, le port par défaut de WireGuard est 51820.

- Si plusieurs ports sont utilisés, indiquez-les en les séparant par des virgules (par exemple,

51820, 51821).

- Cliquez sur "Suivant".

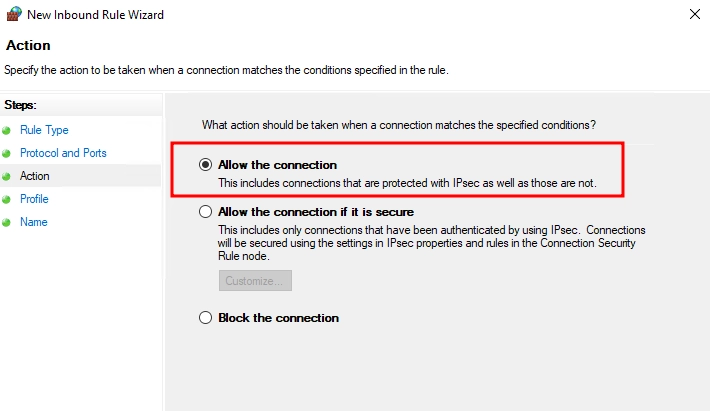

- Autoriser la connexion :

- Dans la section "Action", sélectionnez "Autoriser la connexion".

- Cliquez sur "Suivant".

- Enregistrer la règle :

- Spécifiez les profils auxquels la règle s'appliquera :

- Domaine ;

- Privé ;

- Public.

- Cliquez sur "Suivant".

- Donnez un nom significatif à la nouvelle règle, par exemple "WireGuard UDP 51820".

- Cliquez sur "Terminer".

- Spécifiez les profils auxquels la règle s'appliquera :

Maintenant, votre pare-feu est configuré pour autoriser le trafic à travers les ports WireGuard spécifiés.

6) Il suffit maintenant d'exporter les fichiers de configuration Exporter tous les tunnels vers zip→Spécifier l'emplacement de l'exportation→Sauvegarder

Ensuite, ouvrez l'archive sauvegardée, vous y trouverez les configurations de tous nos tunnels.

Donnez au client son fichier de configuration.

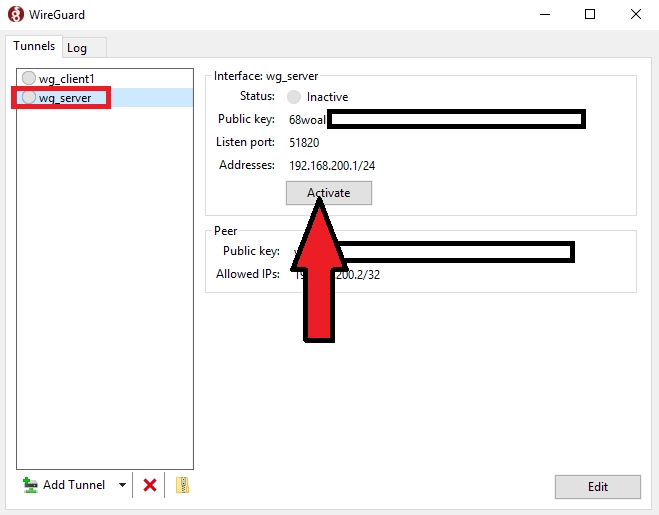

7) Sur le serveur, sélectionnez la configuration du serveur et exécutez le programme.

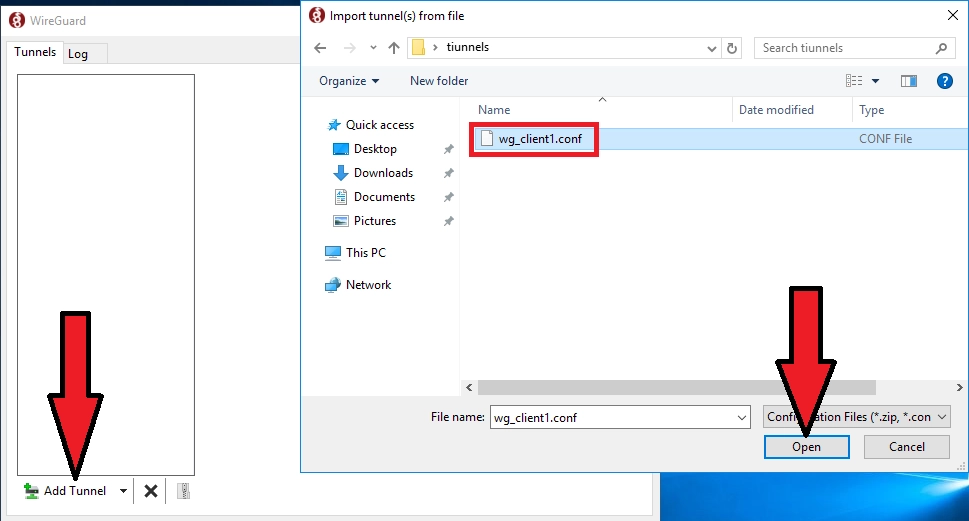

8) Sur le client, ajoutez le fichier de configuration à WireGuard. Ajouter un tunnel→Sélectionner le fichier de configuration du client->Ouvrir

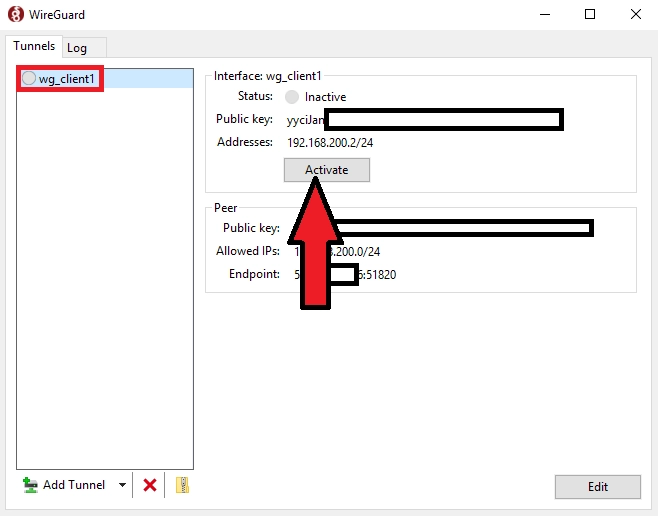

Sélectionner la configuration du client et lancer le programme

Ceci complète la configuration du premier client, de la même manière configurer les autres clients en ajoutant leurs données à la configuration du serveur (étape 4).

Démarrer automatiquement WireGuard après un redémarrage du serveur.

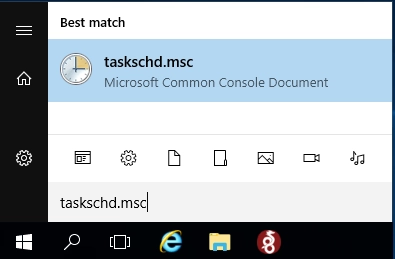

1) Ajouter le fichier de démarrage à l'autorun du planificateur Windows : Start→taskschd.msc

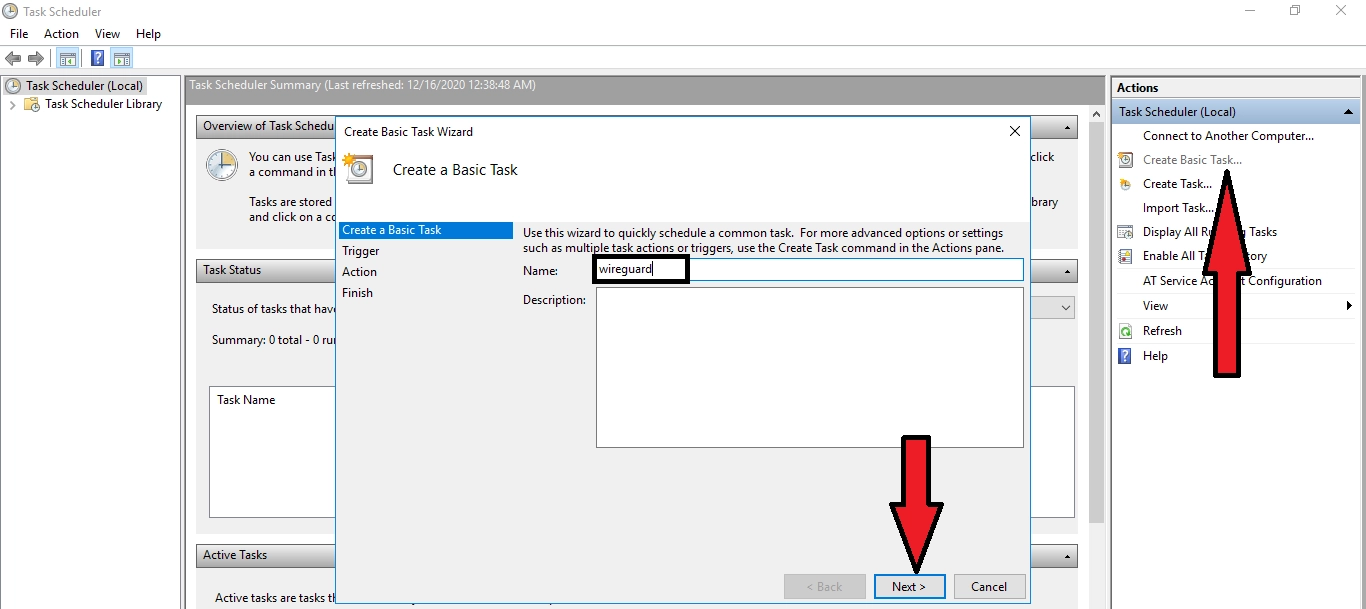

Cliquez sur "Créer une tâche simple" → Entrez un nom pour la tâche (par exemple wireguard) → Suivant

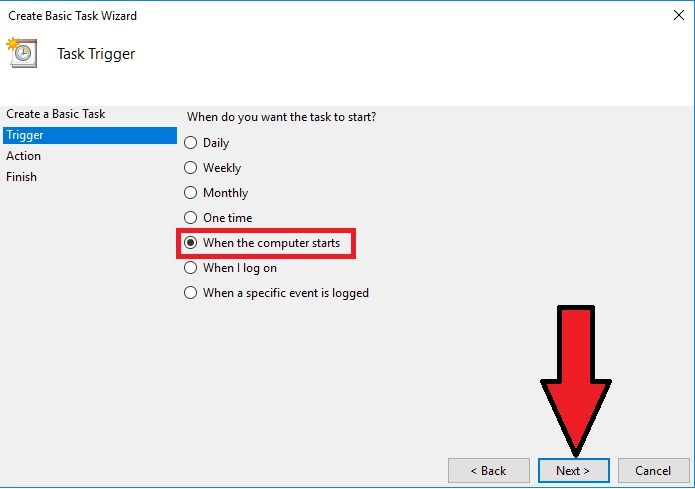

Sélectionnez "Au démarrage de l'ordinateur"→ Suivant

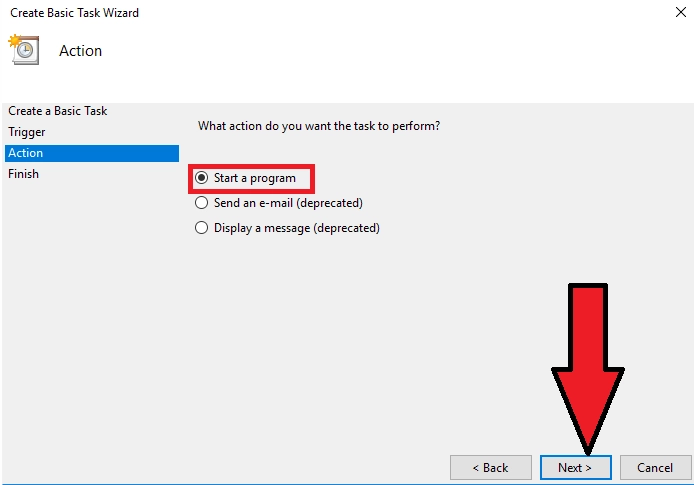

Sélectionnez "Démarrer le programme"→ Suivant

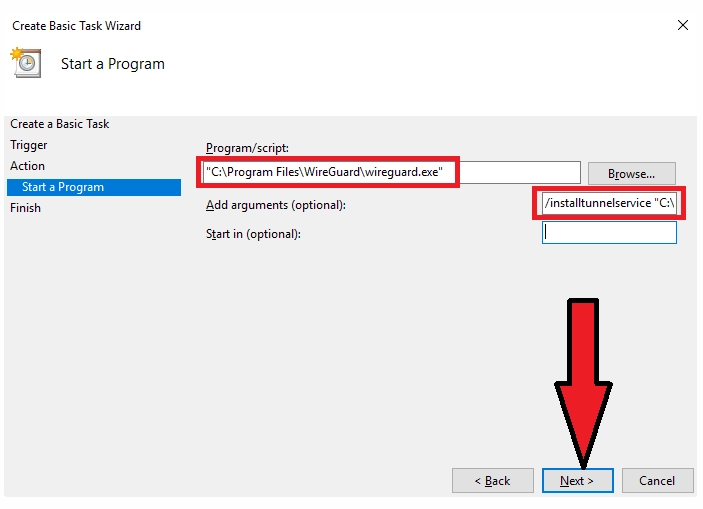

Dans le champ "Programme ou script", sélectionnez notre fichier pour exécuter WireGuard (par défaut "C:\Program Files\WireGuard\wireguard.exe")

Ajoutez les arguments :

/installtunnelservice "C:\Program Files\WireGuard\wg_server.conf"

où :

C:\NProgram Files\NWireGuard\Nwg_server.conf - emplacement du fichier de configuration .conf

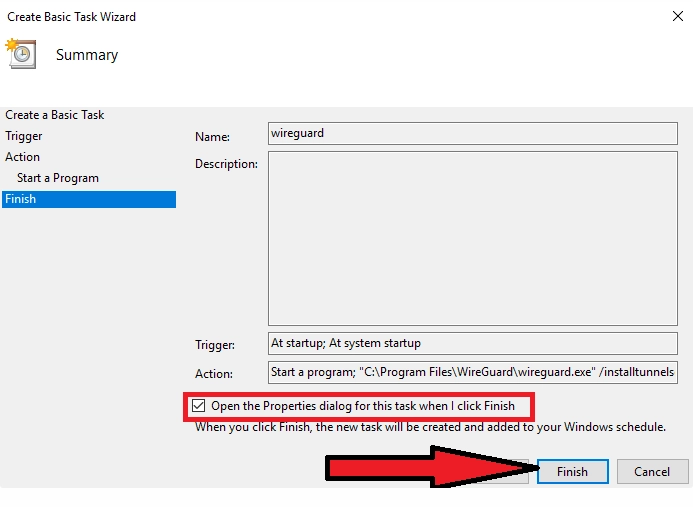

Cochez "Ouvrir la fenêtre des propriétés de cette tâche après avoir cliqué sur 'Terminé'"→ Terminé

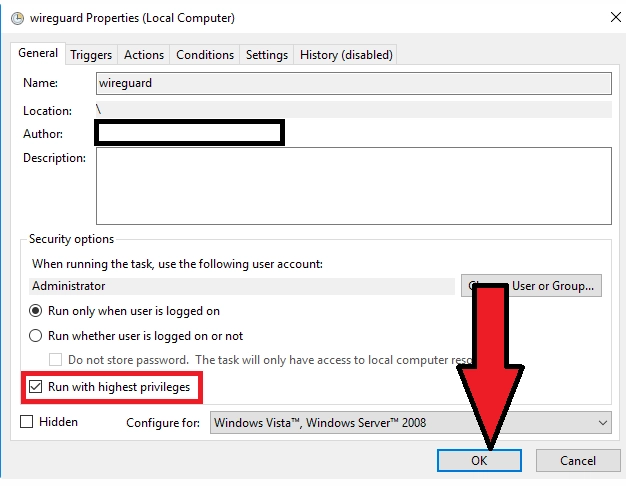

Dans la fenêtre qui s'ouvre, cochez la case "Exécuter avec les droits les plus élevés"→OK

Terminé. Redémarrez l'ordinateur, vérifiez