Configuration de Proxmox après l'installation

Il y a plusieurs choses importantes à faire après l'installation de Proxmox.

Mettre à jour le système avec la dernière version

ProxmoxVE reçoit par défaut les mises à jour du référentiel payant Enterprise, dont les mises à jour sont disponibles pour les clients ayant souscrit un abonnement payant. Pour obtenir les dernières mises à jour sans abonnement, vous devez désactiver le dépôt payant et activer le dépôt sans abonnement. Dans le cas contraire, apt signalera une erreur lors de la mise à jour des sources de paquets.

1. Connectez-vous à l'interface web (https://server.ip.address:8006) ou connectez-vous au serveur via SSH.

Utilisons l'interface web comme exemple. Allez dans la console :

2. Editez le fichier de configuration apt :

nano /etc/apt/sources.list.d/pve-enterprise.list

Il n'y a qu'une seule ligne dans ce fichier. Inscrivez un symbole"#" devant cette ligne pour désactiver l'option de réception des mises à jour à partir d'un dépôt payant :

#deb https://enterprise.proxmox.com stretch pve-enterprise

3. Appuyez sur Ctrl + X pour quitter l'éditeur, en répondant"Y" à la question du système concernant la sauvegarde du fichier.

4. Connectez le dépôt sans abonnement. Pour ce faire, ouvrez le fichier pour l'éditer :

nano /etc/apt/sources.list

5. Ajouter des lignes à ce fichier :

Pour ProxmoxVE 7

deb http://download.proxmox.com/debian/pve bullseye pve-no-subscription

Pour ProxmoxVE 8

deb http://download.proxmox.com/debian/pve bookworm pve-no-subscription deb http://security.debian.org/debian-security bookworm-security main contrib

6. Appuyez sur Ctrl + X pour quitter l'éditeur, en répondant "Y" à la question du système concernant la sauvegarde du fichier.

7. Exécutez la commande pour mettre à jour les listes de paquets et mettre à niveau le système :

apt update && apt upgrade -y

8. Redémarrez le serveur une fois la mise à jour terminée

Connexion d'un lecteur supplémentaire

Il existe plusieurs options pour connecter un lecteur inactif dans Proxmox. L'une des méthodes les plus rapides consiste à connecter le lecteur en tant que LVM, où vous pouvez stocker des images de disques durs de VM et de conteneurs.

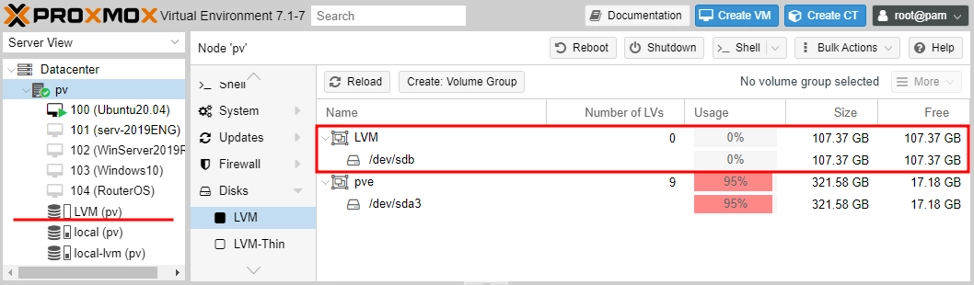

1. Vérifiez s'il y a des lecteurs inutilisés :

Un lecteur inutilisé /dev/sdb est visible. Il peut être initialisé et utilisé comme LVM.

2. Allez dans la section Disques/LVM, cliquez sur Créer : Groupe de volumes LVM, sélectionnez le disque et nommez le stockage.

La partition LVM est créée et peut être utilisée pour héberger des images de disques VM.

Assurer la sécurité

1. ouvrez la console du serveur via l'interface web ou SSH.

2. Mettez à jour les sources des paquets :

apt update

3. Installez Fail2Ban:

apt install fail2ban

4. Ouvrez la configuration de l'utilitaire pour la modifier :

nano /etc/fail2ban/jail.conf

5. Modifiez les variables bantime(le nombre de secondes pendant lesquelles l'attaquant sera bloqué) et maxretry(le nombre de tentatives pour entrer le login / mot de passe) pour chaque service individuel.

6. Utilisez le raccourci clavier Ctrl + X pour quitter l'éditeur, en répondant"Y" à la question du système concernant l'enregistrement du fichier.

7. Redémarrer le service: :

systemctl restart fail2ban

Vous pouvez vérifier l'état de l'utilitaire, par exemple, pour supprimer les statistiques de blocage des adresses IP bloquées, à partir desquelles les tentatives de force brute des mots de passe SSH

ont été effectuées. Vous pouvez effectuer ces tâches à l'aide d'une simple commande :

fail2ban-client -v status sshd

La réponse de l'utilitaire ressemblera à ceci :

root@hypervisor:~# fail2ban-client -v status sshd INFO Loading configs for fail2ban under /etc/fail2ban INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Using socket file /var/run/fail2ban/fail2ban.sock Status for the jail: sshd |- Filter | |- Currently failed: 3 | |- Total failed: 4249 | `- File list: /var/log/auth.log `- Actions |- Currently banned: 0 |- Total banned: 410 `- Banned IP list:

Si vous rencontrez l'erreur "Error is fail2ban running ?", assurez-vous que :

- Le service est en cours d'exécution:

sudo systemctl start fail2ban. - La configuration est correcte:

sudo fail2ban-client -d. - Les logs sont lisibles:

sudo chmod 644 /var/log/auth.log.

De la même manière, vous pouvez protéger l'interface Web contre de telles attaques en créant une règle appropriée. Un exemple d'une telle règle pour Fail2Ban peut être trouvé dans le guide officiel. https://pve.proxmox.com/wiki/Fail2ban