Blocage de la connexion UDP au port 389 par le pare-feu

Guide pas à pas

Après l'installation de Windows, le service d'annuaire LDAP (protocol directory service) est actif par défaut.

LDAP est un protocole de couche d'application qui utilise TCP/IP et permet des opérations de liaison, de recherche et de comparaison, ainsi que l'ajout, la modification ou la suppression d'entrées. Le problème est qu'il est possible pour des ressources tierces d'utiliser le service LDAP de quelqu'un d'autre pour des attaques DDoS, connues sous le nom d'"attaques par réflexion". Le processus s'effectue via une connexion UDP sur le port 389. Pour empêcher ce type d'attaque sortante, vous pouvez bloquer la connexion UDP sur le port 389 au moyen d'un pare-feu. Le blocage de ce type de connexion ne devrait pas affecter l'utilisation d'"Active Directory", puisqu'une connexion TCP est utilisée dans ce cas.

Ouvrez le "Pare-feu Windows", sélectionnez "Paramètres avancés" dans le menu de gauche :

Sélectionnez"Règles d'entrée" dans le menu latéral gauche :

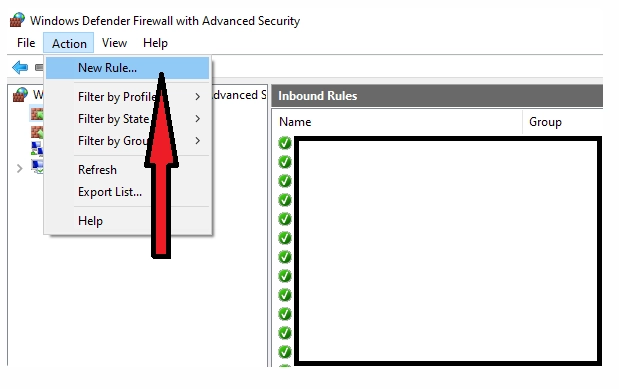

Cliquez sur Action → Nouvelle règle... dans le menu supérieur :

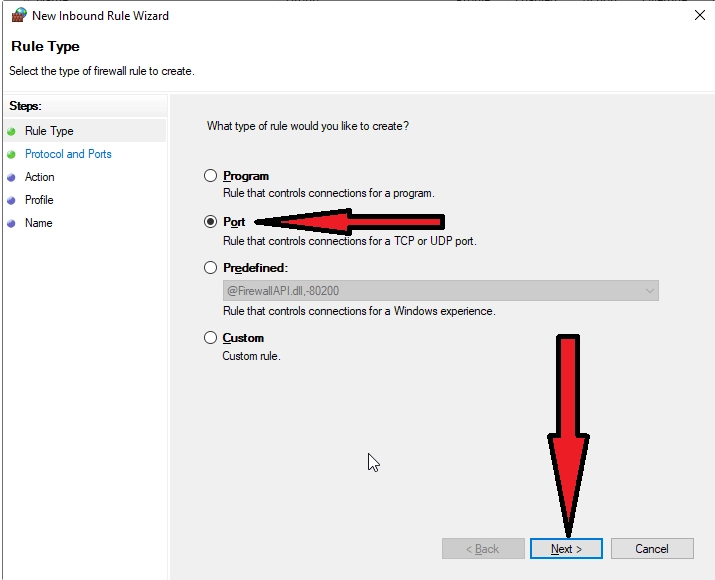

L'assistant de création de règles s'ouvre, dans lequel vous devez sélectionner le type de règle "For Port" et cliquer sur "Next >" (Suivant)

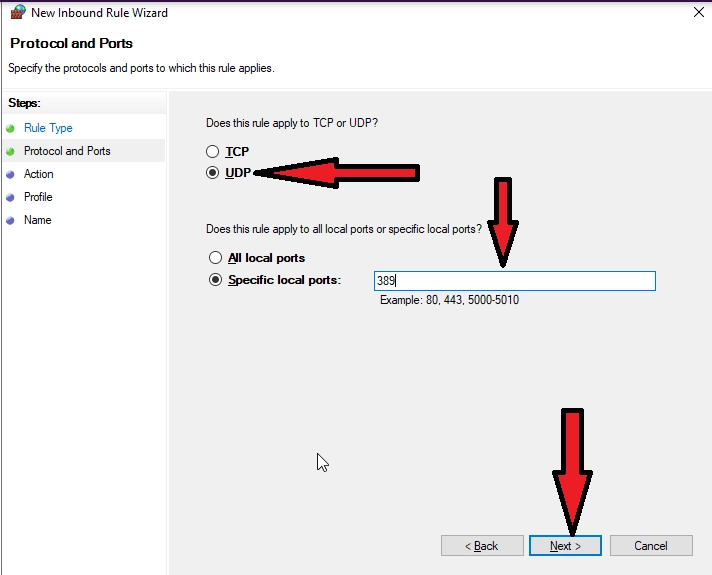

Sur la page suivante, sélectionnez "Protocole UDP" et sous "Ports locaux spécifiques" tapez 389 et cliquez sur "Suivant >"

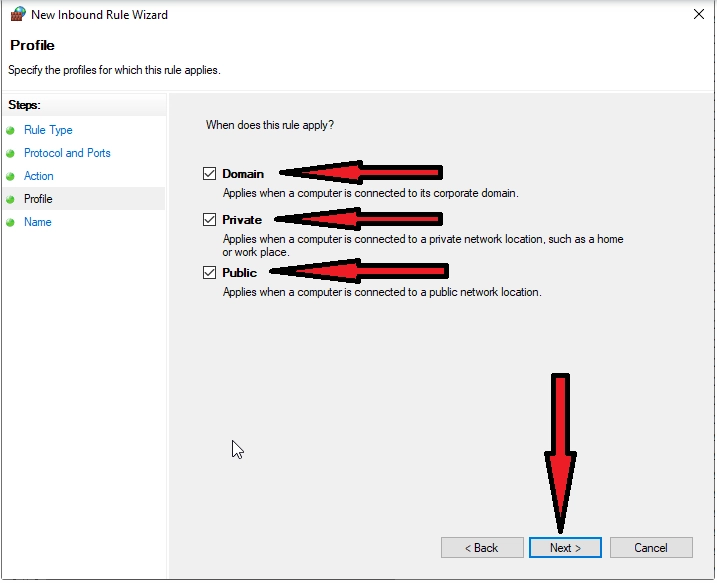

Sur la page qui s'ouvre, sélectionnez "Bloquer la connexion" et cliquez sur "Suivant"

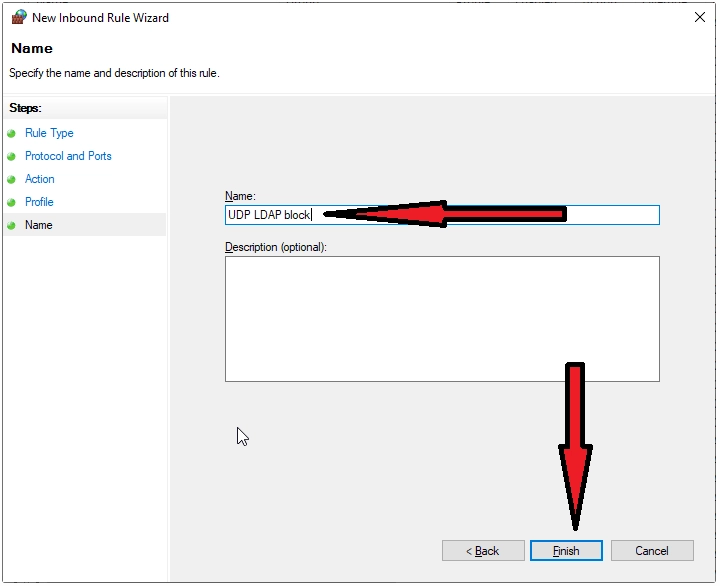

La dernière étape consiste à spécifier un nom pour la règle créée, par exemple "UDP LDAP block". Une fois le champ Nom rempli, vous devez confirmer les paramètres en cliquant sur le bouton"Terminer".

Le service LDAP ne sera plus disponible pour les attaques DDoS décrites ci-dessus.