Il est extrêmement important de protéger votre entreprise contre les cybermenaces. Alors que la technologie occupe une place de plus en plus centrale dans nos activités et que les données se multiplient rapidement, le risque d'être victime de cybercriminels ne cesse d'augmenter. Cet article examine les dix principales menaces de cybersécurité auxquelles les entreprises sont généralement confrontées et fournit des recommandations sur la manière de défendre votre entreprise contre ces menaces.

La cybersécurité n'est pas qu'une question d'informatique - c'est un problème commercial sérieux aux conséquences considérables. Une cyberattaque réussie peut entraîner des pertes financières, nuire à votre réputation et même entraîner des problèmes juridiques. Elle peut interrompre votre travail, révéler des informations importantes et faire perdre confiance à vos clients. C'est pourquoi investir dans la cybersécurité n'est pas seulement une bonne idée, mais une nécessité pour protéger votre entreprise et toutes les personnes concernées.

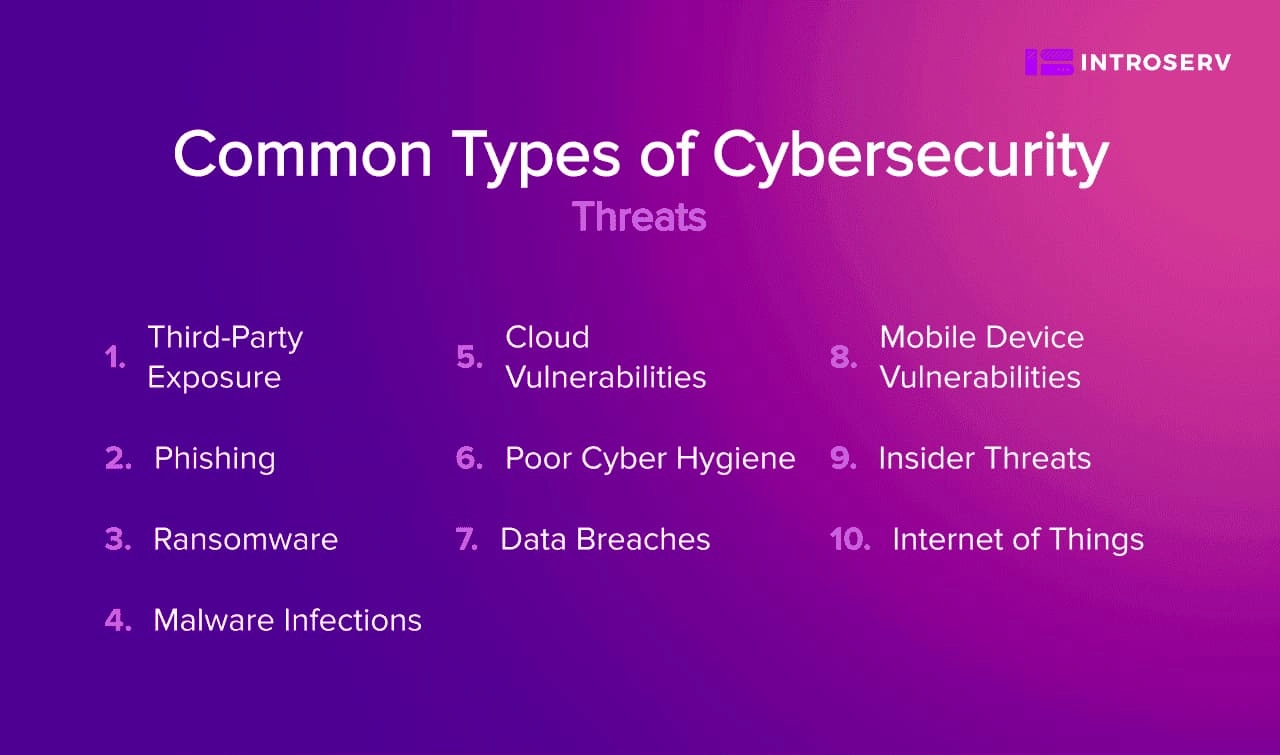

Types courants de menaces pour la cybersécurité

1. hameçonnage

Le phishing reste une menace répandue et sournoise pour les entreprises. Il utilise la psychologie pour inciter les individus à partager des informations sensibles, telles que les mots de passe et les détails des cartes de crédit. Le phishing implique souvent des courriels, des messages ou des sites web qui se font passer pour des sources dignes de confiance, comme des banques ou des agences gouvernementales.

Les attaquants cherchent à créer un sentiment d'urgence, poussant les destinataires à agir rapidement. Ils créent des messages qui demandent des informations personnelles, des changements de mot de passe ou des transactions financières. Ces courriels trompeurs copient les communications officielles, ce qui incite les destinataires à baisser leur garde. La promesse de récompenses incite les destinataires à cliquer sur des liens ou à télécharger des fichiers à la hâte.

Pour protéger votre entreprise contre le phishing, suivez les étapes suivantes :

- Apprenez à vos employés à repérer les courriels de phishing et les liens suspects.

- Utilisez des filtres de messagerie puissants et des logiciels qui détectent les spams.

- Ajoutez une sécurité supplémentaire en utilisant l'authentification à deux facteurs pour tous les comptes.

- Maintenez vos logiciels à jour et corrigez tout problème afin d'empêcher les cybercriminels de profiter des faiblesses.

2. Les rançongiciels

Les rançongiciels sont des logiciels malveillants conçus pour s'introduire dans un système, verrouiller des données vitales et exiger un paiement en échange de leur libération. Généralement, ces attaques démarrent de manière inoffensive par le biais de pièces jointes à des courriels, de liens suspects ou de sites compromis. Une fois lancé, le logiciel malveillant se propage dans les réseaux, chiffrant les fichiers et interdisant l'accès aux utilisateurs. Les cybercriminels exigent ensuite un paiement, souvent en crypto-monnaie, pour fournir la clé de décryptage nécessaire pour récupérer l'accès aux données. L'urgence de la situation contraint les victimes à payer, dans l'espoir de rétablir le flux d'activité.

Les conséquences d'une attaque par ransomware peuvent être désastreuses. Les entreprises peuvent être confrontées à des temps d'arrêt prolongés, entraînant des pertes de revenus et de productivité. En outre, l'exposition potentielle des données sensibles des clients peut entraîner des répercussions juridiques et saper la confiance des clients et des partenaires. Pourtant, le paiement de la rançon n'est pas une solution garantie ; certains attaquants peuvent ne pas tenir leur promesse, laissant les entreprises vulnérables aux cybermenaces.

Pour se défendre contre les attaques de ransomware, il convient de mettre en œuvre les bonnes pratiques suivantes :

- Sauvegardez systématiquement les données essentielles et stockez-les dans un environnement cloud sécurisé ou hors ligne.

- Maintenir les logiciels et les systèmes d'exploitation à jour afin de lutter contre les vulnérabilités potentielles.

- Sensibiliser les employés à la prudence lorsqu'ils manipulent des pièces jointes douteuses ou des liens inconnus.

- Mettre en place des pare-feu et des systèmes de détection d'intrusion performants pour détecter et contrecarrer les attaques de ransomware.

3. Infections par des logiciels malveillants

Les logiciels malveillants représentent une menace importante pour les entreprises. Les logiciels malveillants comprennent toutes sortes de codes malveillants destinés à infiltrer, perturber ou obtenir un accès non autorisé à des systèmes informatiques.

Les logiciels malveillants se présentent sous diverses formes, notamment des virus, des vers, des chevaux de Troie et des logiciels espions, chacun ayant ses propres caractéristiques et capacités. Ces fils tirent souvent profit des points faibles des logiciels ou de la façon dont les gens agissent avec les ordinateurs. Il se peut que les gens ne sachent même pas qu'ils téléchargent et utilisent des logiciels malveillants lorsqu'ils cliquent sur des liens ou obtiennent ce qui semble être des fichiers inoffensifs.

Les infections par des logiciels malveillants peuvent survenir par différentes voies, allant des pièces jointes infectées aux sites web compromis. Une fois à l'intérieur, les logiciels malveillants peuvent altérer les données, interrompre les opérations et accorder un accès non autorisé aux cybercriminels.

Pour protéger votre entreprise contre les attaques de logiciels malveillants, prenez les mesures suivantes :

- Installez des solutions antivirus et anti-programmes malveillants fiables sur tous les appareils.

- Effectuez des analyses fréquentes du système pour détecter les logiciels malveillants et veillez à ce que les mises à jour soient effectuées en temps voulu.

- Évitez de télécharger des contenus ou des applications d'origine douteuse.

- Encourager la vigilance des employés lorsqu'ils interagissent avec des liens ou des pièces jointes qui ne leur sont pas familiers.

4. Mauvaise hygiène cybernétique

Négliger les pratiques de sécurité de base peut conduire à une mauvaise hygiène cybernétique, ce qui permet aux cybercriminels d'exploiter plus facilement les vulnérabilités et d'enfreindre les défenses numériques. Il s'agit d'une série de pratiques qui peuvent ne pas sembler dangereuses individuellement, mais qui, combinées, affaiblissent la sécurité de votre système informatique. Ne pas mettre à jour régulièrement les logiciels, ignorer les directives relatives aux mots de passe et sous-estimer l'importance de la formation à la cybersécurité peuvent créer un environnement idéal pour les cyberattaques.

Pour promouvoir une bonne cyberhygiène au sein de votre organisation, tenez compte des recommandations suivantes :

- Mettre en place des règles strictes en matière de mots de passe, ce qui implique des mises à jour fréquentes et l'utilisation de mots de passe uniques et complexes.

- Organisez des sessions de cybersécurité régulières pour sensibiliser les employés aux meilleures pratiques et à l'importance de maintenir une bonne cyberhygiène.

- Veiller à ce que tous les logiciels et systèmes bénéficient des derniers correctifs et mises à jour de sécurité.

- Procéder régulièrement à des évaluations de la sécurité et des vulnérabilités afin de repérer et de corriger toute faille dans votre dispositif de sécurité en ligne.

5. Les violations de données

Aucun fil ne représente une plus grande menace pour les entreprises et leurs clients que les violations de données. Ces violations, qui résultent souvent de cyberattaques complexes, peuvent non seulement exposer des informations privées, mais aussi corroder le socle de confiance des clients dont dépendent les entreprises.

Les conséquences d'une violation de données peuvent avoir un impact sur l'entreprise de plusieurs façons et causer des dommages durables :

- Atteinte à la réputation: La perte de données clients à la suite d'une violation peut entacher la réputation d'une entreprise. La protection des informations personnelles revêt une importance considérable pour les clients, et une violation peut ébranler la confiance, voire entraîner la perte de clients.

- Conséquences juridiques: À une époque où les règles de confidentialité des données sont strictes, comme le Règlement général sur la protection des données (RGPD), les entreprises peuvent faire face à de graves actions en justice et à des pénalités financières si elles ne sécurisent pas correctement les données de leurs clients.

Pour protéger votre entreprise contre les violations de données, prenez ces mesures tournées vers l'avenir :

- Mettez en place des contrôles d'accès stricts et des méthodes de cryptage pour protéger les données sensibles.

- Contrôler et tracer régulièrement les actions des utilisateurs afin de détecter toute tentative d'accès suspect ou non autorisé.

- Élaborer des plans de réponse aux incidents afin de garantir une réaction rapide et efficace en cas de violation de données.

- Effectuer des contrôles et des tests de sécurité de routine afin d'identifier et de corriger les éventuelles faiblesses de vos systèmes.

6. exposition des tiers

La dépendance croissante à l'égard des partenaires et des fournisseurs externes est devenue vitale pour le progrès et l'efficacité. Toutefois, cette dépendance entraîne également une vulnérabilité potentielle : l'exposition par le biais de tiers.

Les partenaires et les vendeurs externes peuvent, sans le vouloir, ouvrir la voie aux cybermenaces. Si leurs systèmes et procédures ne sont pas correctement protégés, ils pourraient servir de points d'entrée aux attaquants. Ce problème n'est pas seulement une vulnérabilité théorique ; il a des conséquences tangibles :

- Cascade de faiblesses: À l'instar d'une chaîne dont la solidité dépend de son maillon le plus faible, la cybersécurité d'une entreprise dépend des mesures de sécurité prises par les tiers qui collaborent avec elle. Une vulnérabilité chez l'un de ces collaborateurs peut se propager à l'ensemble du réseau.

- Impact sur la continuité des opérations: Une faille de sécurité provenant d'un fournisseur tiers peut interrompre vos activités, entraînant des temps d'arrêt, une atteinte à la réputation et des revers financiers.

Pour réduire les risques liés à l'exposition d'un tiers, il convient de prendre les mesures suivantes :

- Effectuer des recherches approfondies lors du choix des fournisseurs tiers, en évaluant leurs méthodes et règles de cybersécurité.

- Créer des accords écrits clairs qui détaillent les responsabilités et les attentes en matière de cybersécurité.

- Évaluer régulièrement la position des fournisseurs tiers en matière de cybersécurité au moyen d'audits et d'évaluations des vulnérabilités.

- Superviser l'entrée et les actions des tiers dans vos systèmes afin d'identifier tout comportement suspect.

7. Menaces d'initiés

Bien que les dangers externes retiennent souvent l'attention, les menaces internes peuvent être tout aussi néfastes pour les entreprises. Une menace interne concerne un employé actuel ou passé, un contractant ou un allié commercial qui met en danger la sécurité de votre organisation, intentionnellement ou accidentellement.

Les menaces internes se présentent sous différentes formes et posent divers problèmes aux entreprises :

- L'intention de nuire: Parfois, un travailleur ayant des intentions nuisibles peut agir comme un saboteur caché. Les travailleurs insatisfaits ou ceux qui recherchent un avantage financier peuvent profiter de leur connaissance des systèmes de l'organisation pour enfreindre la sécurité.

- Violations involontaires: Les menaces d'origine interne ne découlent pas toutes d'une mauvaise volonté. Des erreurs innocentes, comme le fait de cliquer sur un lien dangereux ou de mal manipuler des informations sensibles, peuvent par erreur exposer une organisation à des cyberdangers.

Pour lutter efficacement contre les menaces internes, il convient de mettre en œuvre les approches suivantes :

- Appliquer des contrôles d'accès rigoureux et des autorisations basées sur les rôles afin de restreindre l'accès aux informations sensibles.

- Favoriser une culture de sensibilisation à la cybersécurité et proposer régulièrement au personnel des formations sur la protection des données et les dangers des menaces d'initiés.

- Suivez et vérifiez régulièrement les actions des utilisateurs afin d'identifier tout comportement étrange ou toute tentative d'entrée non autorisée.

- Encourager le personnel à signaler rapidement tout comportement douteux ou toute menace d'initié.

8. L'internet des objets

L'IdO, abréviation de l'Internet des objets, décrit le réseau d'appareils, d'objets et de systèmes équipés de capteurs, de logiciels et de connectivité pour collecter et échanger des données. Des thermostats intelligents aux machines industrielles en passant par les vêtements, l'IdO s'est intégré à diverses facettes de la vie moderne. Cette connexion généralisée s'accompagne de nouveaux défis. Chaque appareil IoT peut être un point d'entrée potentiel pour les pirates informatiques qui cherchent à accéder sans autorisation aux réseaux d'entreprise ou aux données sensibles.

La multiplication des appareils IoT s'accompagne souvent d'un manque de rigueur en matière de sécurité, ce qui accroît le risque d'exploitation :

- Normes de sécurité insuffisantes: De nombreux appareils IoT sont dépourvus de fonctions de sécurité solides. Les mots de passe par défaut, le faible cryptage et les mises à jour logicielles insuffisantes constituent un terrain fertile pour les cybercriminels.

- Un écosystème diversifié: L'environnement de l'IdO englobe divers appareils, chacun avec des niveaux de sécurité différents. Cette diversité rend difficile l'établissement de protocoles de sécurité cohérents.

Pour renforcer la sécurité de l'IdO au sein de votre entreprise, tenez compte des suggestions suivantes :

- Modifiez les noms d'utilisateur et les mots de passe par défaut sur les appareils IoT et utilisez des identifiants solides et distincts.

- Mettez régulièrement à jour les logiciels des appareils IoT afin de corriger les vulnérabilités détectées.

- Divisez votre réseau pour séparer les gadgets IoT des systèmes vitaux de l'entreprise.

- Mettez en place une surveillance du réseau et une détection des anomalies pour repérer tout comportement suspect lié aux appareils IoT.

9) Vulnérabilités des appareils mobiles

Les smartphones et les tablettes jouent un rôle central dans les tâches professionnelles, aidant les employés à rester productifs en déplacement. Cependant, les vulnérabilités des appareils mobiles peuvent potentiellement mettre en danger la sécurité et les données privées d'une organisation.

Les attaquants exploitent les faiblesses spécifiques des appareils mobiles pour infiltrer les réseaux et voler des données précieuses :

- Points faibles du système d'exploitation: Les systèmes d'exploitation obsolètes présentent souvent des failles de sécurité non corrigées dont les attaquants peuvent tirer parti.

- Campagnes d'hameçonnage: Les tactiques d'hameçonnage ne se limitent pas aux courriels. Les attaquants peuvent envoyer des liens malveillants par le biais de messages texte ou d'applications de médias sociaux, afin de tromper les utilisateurs et de les amener à divulguer des informations sensibles.

- Connexions Wi-Fi non sécurisées: Les réseaux Wi-Fi publics sont tristement célèbres pour leur manque de sécurité, exposant les appareils à des écoutes potentielles et à l'interception de données.

- Applications malveillantes: Les attaquants peuvent créer des applications mobiles apparemment authentiques contenant des logiciels malveillants. Une fois installées, ces applications peuvent accéder illicitement à des données sensibles.

Pour protéger votre entreprise contre les vulnérabilités des appareils mobiles, prenez les mesures efficaces suivantes :

- Appliquer des méthodes d'authentification robustes telles que l'authentification biométrique ou multifactorielle pour renforcer les appareils mobiles.

- Crypter toutes les données confidentielles stockées sur les appareils mobiles afin de bloquer tout accès non autorisé.

- Mettre régulièrement à jour les systèmes d'exploitation et les applications des appareils mobiles afin de combler les lacunes connues en matière de sécurité.

- Sensibiliser les travailleurs aux risques liés au téléchargement d'applications à partir de sources non fiables et au fait de cliquer sur des liens douteux.

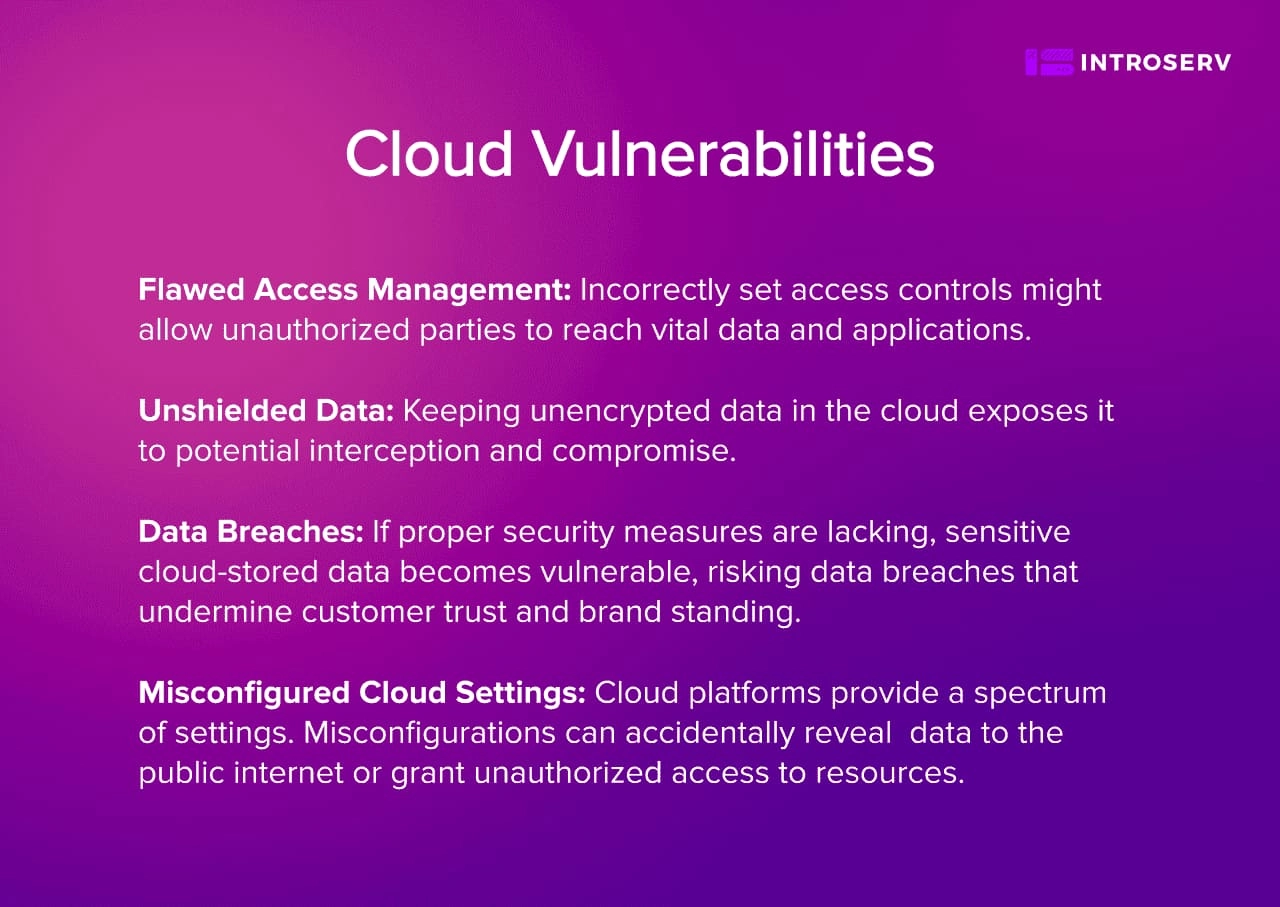

10. Vulnérabilités de l'informatique en nuage

L'adoption de l'informatique en nuage présente de nombreux avantages, tels que l'évolutivité, l'accessibilité mondiale et la rentabilité. Toutefois, ces avantages s'accompagnent de risques potentiels pour la sécurité :

- Gestion défectueuse des accès: Des contrôles d'accès mal définis peuvent permettre à des personnes non autorisées d'accéder à des données et applications vitales.

- Données non protégées: Le fait de conserver des données non cryptées dans l'informatique dématérialisée les expose à des risques d'interception et de compromission.

- Violation de données: En l'absence de mesures de sécurité appropriées, les données sensibles stockées dans l'informatique dématérialisée deviennent vulnérables et risquent de faire l'objet de violations de données qui minent la confiance des clients et l'image de marque.

- Mauvaise configuration des paramètres de l'informatique en nuage: Les plateformes d'informatique dématérialisée offrent un large éventail de paramètres. Une mauvaise configuration peut accidentellement révéler des données à l'internet public ou accorder un accès non autorisé à des ressources.

Pour renforcer la sécurité de l'informatique en nuage, réfléchissez aux tactiques suivantes :

- Choisissez des fournisseurs de services en nuage dignes de confiance qui offrent des mesures de sécurité solides et des confirmations de conformité.

- Mettez en œuvre des contrôles d'accès et des protocoles de gestion des identités robustes pour empêcher l'accès non autorisé aux ressources de l'informatique dématérialisée.

- Contrôler et auditer régulièrement les environnements en nuage afin de déceler toute activité suspecte ou tout point faible potentiel.

- Crypter les données sensibles stockées dans l'informatique dématérialisée afin d'en garantir la confidentialité et l'intégrité.

Conclusion

Pour protéger votre entreprise contre les menaces de cybersécurité, vous devez adopter une approche globale et tournée vers l'avenir. En comprenant les dangers particuliers auxquels les entreprises sont confrontées, en formant votre équipe et en mettant en place des mesures de sécurité solides, vous pouvez réduire considérablement les risques de devenir une victime des cybercriminels.

Investir dans la cybersécurité n'est pas seulement une dépense nécessaire, c'est aussi un investissement dans la viabilité et la réussite à long terme de votre entreprise. En accordant de l'importance à la cybersécurité, vous pouvez sauvegarder des données privées, maintenir la confiance de vos clients et protéger votre organisation contre les dommages financiers et les atteintes à la réputation.