Qu'est-ce que l'accès à distance et comment fonctionne-t-il ?

L'accès à distance désigne la possibilité de se connecter à un ordinateur ou à un réseau et de le contrôler à distance. Grâce à l'accès à distance, vous pouvez accéder à des fichiers et à des programmes depuis n'importe quel endroit du monde, pour autant que vous disposiez d'une connexion internet.

L'accès à distance fonctionne en établissant une connexion entre votre appareil et l'ordinateur ou le réseau que vous souhaitez atteindre. Généralement, un logiciel spécial ou une technologie VPN (Virtual Private Network) aide à créer cette connexion. Lorsque vous démarrez une session d'accès à distance, votre appareil demande l'autorisation à l'ordinateur ou au réseau cible. Cette connexion vous permet de contrôler l'appareil distant comme si vous étiez physiquement présent, ce qui vous permet d'effectuer des tâches et d'accéder à des ressources à distance.

Pourquoi avons-nous besoin d'un accès à distance sécurisé ?

Le besoin d'un accès à distance sécurisé est important pour de nombreux groupes, comme les étudiants, les particuliers et les organisations de toutes tailles. Voici pourquoi un accès à distance fiable est important pour chacun d'entre eux :

- Lesétudiants: L'accès à distance sécurisé permet aux étudiants de suivre des cours en ligne, de travailler ensemble sur des projets et d'utiliser des outils pédagogiques sans se soucier de leurs données ou de leur vie privée.

- Professionnels: Les employés bénéficient d'un accès à distance fiable parce qu'il leur permet de passer en douceur du travail à la vie privée tout en protégeant les informations vitales.

- Organisations: Dans le monde des affaires, un accès à distance robuste est indispensable. Il garantit que les employés peuvent travailler à distance sans exposer les données sensibles de l'entreprise. Ainsi, la productivité reste élevée et les données sont sécurisées.

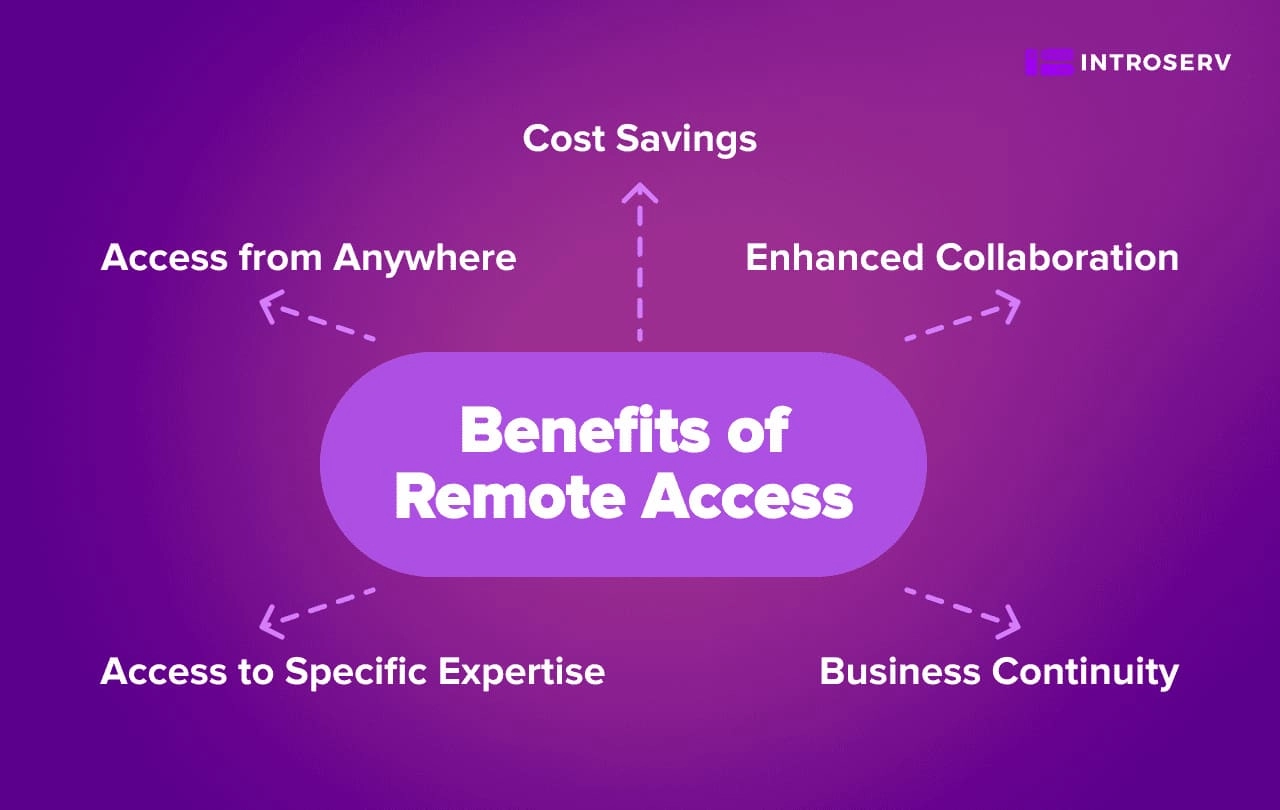

Avantages de l'accès à distance

L'accès à distance présente de nombreux avantages, tant pour les particuliers que pour les entreprises. Les principaux avantages sont les suivants

- Accès depuis n'importe où: L'accès à distance vous permet de travailler depuis l'endroit de votre choix, vous offrant la liberté de choisir votre lieu de travail et de travailler à votre propre rythme. Cette flexibilité peut améliorer de manière significative l'équilibre entre vie professionnelle et vie privée ainsi que la productivité.

- Réduction des coûts: Les organisations peuvent réduire leurs coûts en n'ayant pas besoin d'un espace de bureau dédié, ce qui réduit les dépenses des particuliers et des entreprises. L'accès à distance réduit également les frais de déplacement et permet une utilisation plus efficace des ressources.

- Amélioration de la collaboration: L'accès à distance permet aux équipes de collaborer efficacement, même si elles sont réparties sur différents sites. Des outils tels que la vidéoconférence et les référentiels de documents partagés facilitent la communication et la collaboration.

- Continuité des activités: Même en cas d'urgence ou de catastrophe naturelle, l'accès à distance permet de gérer les systèmes et les données critiques. Cette capacité est vitale pour assurer la continuité des activités et minimiser les temps d'arrêt.

- Accès à une expertise spécifique: L'accès à distance permet aux individus et aux organisations de puiser dans des ressources, des compétences et des talents spécialisés, où qu'ils se trouvent dans le monde.

Types de solutions d'accès à distance

Il existe plusieurs variantes de solutions d'accès à distance, chacune ayant ses propres implications en matière de sécurité. Voici quelques méthodes couramment utilisées :

Réseaux privés virtuels (RPV)

Les réseaux privés virtuels sont largement utilisés pour créer des connexions sécurisées entre les utilisateurs distants et les réseaux d'entreprise. Ils construisent un tunnel crypté à travers lequel les données circulent pour les garder privées et intactes. Les VPN sont un bon choix lorsque la sécurité et la protection des données sont primordiales, en particulier pour l'accès aux ressources et applications sensibles.

Limites:

- La mise en place d'un VPN peut s'avérer complexe pour les utilisateurs non techniques.

- Un trafic de données élevé peut parfois entraîner une réduction des performances du réseau.

- La mise à l'échelle d'une infrastructure VPN pour un grand nombre d'utilisateurs peut représenter un défi technique et logistique.

Services de bureau à distance

RDS (Remote Desktop Services) est une technologie Microsoft développée principalement pour les applications professionnelles et d'entreprise. Elle est conçue pour permettre à plusieurs utilisateurs d'accéder à une session de bureau à distance sur un serveur Windows. Cette solution est couramment utilisée pour l'assistance technique, la collaboration et l'accès aux fichiers et aux applications sur un système distant.

Limites:

- Il est principalement conçu pour les environnements Windows, ce qui limite la compatibilité avec d'autres systèmes d'exploitation.

- Elle peut être gourmande en ressources et nécessiter un matériel serveur robuste.

- Les administrateurs doivent gérer l'accès des utilisateurs et les applications sur le serveur de bureau à distance.

Solutions d'accès basées sur l'informatique dématérialisée

Les solutions basées sur le cloud, comme les applications SaaS (Software-as-a-Service) et l'infrastructure de bureau virtuel (VDI), fournissent un accès à distance aux fichiers, applications et ressources stockés dans le cloud. Ces approches offrent des contrôles de sécurité centralisés, une évolutivité et la possibilité d'exploiter l'infrastructure en nuage pour un accès sécurisé. Les solutions basées sur l'informatique en nuage, en particulier la VDI, présentent souvent des limitations mineures qui peuvent être résolues par le fournisseur de services, ce qui en fait une option très polyvalente et adaptable pour l'accès à distance.

Limites:

- L'accès dépend d'une connexion internet stable.

- Les coûts peuvent s'accumuler au fil du temps, en particulier dans le cas de déploiements importants.

- L'intégration de vos systèmes existants sur site avec des solutions en nuage peut être un processus complexe qui exige une planification et une mise en œuvre minutieuses.

Logiciel d'accès à distance

Les logiciels d'accès à distance ne sont pas des solutions primaires d'accès à distance comme les VPN, le RDS ou l'accès basé sur le cloud. Il comprend des outils tels que TeamViewer, AnyDesk et d'autres. Le programme permet aux utilisateurs de se connecter à d'autres ordinateurs ou appareils et de les contrôler via l'internet. Cette approche est généralement utilisée pour l'assistance et l'administration à distance.

Limites:

- Un logiciel mal configuré peut présenter des risques pour la sécurité.

- Les performances peuvent varier en fonction de la qualité de la connexion internet.

- Des problèmes de compatibilité peuvent survenir lors de la connexion à différents systèmes d'exploitation et types d'appareils.

En termes de protection de l'accès à distance, l'infrastructure de bureau virtuel (VDI) apparaît comme l'une des options les plus sûres. Avec la VDI, aucune donnée critique n'est stockée sur les appareils locaux. Elle crée des instances de bureau isolées et contrôlées sur un serveur centralisé et conserve les informations sensibles dans l'environnement contrôlé.

Cette approche réduit considérablement le risque de fuites de données ou de pertes dues au vol ou à la compromission d'un appareil. Elle permet aux entreprises d'établir des contrôles d'accès stricts, de surveiller les activités des utilisateurs et de procéder à des audits de sécurité réguliers. Nous recommandons la VDI aux entreprises qui accordent la priorité à la sécurité des données et qui recherchent une expérience de travail à distance évolutive et efficace.

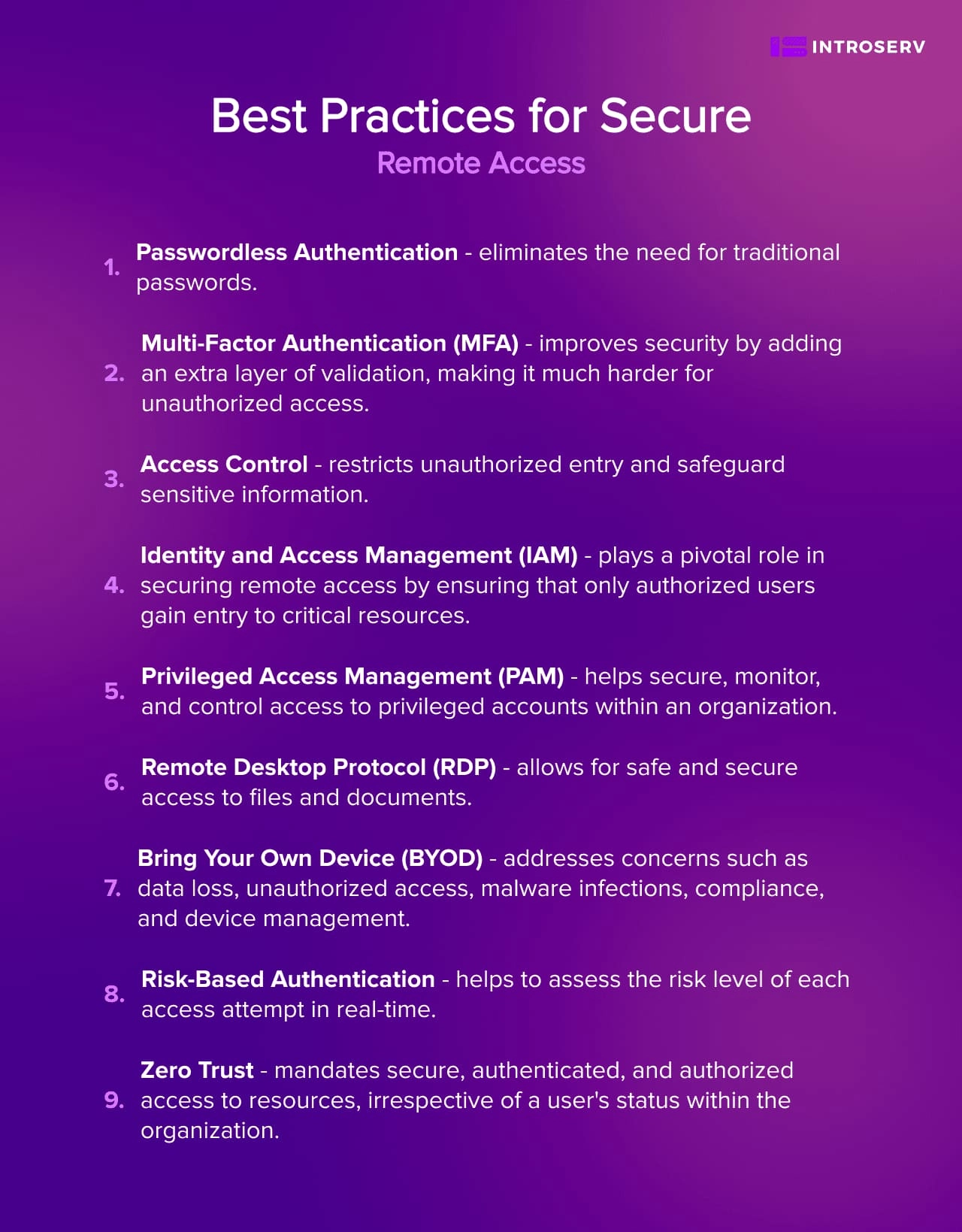

Meilleures pratiques pour un accès à distance sécurisé

Authentification sans mot de passe

L'authentification sans mot de passe élimine le besoin de mots de passe traditionnels. Elle renforce la sécurité, réduit les coûts liés à la gestion des mots de passe et diminue les risques de problèmes de sécurité liés aux mots de passe.

Authentification multifactorielle (MFA)

L'authentificationmultifactorielle reste un élément clé de la sécurité de l'accès à distance. Utilisez des solutions MFA qui requièrent au moins deux facteurs d'authentification, tels que des méthodes basées sur la connaissance, la possession ou l'entité. L'AMF améliore la sécurité en ajoutant une couche supplémentaire de validation, ce qui rend l'accès non autorisé beaucoup plus difficile.

Contrôle d'accès

En mettant en œuvre un contrôle granulaire de l'accès, vous pouvez établir des politiques de contrôle d'accès qui s'alignent sur le principe du moindre privilège. Cela garantit que les personnes n'ont accès qu'aux ressources nécessaires à leur rôle. De solides mécanismes de contrôle d'accès limitent les entrées non autorisées et protègent les informations sensibles.

Gestion des identités et des accès (IAM)

Les solutions de gestion des identités et des accès sont essentielles pour gérer les identités, les rôles et les autorisations des utilisateurs. Elles permettent aux organisations de vérifier l'identité des utilisateurs, de contrôler l'accès et d'appliquer des politiques d'authentification et d'autorisation. L'IAM joue un rôle essentiel dans la sécurisation de l'accès à distance en veillant à ce que seuls les utilisateurs autorisés accèdent aux ressources critiques.

Gestion des accès privilégiés (PAM)

Les outils et technologies PAM permettent de sécuriser, de surveiller et de contrôler l'accès aux comptes privilégiés au sein d'une organisation. Ils surveillent en permanence les accès privilégiés afin de détecter les activités inhabituelles sur le réseau et d'y répondre, réduisant ainsi le risque d'accès non autorisé au réseau. Toutefois, il faut garder à l'esprit que la gestion de la PAM peut prendre beaucoup de temps et que l'utilisation abusive des informations d'identification privilégiées reste une cible fréquente des cyberattaques.

Protocole de bureau à distance (RDP)

Si votre organisation utilise le protocole RDP pour l'accès à distance, veillez à ce qu'il soit configuré de manière sécurisée. Mettez en œuvre un chiffrement fort, désactivez les fonctions inutiles et appliquez des contrôles d'accès rigoureux. Apportez régulièrement des correctifs et surveillez le protocole RDP afin de prévenir les vulnérabilités susceptibles de compromettre votre réseau interne.

Apportez votre propre appareil (BYOD)

Les employés apportant leurs propres appareils sur le lieu de travail, il est essentiel de créer des politiques et des procédures de sécurité BYOD complètes. Ces directives doivent comprendre la gestion centralisée des appareils, la formation du personnel et des règles de sécurité strictes. Elles doivent répondre à des préoccupations telles que la perte de données, les accès non autorisés, les infections par des logiciels malveillants, la conformité et la gestion des appareils.

Authentification basée sur les risques

Utilisez l'authentification basée sur le risque pour évaluer le niveau de risque de chaque tentative d'accès en temps réel. Les facteurs pris en compte peuvent inclure l'heure et l'emplacement de la connexion. En fonction des scores de risque, les niveaux de vérification appropriés sont appliqués, ce qui renforce la sécurité tout en minimisant les frictions pour l'utilisateur.

Confiance zéro

La confiance zéro impose un accès sécurisé, authentifié et autorisé aux ressources, quel que soit le statut de l'utilisateur au sein de l'organisation. Mettez en œuvre le principe du moindre privilège pour limiter l'accès aux ressources aux seules personnes nécessaires à l'accomplissement de tâches spécifiques. En adoptant les principes de la confiance zéro, votre organisation améliore sa posture de sécurité et sa capacité à se défendre contre des attaques sophistiquées.

Exploiter le potentiel de l'accès à distance sécurisé avec INTROSERV

INTROSERV rationalise le contrôle d'accès sécurisé. Grâce à l'infrastructure de bureau virtuel (VDI), vous pouvez établir une passerelle centralisée et sécurisée pour l'accès des employés à partir de n'importe quel appareil connecté à Internet. Notre approche intègre des fonctions de sécurité robustes telles que l'authentification multifactorielle, le cryptage et la gestion centralisée.

Grâce à nos solutions complètes d'accès à distance sécurisé, vous pouvez responsabiliser votre personnel, stimuler la productivité et renforcer la protection des données contre les accès non autorisés. Contactez-nous dès aujourd'hui pour découvrir comment INTROSERV peut améliorer votre stratégie d'accès à distance sécurisé.